могут ли отменить электронный пропуск? Как оформить пропуск в ОРДЛО? – Свої.City

Svoi.YouTube

Приготував Кальвадос до перемоги | Садівництво, яблука, фермерство

Міста непростої долі — Ірпінь, Бахмут | Даша Суворова, мурал, графіті, Іван Шульгін

Оборона Бахмута очима Крамера | The New York Times | Інтерв’ю з керівником українського бюро NYT

Хто біжить за АЗОВ? | Руслан «Давид», Регбіст, захисники Маріуполя, благодійний забіг

Путін має відчути страждання українців | Беленюк, трибунал, Гаага

Мам, не можу говорити! Дзвінок сину в Тюмень з розбитої хати

Адвокатка служить у Донецькій бригаді ТРО

Андрій Батицький колекціонує історичне каміння і вирощує яблука

У Ірпіні створюють мурал, присвячений пачці солі з «Артемсолі»

Як говорити з військовими. Поради психологині Олени Діденко

Про загиблого свідчать рідні

для загиблих військових

та

цивільних жертв.

Україна пам’ятає

На Херсонщині загинув електрик Владислав Підгайний

Владислав Підгайний загинув 3 травня 2023 року біля села Степанівка на Херсонщині. Він був електриком і ремонтував електромережі, коли російські війська обстріляли Херсон та його околиці. Владислав загинув, виконуючи свої професійні обов’язки. Йому було 32 роки.

Він був електриком і ремонтував електромережі, коли російські війська обстріляли Херсон та його околиці. Владислав загинув, виконуючи свої професійні обов’язки. Йому було 32 роки.

Вони пишуть для своїх

Ганна

КУРЦАНОВСЬКА

журналістка

Валерія

ПАНАСЕНКО

журналістка

Інесса

Курінна

журналістка

Марина

ТЕРЕЩЕНКО

редакторка

Свої.City

Наталя

БІРЮКОВА

журналістка

Катерина

КАЛЮЖНА

журналістка

Гаяне

АВАКЯН

редакторка

Максим

БОНДАРЄВ

журналіст

Софія

ПИЛИПЕНКО

оглядачка

Олена

Єрмоленко

журналістка

Інна

КУБАЙ

журналістка платформи пам’яті «Меморіал»

Павло

КОРОТЕНКО

журналіст

Микола Голуб випустив книгу “Я і Mariupol”. Він нотував події свого життя у підвалі блокадного міста

Де росія, там проливається кров. Ветеран війни у Карабасі Гусейн Махаррамов лікує українців

Рік тому мій тато згорів на “Азовсталі”. Донька азовця згадує батька і дні виживання у Маріуполі

Біжить заради азовців. Маленький Макар дочекався татуся, який пробув рік у полоні росіян

Луганчанин Дмитро Пясецький загинув під час штурму. Після війни хотів всиновити дитину з Маріуполя

Після війни хотів всиновити дитину з Маріуполя

Поки йде війна, у нас свята не буде. Родина з Маріуполя відкрила майстерню неонового декору в Одесі

Ми знову стали на ноги — і це таке круте відчуття. Як протезують бійців у центрі Superhumans

Мрію відкрити кондитерський дім. Переселенець з Маріуполя Роман Кулик готує найсмачніші макаронси

Врятували 300 котів і собак, а ще півня і козу. Як Kyiv Animal Rescue Group вивозять тварин зі сходу

Ми поселили вже 90 родин. Це історії переселенців, які отримали житло у рамках проєкту Fort Home

Хочу допомогти переселенцям. Де приймають речі для ВПО у Києві, Харкові та інших містах України

Контрнаступ ЗСУ. Останні новини та прогнози про звільнення окупованих територій (ОНОВЛЮЄТЬСЯ)

Чи стягуватимуть борги за комунальні послуги, якщо мій дім окупований або там бої. Відповідь юриста

Допомога переселенцям у травні. Гайд по можливостях для ВПО у різних містах України

В Україні запрацював Єдиний реєстр зниклих безвісти осіб. Розповідаємо, як отримати витяг

У Покровську обговорили інструменти партисипативної демократії. Ось, що можна втілити в громаді

Ось, що можна втілити в громаді

Окупанти кинули в СІЗО, бо відмовлялася зросійщувати дітей в ліцеї. Історія директорки Наталії Борис

Як виїхати з окупації через Сумську область. Реальний досвід українців

Сєвєродончанка Тетяна Нещерет відкрила у Києві йога-клас. Свої побували на занятті у тренерки

Олена Діденко допомагає пережити втрату рідних на війні. Чому людині не варто говорити “заспокойся”

Как выехать из оккупации через Сумскую область. Реальный опыт украинцев

Как выиграть в слоты онлайн на деньги

Чому дістається завжди людям зі сходу? Співачка Promsonya зруйнувала міфи про рідну Донеччину

NY Times відзначили Пулітцерівською премією за висвітлення війни. Нагороду також отримали українці

Був готовий до смерті, але не до полону. Захисник Євген Шибалов розповів про свій порятунок

Ми з мамою прожили в бомбосховищі Авдіївського коксохімічного заводу цілий рік

Андрій Батицький колекціонує каміння. Після війни запустить туристичні маршрути степами Донеччини

Не могла сидіти і чекати. Адвокатка Маргарита Полєсовая пішла добровольцем у тероборону

Адвокатка Маргарита Полєсовая пішла добровольцем у тероборону

Юрій Мальцев з Покровська рік у Нідерландах. Пересуваючись на візку, він грає у регбі і фотографує

Подружжя Сищенків потрапило під обстріл у Бахмуті. Чоловік втратив ноги, але хоче врятувати дружину

Переселенка Анастасія Закревська відкрила дві кондитерських у Дніпрі. Ось секрет її успіху

Мій чоловік вчиться ходити на протезі. Ми вціліли у Маріуполі, коли росіяни скидали поруч авіабомби

Світлана Слободянюк з Макіївки стала волонтеркою організації «Допоможи бездомному». Ось її історія

Олена Кучерук з Краматорська запустила новий бренд «Промка» у Дніпрі. Шиють футболки, худі і шопери

Нове життя з клаптів. Лана Тесленко створює зворушливі арти з речей маріупольців

Ми буквально бігли до бункера українських військових у Бахмуті. Розмова з журналістом Ендрю Крамером

Зняли колготки, а в сина дірка в нозі і кров тече страшне. Слухайте подкаст «Свої розмови» зі сходу

У моєму будинку не згоріли тільки виделки та ложки. Слухайте подкаст «Свої розмови» з Лимана

Слухайте подкаст «Свої розмови» з Лимана

День Валентини, коли чоловік помирав на руках. Слухайте подкаст «Свої розмови» зі Святогірська

Дзвінок баби Зіни сину в росію. Слухайте перший подкаст «Свої розмови» з деокупованих міст Донеччини

Фарш замість рук та ніг. Василь Піпа про важку роботу екіпажу «Білий Янгол» на Донеччині

Війна за життя хлопців на фронті триває. Ольга Жидкова про втрату брата і досвід волонтерства

Це складне рішення, але іншого варіанту немає. Віталій Барабаш про виїзд комунальників з Авдіївки

Реальність сильніша за мистецтво. Лія Достлєва про мистецтво та війну в Україні очима європейців

Залізний Ронін. Сергій Гайдай про переїзд до Казахстану, травми війни і деокупацію Сватового

Мисткині зі сходу створили зін “Колективні фантазії та восточные ресурсы». Чому варто його придбати?

Влад Круглов з Рубіжного поєднує журналістику і музику. Його новий кліп знятий у звільненому Лимані

Пейзаж буде іншим. Віталій Матухно створив нову виставку про Луганщину у Львові

Команда дослідників розслідує трагедію драмтеатру Маріуполя. Про що вони розповіли на презентації

Про що вони розповіли на презентації

Коли говорять гармати, наші музи не вдягають броніки. Як пройшла презентація журналу «+/-∞» у Львові

Томас із Франції став волонтером в місцевій теробороні Покровська. А це його друг — тхір Флетчер

Олена Король з Покровська відкрила лекторій і майстерню біля лінії фронту. Це її спротив війні

Я вернулся в родной город из эвакуации под обстрелы. Вот что подтолкнуло меня к этому

Було так страшно, що не чула рухи дитини в животі. Я виїхала з окупації та народила у Львові

Вікторія Карпова евакуювала швейне виробництво з Покровська до Львова. Ось її досвід

Це імена 22 загиблих, які вже пів року поховані під завалами школи в Білогорівці. Їх вбила росія

В этот раз наш тревожный чемоданчик был намного больше. История дважды переселенки Натальи Долгих

Когда в 2014-м вывозили людей из Дебальцево, было страшно. Но с Изюмом не сравнить

Як збільшити шанси на виживання в блокадному місті. Пояснює житель Маріуполя Андрій Марусов

Так може виглядати Маріуполь після відбудови. Архітектори-урбаністи вже проєктують нові квартали

Архітектори-урбаністи вже проєктують нові квартали

Пуля пройшла в 10 см від моєї голови. Чеченець з блокпосту промахнувся. Монолог Каті Єрської

Популярні новини

Коротко

04 травня 13:22

Допомога переселенцям у травні. Гайд по можливостях для ВПО у різних містах України

Коротко

09 травня 15:53

Як виїхати з окупації через Сумську область. Реальний досвід українців

Історії

19 квітня 13:16

Оксана Мироненко зшиває нерви поранених захисників. Вони знову можуть рухати руками та ногами

Історії

02 травня 13:44

Луганчанин Дмитро Пясецький загинув під час штурму. Після війни хотів всиновити дитину з Маріуполя

Історії

27 квітня 16:34

Олена Діденко допомагає пережити втрату рідних на війні. Чому людині не варто говорити “заспокойся”

Історії

25 квітня 12:19

Мрію відкрити кондитерський дім. Переселенець з Маріуполя Роман Кулик готує найсмачніші макаронси

СБУ не пропустила Донецкого митрополита через линию разграничения

https://ria. ru/20181210/1547701690.html

ru/20181210/1547701690.html

СБУ не пропустила Донецкого митрополита через линию разграничения

СБУ не пропустила Донецкого митрополита через линию разграничения — РИА Новости, 10.12.2018

СБУ не пропустила Донецкого митрополита через линию разграничения

Служба безопасности Украины (СБУ) запретила митрополиту Донецкому и Мариупольскому Илариону въехать на подконтрольную Киеву территорию в Донбассе. Об этом… РИА Новости, 10.12.2018

2018-12-10T08:34

2018-12-10T08:34

2018-12-10T08:34

религия

украина

ситуация вокруг упц

/html/head/meta[@name=’og:title’]/@content

/html/head/meta[@name=’og:description’]/@content

https://cdnn21.img.ria.ru/images/154770/31/1547703175_0:883:2048:2035_1920x0_80_0_0_f2fa9fe125308f5c9e206613e7f5cb40.jpg

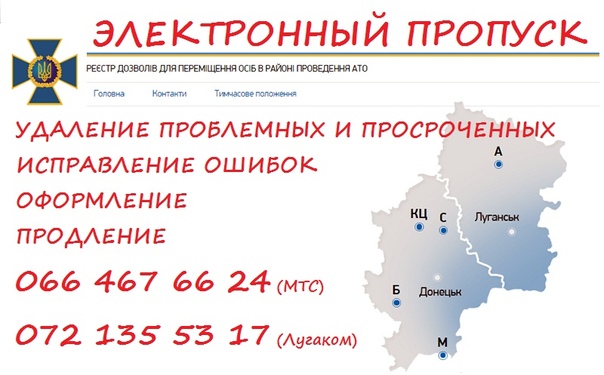

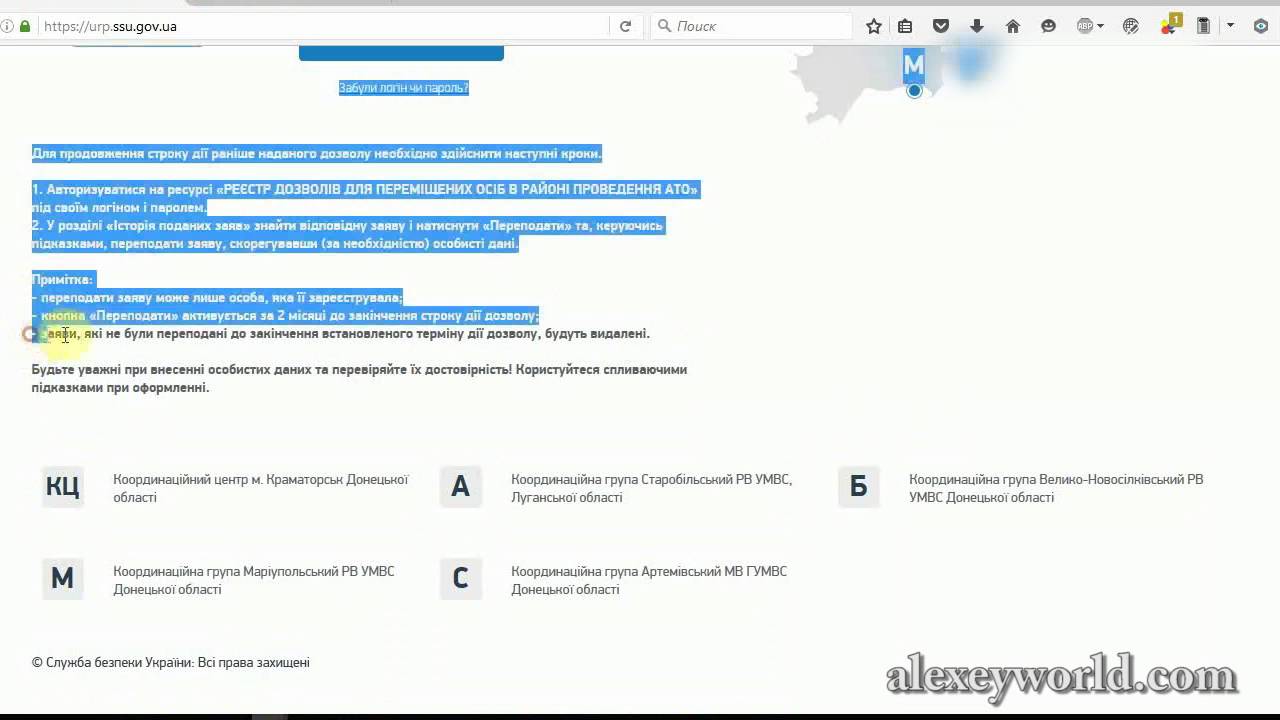

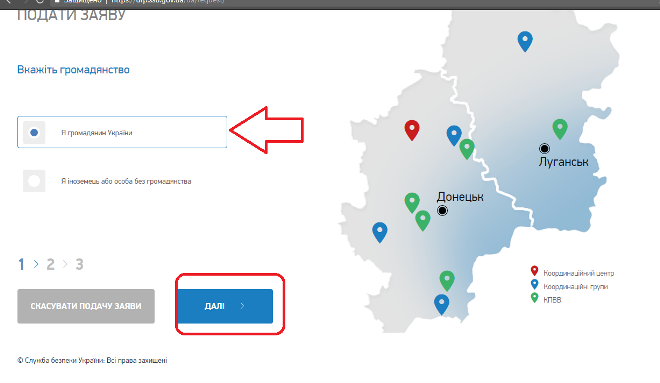

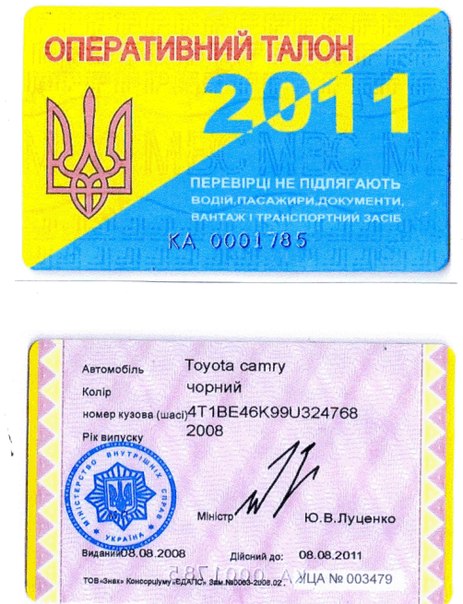

МОСКВА, 10 дек — РИА Новости. Служба безопасности Украины (СБУ) запретила митрополиту Донецкому и Мариупольскому Илариону въехать на подконтрольную Киеву территорию в Донбассе. Об этом сообщили в информационно-просветительском отделе канонической Украинской православной церкви (УПЦ). С января 2015 года по решению украинских властей в Донбассе введен пропускной режим. Въехать или выехать из самопровозглашенных ЛНР и ДНР можно только по пропускам через специальные пункты. Наблюдатели ОБСЕ заявляли, что транспортная и экономическая блокада ведет к гуманитарной катастрофе в регионе.Митрополит направлялся из Донецка в Свято-Успенский Николо-Васильевский монастырь, расположенный в селе Никольское Донецкой области.»Без указания объективных на то причин право митрополита Илариона на пересечение линии разграничения — так называемый электронный пропуск в соответствующей базе СБУ — было аннулировано. Единственная «причина» возникновения такой ситуации, по словам сотрудника Службы безопасности Украины на КПВВ «Новотроицкое», оказалась предельно простой и издевательски безосновательной: «особое распоряжение из Киева», — рассказали в УПЦ.Такие действия свидетельствуют о «нежелании определенных сил установить мир», поскольку Украинская православная церковь является «единственным связующим звеном, обладающим авторитетом по обе стороны линии разграничения», подчеркнули в информационно-просветительском отделе.

С января 2015 года по решению украинских властей в Донбассе введен пропускной режим. Въехать или выехать из самопровозглашенных ЛНР и ДНР можно только по пропускам через специальные пункты. Наблюдатели ОБСЕ заявляли, что транспортная и экономическая блокада ведет к гуманитарной катастрофе в регионе.Митрополит направлялся из Донецка в Свято-Успенский Николо-Васильевский монастырь, расположенный в селе Никольское Донецкой области.»Без указания объективных на то причин право митрополита Илариона на пересечение линии разграничения — так называемый электронный пропуск в соответствующей базе СБУ — было аннулировано. Единственная «причина» возникновения такой ситуации, по словам сотрудника Службы безопасности Украины на КПВВ «Новотроицкое», оказалась предельно простой и издевательски безосновательной: «особое распоряжение из Киева», — рассказали в УПЦ.Такие действия свидетельствуют о «нежелании определенных сил установить мир», поскольку Украинская православная церковь является «единственным связующим звеном, обладающим авторитетом по обе стороны линии разграничения», подчеркнули в информационно-просветительском отделе. Кроме того, действия СБУ в УПЦ назвали провокационными, «особенно в контексте недавнего обращения президента Украины Петра Порошенко к предстоятелю УПЦ блаженнейшему митрополиту Онуфрию с просьбой о содействии в возвращении украинских моряков». Ранее украинские власти, в том числе президент, заявляли, что не намерены вмешиваться в дела церкви. Тем не менее именно Петр Порошенко добился от Константинополя признания неканонической церкви на Украине, что положило начало расколу.Спор об автокефалииВ середине октября Константинопольский патриархат объявил, что начинает предоставление автокефалии неканонической церкви на Украине.В частности, он отозвал акт 1686 года о передаче Киевской епархии в юрисдикцию Московского патриархата, а также отменил анафему, наложенную Русской православной церковью на главу самопровозглашенного «Киевского патриархата» Филарета и лидера неканонической Украинской автокефальной православной церкви Макария.В РПЦ эти решения назвали расколом и разорвали евхаристическое общение с Константинопольским патриархатом по всей канонической территории, включая Украину и Белоруссию.

Кроме того, действия СБУ в УПЦ назвали провокационными, «особенно в контексте недавнего обращения президента Украины Петра Порошенко к предстоятелю УПЦ блаженнейшему митрополиту Онуфрию с просьбой о содействии в возвращении украинских моряков». Ранее украинские власти, в том числе президент, заявляли, что не намерены вмешиваться в дела церкви. Тем не менее именно Петр Порошенко добился от Константинополя признания неканонической церкви на Украине, что положило начало расколу.Спор об автокефалииВ середине октября Константинопольский патриархат объявил, что начинает предоставление автокефалии неканонической церкви на Украине.В частности, он отозвал акт 1686 года о передаче Киевской епархии в юрисдикцию Московского патриархата, а также отменил анафему, наложенную Русской православной церковью на главу самопровозглашенного «Киевского патриархата» Филарета и лидера неканонической Украинской автокефальной православной церкви Макария.В РПЦ эти решения назвали расколом и разорвали евхаристическое общение с Константинопольским патриархатом по всей канонической территории, включая Украину и Белоруссию. Томос может получить лишь предстоятель «объединенной» церкви. Его должны выбрать на «объединительном соборе» православных церквей на Украине, который планируется провести 15 декабря в столице страны. При этом каноническая УПЦ заявила, что не собирается участвовать в мероприятии.

Томос может получить лишь предстоятель «объединенной» церкви. Его должны выбрать на «объединительном соборе» православных церквей на Украине, который планируется провести 15 декабря в столице страны. При этом каноническая УПЦ заявила, что не собирается участвовать в мероприятии.

https://ria.ru/20181121/1533196120.html

https://ria.ru/20181201/1536936541.html

украина

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

2018

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

Новости

ru-RU

https://ria.ru/docs/about/copyright.html

https://xn--c1acbl2abdlkab1og.xn--p1ai/

РИА Новости

1

5

4.7

96

internet-group@rian. ru

ru

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

1920

1080

true

1920

1440

true

https://cdnn21.img.ria.ru/images/154770/31/1547703175_0:691:2048:2227_1920x0_80_0_0_d7d426c849f2c34072da1504f0b3cf97.jpg

1920

1920

true

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

РИА Новости

1

5

4.7

96

7 495 645-6601

ФГУП МИА «Россия сегодня»

https://xn--c1acbl2abdlkab1og.xn--p1ai/awards/

украина, ситуация вокруг упц

Религия, Украина, Ситуация вокруг УПЦ

МОСКВА, 10 дек — РИА Новости. Служба безопасности Украины (СБУ) запретила митрополиту Донецкому и Мариупольскому Илариону въехать на подконтрольную Киеву территорию в Донбассе. Об этом сообщили в информационно-просветительском отделе канонической Украинской православной церкви (УПЦ).

Об этом сообщили в информационно-просветительском отделе канонической Украинской православной церкви (УПЦ).

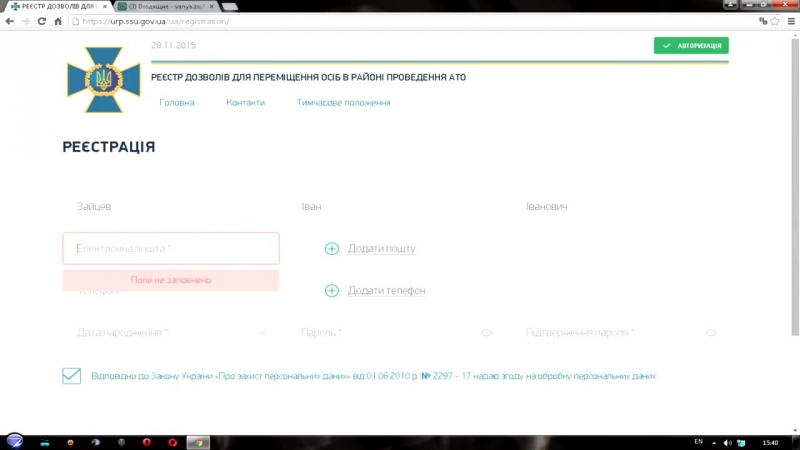

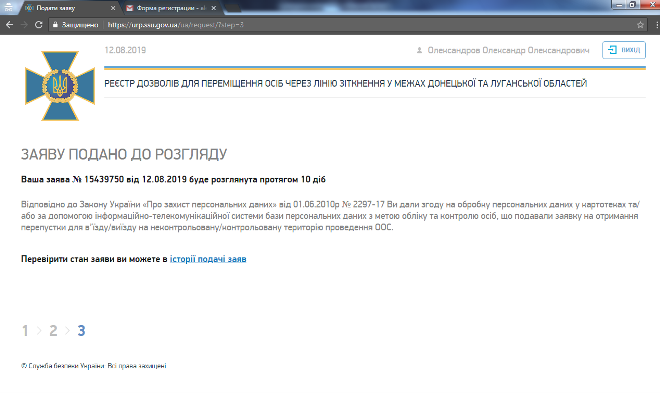

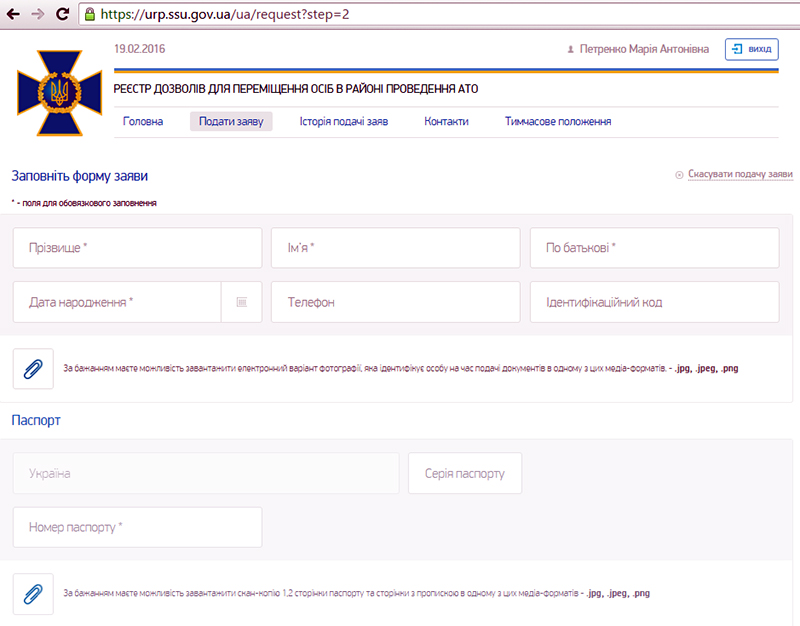

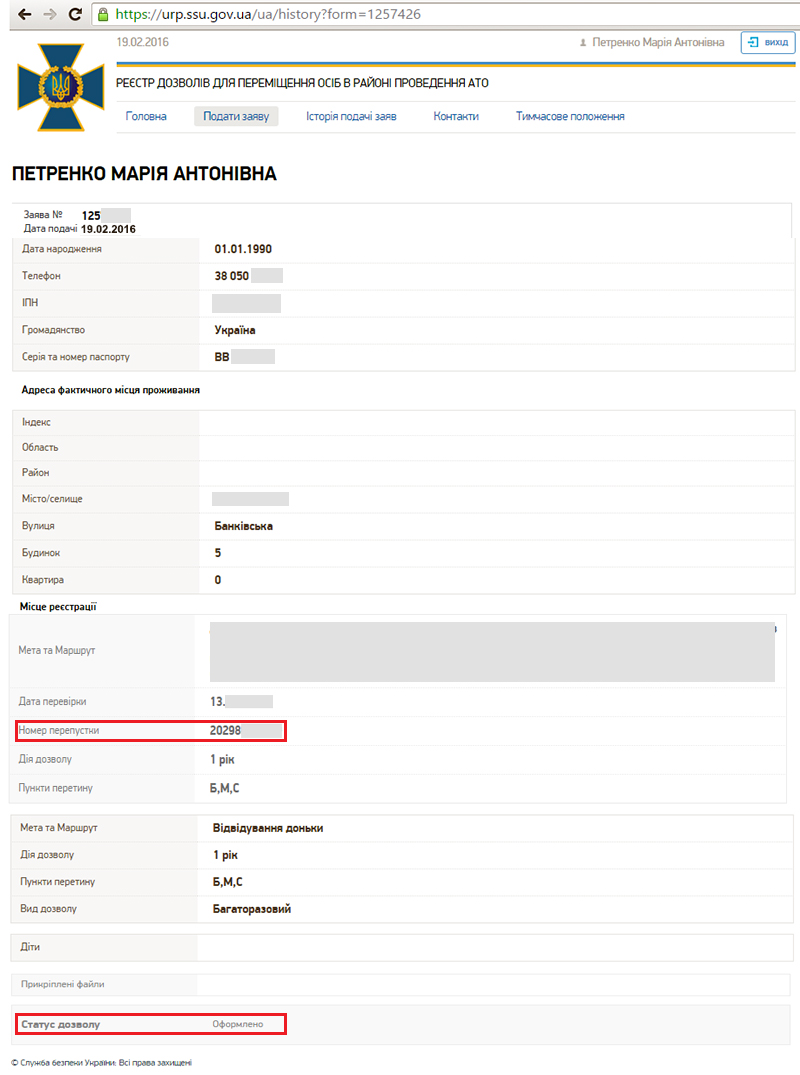

С января 2015 года по решению украинских властей в Донбассе введен пропускной режим. Въехать или выехать из самопровозглашенных ЛНР и ДНР можно только по пропускам через специальные пункты. Наблюдатели ОБСЕ заявляли, что транспортная и экономическая блокада ведет к гуманитарной катастрофе в регионе.

Митрополит направлялся из Донецка в Свято-Успенский Николо-Васильевский монастырь, расположенный в селе Никольское Донецкой области.

Граждане Украины вступились за УПЦ. Теперь им мстят власти

21 ноября 2018, 08:00

«Без указания объективных на то причин право митрополита Илариона на пересечение линии разграничения — так называемый электронный пропуск в соответствующей базе СБУ — было аннулировано. Единственная «причина» возникновения такой ситуации, по словам сотрудника Службы безопасности Украины на КПВВ «Новотроицкое», оказалась предельно простой и издевательски безосновательной: «особое распоряжение из Киева», — рассказали в УПЦ.

Такие действия свидетельствуют о «нежелании определенных сил установить мир», поскольку Украинская православная церковь является «единственным связующим звеном, обладающим авторитетом по обе стороны линии разграничения», подчеркнули в информационно-просветительском отделе.

Кроме того, действия СБУ в УПЦ назвали провокационными, «особенно в контексте недавнего обращения президента Украины Петра Порошенко к предстоятелю УПЦ блаженнейшему митрополиту Онуфрию с просьбой о содействии в возвращении украинских моряков».

«

«Возникает вопрос — что это: провокация, направленная против миротворческих инициатив президента Украины, или сознательное лицемерие высшего руководства страны?» — добавили там.

Ранее украинские власти, в том числе президент, заявляли, что не намерены вмешиваться в дела церкви. Тем не менее именно Петр Порошенко добился от Константинополя признания неканонической церкви на Украине, что положило начало расколу.

РПЦ назвала Константинополь ответственным за преследование духовенства УПЦ

1 декабря 2018, 09:36

Спор об автокефалии

В середине октября Константинопольский патриархат объявил, что начинает предоставление автокефалии неканонической церкви на Украине.

В частности, он отозвал акт 1686 года о передаче Киевской епархии в юрисдикцию Московского патриархата, а также отменил анафему, наложенную Русской православной церковью на главу самопровозглашенного «Киевского патриархата» Филарета и лидера неканонической Украинской автокефальной православной церкви Макария.

В РПЦ эти решения назвали расколом и разорвали евхаристическое общение с Константинопольским патриархатом по всей канонической территории, включая Украину и Белоруссию.

Томос может получить лишь предстоятель «объединенной» церкви. Его должны выбрать на «объединительном соборе» православных церквей на Украине, который планируется провести 15 декабря в столице страны. При этом каноническая УПЦ заявила, что не собирается участвовать в мероприятии.

Украина пострадала от «массированной» кибератаки на правительственные сайты | Украина

Украина подверглась «массированной» кибератаке, в результате которой были выведены из строя веб-сайты нескольких государственных ведомств, включая министерство иностранных дел и министерство образования.

Официальные лица заявили, что еще слишком рано делать какие-либо выводы, но они указали на «длинную историю» российских кибератак на Украину, причем атака была совершена после того, как переговоры по безопасности между Москвой и США и их союзниками на этой неделе зашли в тупик.

Согласно сообщениям, предполагаемые российские хакеры оставили сообщение на сайте министерства иностранных дел. В нем говорилось: «Украинцы! … Вся информация о вас стала общедоступной. Бойтесь и ждите худшего. Это ваше прошлое, настоящее и будущее».

В сообщении воспроизведен украинский флаг и перечеркнутая карта. В нем упоминалась Украинская повстанческая армия, или УПА, воевавшая против Советского Союза во время Второй мировой войны. Также была ссылка на «историческую землю».

НОВОСТИ В КИЕВЕ: Несколько государственных веб-сайтов Украины не работают из-за крупной кибератаки. Ниже сайт @MFA_Ukraine сейчас. В нем, в частности, говорится: «Украинцы!.

.. Вся информация о вас стала общедоступной, бойтесь и ждите худшего». Сайты Минобороны и Минобразования также не работают. pic.twitter.com/3lbA06Q3Fl

— Кристофер Миллер (@ChristopherJM) 14 января 2022 г.

В сообщении Guardian официальный представитель МИД Олег Николенко сообщил: «В результате массированной кибератаки сайт МИД и другие государственные учреждения временно не работают».

Он добавил: «Наши специалисты уже приступили к восстановлению работы ИТ-систем, а киберполиция начала расследование».

Генеральный секретарь НАТО Йенс Столтенберг и главный дипломат ЕС Жозеп Боррель осудили теракты. Боррелл сказал, что комитет ЕС по политике и безопасности, а также киберподразделения встретятся, чтобы решить, как реагировать и поддерживать Киев.

«Мы собираемся мобилизовать все наши ресурсы, чтобы помочь Украине решить эту проблему. К сожалению, мы знали, что это может произойти», — сказал он. Он добавил: «Трудно сказать [кто за этим стоит]. Я не могу никого винить, так как у меня нет доказательств. Но мы можем представить».

Но мы можем представить».

Столтенберг сказал, что НАТО и Украина в ближайшие дни подпишут соглашение об усилении сотрудничества в киберпространстве. По его словам, Киев получит доступ к платформе обмена информацией о вредоносных программах НАТО.

Министр иностранных дел Швеции Анн Линде заявила, что Запад должен противостоять любой российской агрессии. «Мы должны быть очень твердыми в наших сообщениях России, что, если будут нападения на Украину, мы будем очень жесткими, очень сильными и решительными в нашем ответе», — сказала она. Швеция солидарна с Киевом, добавила она.

В четверг российские посланники выступили с мрачной нотой после обсуждений на этой неделе с ОБСЕ в Вене, а также с НАТО и США. Сергей Рябков, возглавлявший российскую делегацию, заявил, что переговоры зашли в тупик.

Кремль потребовал гарантий, что Украина и Грузия никогда не вступят в НАТО. Он хочет, чтобы НАТО вывела войска и технику из своих государств-членов в Восточной Европе и вернула развертывание на уровень 1997 года, до расширения НАТО.

В пятницу министр иностранных дел России Сергей Лавров заявил, что Москва не будет ждать ответа бесконечно. «У нас кончилось терпение», — сказал он на пресс-конференции. «Запад был движим высокомерием и обострил напряженность в нарушение своих обязательств и здравого смысла».

Россия мобилизовала 100 000 военнослужащих на границе с Украиной и отправила военную технику. Министерство обороны объявило, что дополнительное оборудование будет переброшено с востока страны в рамках так называемых «учения».

Тем временем Москва заявила, что провела спецоперацию против группы вымогателей REvil по запросу из США. Служба разведки ФСБ, которой руководил Владимир Путин, заявила, что задержала членов группы и предъявила им обвинения.

Посольство США в Москве не дало никаких комментариев. Но этот шаг, похоже, является частью операции кнута и пряника после последней кибератаки на Украину, направленной на то, чтобы обмануть американцев. До сих пор Кремль не прилагал особых усилий для пресечения взломов западных целей со стороны базирующихся в России киберпреступников.

Украина неоднократно подвергалась нападениям с 2014 года, когда Москва аннексировала Крым и развязала войну на востоке Донбасса. По официальным данным, за первые 10 месяцев 2021 года было совершено около 288 000 кибератак, из них 397 000 в 2020 г.

Атаки также были направлены на критическую инфраструктуру. Зимой 2015 года предполагаемые российские хакеры вывели из строя часть энергосистемы страны, что привело к отключению электроэнергии и тепла почти четверти миллиона украинцев. Повторная атака произошла в 2016 году.

В 2017 году предполагаемые российские хакеры запустили вирус NotPetya, устроив хаос. Нападениям подверглись банки, газеты и ведущие компании.

Обзор кибероружия, используемого в украинско-российской войне

Наблюдая за продолжающимся конфликтом между Россией и Украиной, мы ясно видим, что кибератаки с использованием вредоносных программ являются важной частью современной стратегии гибридной войны.

В то время как обычная война ведется на поле боя и ограничивается несколькими факторами, кибервойна продолжается в киберпространстве, предлагая возможность проникнуть и нанести ущерб целям далеко за линией фронта.

Россия использовала кибератаки на начальном этапе вторжения в феврале. Отчеты Trustwave и других исследователей безопасности показывают, что российские кибер-злоумышленники продолжали оказывать давление, запустив серию атак, показывающих, как вредоносное ПО использовалось против организаций в Украине либо для уничтожения, либо для получения контроля над целевыми системами.

В этой статье мы кратко расскажем о некоторых наиболее известных российских злоумышленниках, а также о вредоносных инструментах, используемых в кибератаках на Украину.

Российские субъекты угроз, стоящие за атаками на Украине

Несмотря на высокий уровень и техническую изощренность кибератак, а также способность российских спецслужб заметать следы, после атак остается несколько следов, которые не оставляют сомнений в причастности России к нынешние атаки на Украину.

Как упоминается в отчете, опубликованном Службой внешней разведки Эстонии, и публикации правительства Великобритании, мы можем четко установить некоторые связи между наиболее известными причастными к этому группировками угроз и российскими спецслужбами.

APT29, также известный как Уютный Медведь или Герцоги, в Службу внешней разведки России (СВР).

АПТ28, также известный как Fancy Bear или Sofacy, был прослежен до Главного управления Генерального штаба Вооруженных Сил Российской Федерации (бывшее ГРУ) часть 26165.

ПЕСЧАНКА, также известная как «Черная энергия», была связана с Главным управлением Генерального штаба Вооруженных Сил Российской Федерации (бывшее ГРУ) в/ч 74455. Подразделение 71330 Федеральной службы безопасности России (ФСБ).

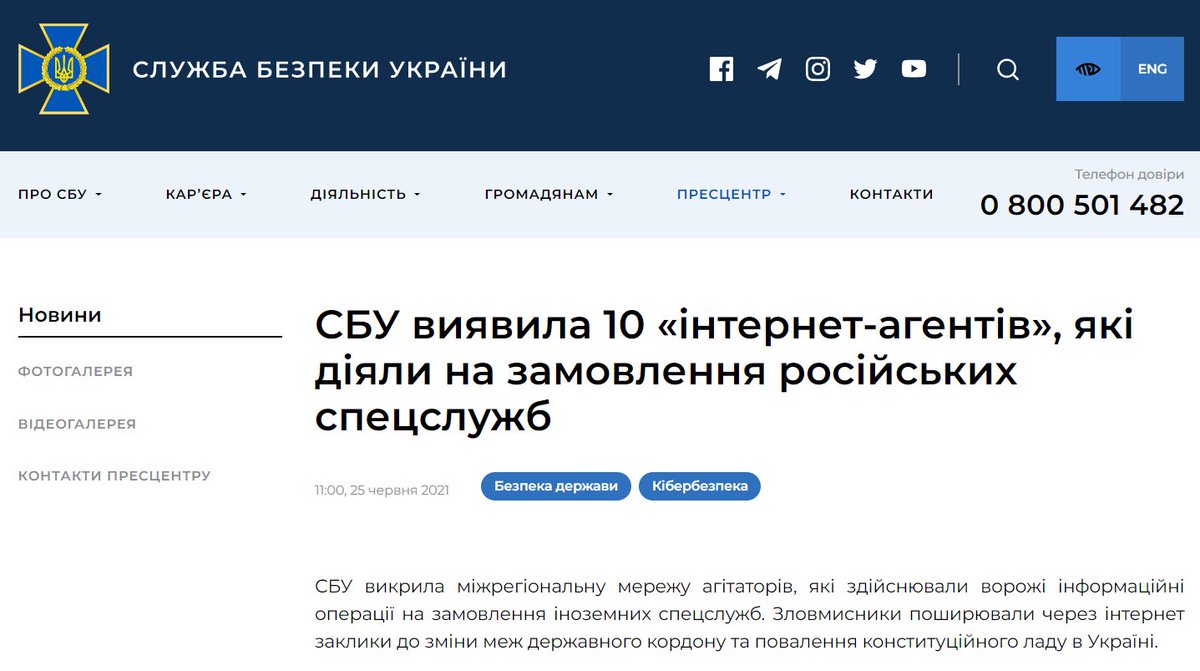

GAMAREDON, также известный как Первобытный Медведь или Армагеддон, прослежен до Федеральной службы безопасности России (ФСБ) в ноябре 2021 года. Служба безопасности Украины (СБУ) успешно установила лиц, стоящих за Гамаредоном. подтверждающие их связи с ФСБ.

Рисунок 1 – Штатные хакеры ФСБ

https://ssu.gov.ua/en/novyny/sbu-vstanovyla-khakeriv-fsb-yaki-zdiisnyly-ponad-5-tys-kiberatak- na-derzhavni-orhany-ukrainy

Другие активные участники угроз, такие как UNC2589, также известный как Ember Bear или Lorec53, и InvisiMole, не имеют таких явных связей с российскими спецслужбами. Однако, как опубликовали исследователи ESET, было обнаружено, что InvisiMole использует серверную инфраструктуру, управляемую Gamaredon. 9

Однако, как опубликовали исследователи ESET, было обнаружено, что InvisiMole использует серверную инфраструктуру, управляемую Gamaredon. 9

Хронология атак и использованного вредоносного ПО . Разнообразие используемого вредоносного ПО и участие спонсируемых российским государством злоумышленников свидетельствует о том, что успешные меры защиты от злоумышленников потребуют не только реактивного, но и проактивного подхода.

Глядя на тип используемого вредоносного ПО, можно выделить 2 линии атак, различающихся целями злоумышленника:

- Деструктивные атаки предназначены для уничтожения данных и вывода целевых систем из строя.

- Шпионские атаки предназначены для создания плацдарма и кражи данных из целевых систем. Вредоносное ПО, используемое в атаках, обычно предоставляет злоумышленникам доступ к бэкдору с захватом веб-камеры и микрофона, кейлогингом и возможностью загрузки и установки дополнительных компонентов. Эксфильтрованные данные включают информацию об операционной системе, документы, изображения и сохраненные пароли из веб-браузеров и другого программного обеспечения.

- 23 февраля 2022 г .: HermeticWiper использовался в массовых кибератаках на известные украинские организации (Источник: ESET)

- SHA256: 0385eeab00e946a302b24a91dea4187c1210597b8e17cd9e2230450f5ece21da

- 23 февраля 2022 г. HermeticRansom используется в кибератаках на украинские организации (Источник: ESET)

- SHA256: 4dc13bb83a16d4ff9865a51b3e4d24112327c526c1392e14d56f20d6f4eaf382

- Гамаредон (Примитивный Медведь, Армагеддон)

- 24 февраля 2022 г. — ESET: IsaacWiper использовался в кибератаках на правительственные организации Украины. (Источник: ESET)

- SHA256: 13037b749aa4b1eda538fda26d6ac41c8f7b1d02d83f47b0d187dd645154e033

Рис. 3. Кибератаки вредоносных программ на Украину Целевой фишинг с вредоносными вложениями или ссылками используется для доставки бэкдоров CobaltStrike и GraphSteel или эксплуатации уязвимостей в общедоступных приложениях, таких как устройства VPN, скомпрометированные в ходе кибератаки на Viasat, — это одни из наиболее распространенных методов вторжения. Хотя первоначальный вектор атаки HermeticWiper, HermeticRansom и CaddyWiper до конца не известен, по крайней мере один поставщик средств защиты сообщил, что злоумышленники воспользовались известной уязвимостью в Microsoft SQL Server (CVE-2021-1636).

Рисунок 4. Начальные векторы атаки ) отвечает за резервное копирование данных и злоупотребляет легитимными драйверами из мастера разделов EaseUS, чтобы повредить данные. Как указано ESET и подтверждено анализом, проведенным исследователями безопасности Trustwave SpiderLabs, программа очистки не только повреждает основную загрузочную запись (MBR) и загрузочные записи тома, но также стирает файлы путем дефрагментации, что делает восстановление невозможным. Стоит отметить, что HermeticWiper специально нацелен на файлы реестра Windows ntuser.dat и журналы событий Windows, чтобы свести к минимуму количество пригодных для использования криминалистических артефактов. Наконец, запускается перезагрузка системы, в результате чего целевой хост становится неработоспособным.

Стоит отметить, что HermeticWiper специально нацелен на файлы реестра Windows ntuser.dat и журналы событий Windows, чтобы свести к минимуму количество пригодных для использования криминалистических артефактов. Наконец, запускается перезагрузка системы, в результате чего целевой хост становится неработоспособным.

Интересно отметить, что отметка времени компиляции вредоносной программы HermeticWiper была 28 декабря 2021 года. Это говорит о том, что февральские атаки готовились как минимум с этого времени.

Ответственный APT:

Сообщено об атаках:

IOC для HermeticWiper:

HermeticRansom

HermeticRansom написан на языке Go. Как показывает анализ CrowdStrike, он перечисляет доступные диски, собирая список каталогов и файлов, за исключением папок Windows и Program Files. Выбранные категории файлов переименовываются с использованием адреса электронной почты оператора программы-вымогателя и расширения .encryptedJB, затем содержимое файла шифруется с использованием алгоритма AES. Вымогатель также создает файл read_me.html в папке «Рабочий стол», который содержит записку о выкупе с контактами злоумышленников.

Выбранные категории файлов переименовываются с использованием адреса электронной почты оператора программы-вымогателя и расширения .encryptedJB, затем содержимое файла шифруется с использованием алгоритма AES. Вымогатель также создает файл read_me.html в папке «Рабочий стол», который содержит записку о выкупе с контактами злоумышленников.

Метод шифрования довольно громоздкий и содержит ошибки реализации, делающие зашифрованные файлы восстанавливаемыми. Этот недостаток, вместе с политическими сообщениями, обнаруженными внутри, и временем развертывания, соответствующим HermeticWiper, предполагает, что HermeticRansom, вероятно, использовался в качестве отвлечения внимания, а не в качестве законной попытки вымогательства программы-вымогателя.

Сообщено об атаках:

IOC для HermeticRansom:

IsaacWiper

Как показал анализ ESET, IsaacWiper полностью отличается от HermeticWiper с точки зрения кода и является гораздо менее сложным. При выполнении он перечисляет физические диски и тома, перезаписывая существующее содержимое случайными байтами. Если доступ к тому запрещен, очиститель создает временный каталог и файл в этом каталоге. Имя создаваемого каталога будет начинаться с букв «Tmd», а файла — с букв «Tmf;» оставшаяся часть имени будет состоять из случайно сгенерированных буквенно-цифровых символов.Затем он попытается заполнить его случайными данными, пока объем не закончится.Стиратель также переименовывает файлы, к которым у него нет доступа, во временные имена, а затем пытается стереть недавно переименованный файл. IsaacWiper создает файл журнала C:\ProgramData\log.txt. где сохраняется ход порчи действий.

При выполнении он перечисляет физические диски и тома, перезаписывая существующее содержимое случайными байтами. Если доступ к тому запрещен, очиститель создает временный каталог и файл в этом каталоге. Имя создаваемого каталога будет начинаться с букв «Tmd», а файла — с букв «Tmf;» оставшаяся часть имени будет состоять из случайно сгенерированных буквенно-цифровых символов.Затем он попытается заполнить его случайными данными, пока объем не закончится.Стиратель также переименовывает файлы, к которым у него нет доступа, во временные имена, а затем пытается стереть недавно переименованный файл. IsaacWiper создает файл журнала C:\ProgramData\log.txt. где сохраняется ход порчи действий.

Ответственный APT:

Сообщено об атаках:

IOC для IsaacWiper:

AcidRain

Как показал анализ Trustwave SpiderLabs, AcidRain перезаписывает файлы и символические ссылки случайными данными из буфера памяти в рекурсивном цикле. Если очиститель выполняется с правами root, определенные каталоги, такие как: «bin», «dev», «lib», «proc», «sbin», «sys» и «usr» избегаются. Один и тот же буфер случайных данных и операция записи используются для очистки дисковых устройств ‘/dev/sdX’, ‘зацикленных устройств ‘/dev/loopX’, ‘устройств с блоками памяти ‘/dev/block/mtdblockX’ и блочных устройств мультимедийных карт ‘/dev/ block/mmcblkX.» Устройства памяти «/dev/mtdX» вместо этого стираются с помощью MEMWRITEOOB ioctl. После очистки происходит перезагрузка устройства.

Если очиститель выполняется с правами root, определенные каталоги, такие как: «bin», «dev», «lib», «proc», «sbin», «sys» и «usr» избегаются. Один и тот же буфер случайных данных и операция записи используются для очистки дисковых устройств ‘/dev/sdX’, ‘зацикленных устройств ‘/dev/loopX’, ‘устройств с блоками памяти ‘/dev/block/mtdblockX’ и блочных устройств мультимедийных карт ‘/dev/ block/mmcblkX.» Устройства памяти «/dev/mtdX» вместо этого стираются с помощью MEMWRITEOOB ioctl. После очистки происходит перезагрузка устройства.

Рисунок 5. Реконструкция основной программы AcidRain

24 февраля 2022 года, в день начала войны, кибератака на сеть Viasat KA-SAT затронула несколько тысяч клиентов в Украине и десятки тысяч по всей Европе. Побочные эффекты этой атаки привели к отключению дистанционного управления 5800 ветряными турбинами Enercon в Германии. Как сообщает Viasat, злоумышленник воспользовался VPN-устройством Skylogic, получив удаленный доступ к сегменту управления сетью KA-SAT. Злоумышленник переместился в определенную часть сегмента, используемую для управления сетью, и одновременно выполнил законные целевые команды управления на большом количестве домашних модемов. В частности, эти деструктивные команды перезаписывали ключевые данные во флэш-памяти модемов SurfBeam.

Злоумышленник переместился в определенную часть сегмента, используемую для управления сетью, и одновременно выполнил законные целевые команды управления на большом количестве домашних модемов. В частности, эти деструктивные команды перезаписывали ключевые данные во флэш-памяти модемов SurfBeam.

AcidRain Wiper, обнаруженный вскоре после этого, вполне подходит для этой схемы атаки. Анализ прошивки модемов SurfBeam, опубликованный в блоге Reversemode, выявил возможность установки произвольных бинарных файлов без необходимости проверки подписи или полного обновления прошивки. Кроме того, первая заявка Virustotal на образец AcidRain совпадает со сроками расследования инцидента и расположением инфраструктуры Skylogic Mediterraneo.

Рисунок 6. Первый образец AcidRain, отправленный в VirusTotal из Италии 4f3584fd9a

LoadEdge (InvisiMole)

Как показал анализ CERT-UA, бэкдор LoadEdge, используемый в этой кампании, поддерживает такие функции, как выполнение, загрузка, загрузка и удаление файлов, получение системной информации и интерактивная обратная оболочка через TCP-порт 1337.

Для связи с C&C-сервером используется протокол HTTP и данные в формате JSON, а постоянство обеспечивается файлом HTA, создающим запись в разделе реестра Run.

На основании исследовательского документа ESET можно сделать вывод, что LoadEdge напоминает обновленную версию компонента TCP-загрузчика InvisiMole, используемого для загрузки дополнительных модулей бэкдора, называемых RC2FM и RC2CL, которые обычно развертываются в качестве первой полезной нагрузки на недавно взломанном компьютере. Бэкдоры InvisiMole RC2FM и RC2CL предоставляют расширенные возможности наблюдения, такие как захват экрана, веб-камеры и микрофона, эксфильтрация документов, сбор сетевой информации и информации об установленном программном обеспечении.

Ответственный APT:

- InvisiMole (UAC-0035 )

Сообщено об атаках:

- 18 марта 2022 г .: LoadEdge использовался в фишинговых атаках по электронной почте на украинские правительственные организации (Источник: CERT-UA)

IOC для LoadEdge:

- SHA256: fd72080eca622fa3d9573b43c86a770f7467f3354225118ab2634383bd7b42eb

GraphSteel и GrimPlant

оба бэкдора написаны на языке Go. Как указано в отчете BitDefender, GrimPlant — это простой бэкдор, позволяющий удаленно выполнять команды PowerShell. Связь с сервером C2 использует порт 80 и основана на gRPC — инфраструктуре RPC с открытым исходным кодом. Сообщения шифруются с помощью TLS, а его сертификат жестко запрограммирован в двоичном коде. GrimPlant каждые 10 секунд отправляет пульс, содержащий базовое информационное сообщение о хосте. Команды, полученные от C2-сервера, выполняются с помощью PowerShell, и результат передается обратно. Бэкдор GraphSteel предназначен для эксфильтрации данных с зараженных машин. Связь с C&C-сервером использует порт 443 и шифруется с помощью шифра AES. Для связи используется язык запросов GraphQL. Файлы извлекаются из папок «Документы», «Загрузки», «Изображения», «Рабочий стол» и со всех доступных дисков от D:\ до Z:\. GraphSteel также извлекает базовую системную информацию, конфигурацию IP, профили Wi-Fi и крадет учетные данные из хранилища паролей с помощью PowerShell.

Как указано в отчете BitDefender, GrimPlant — это простой бэкдор, позволяющий удаленно выполнять команды PowerShell. Связь с сервером C2 использует порт 80 и основана на gRPC — инфраструктуре RPC с открытым исходным кодом. Сообщения шифруются с помощью TLS, а его сертификат жестко запрограммирован в двоичном коде. GrimPlant каждые 10 секунд отправляет пульс, содержащий базовое информационное сообщение о хосте. Команды, полученные от C2-сервера, выполняются с помощью PowerShell, и результат передается обратно. Бэкдор GraphSteel предназначен для эксфильтрации данных с зараженных машин. Связь с C&C-сервером использует порт 443 и шифруется с помощью шифра AES. Для связи используется язык запросов GraphQL. Файлы извлекаются из папок «Документы», «Загрузки», «Изображения», «Рабочий стол» и со всех доступных дисков от D:\ до Z:\. GraphSteel также извлекает базовую системную информацию, конфигурацию IP, профили Wi-Fi и крадет учетные данные из хранилища паролей с помощью PowerShell.

Ответственный APT:

- UNC2589 Ember Bear, Lorec53, UAC-0056)

Сообщено об атаках:

- 26 апреля 2022 г.

: GraphSteel и GrimPlant использовались для фишинговых атак по электронной почте на государственные организации Украины (Источник: CERT-UA)

: GraphSteel и GrimPlant использовались для фишинговых атак по электронной почте на государственные организации Украины (Источник: CERT-UA) - 28 марта 2022 г.: GraphSteel и GrimPlant использовались в фишинговых атаках по электронной почте на украинские правительственные организации (Источник: CERT-UA)

- 11 марта 2022 г.: GraphSteel и GrimPlant использовались в фишинговых атаках по электронной почте на украинские правительственные организации (Источник: CERT-UA)

IOC для GraphSteel:

- SHA256: 47a734e624dac47b

- 06c8833001dde8f341d71f77129da2eade4e02b3878

- SHA256: 8e77118d819681fdc49ce3362d8bfd8f51f8469353396be7113c5a8978a171f6

IOC для GrimPlant:

- SHA256: aca731d34c3e99d07af79847db369409e92e387520e44285608f18877b3a1d79

DoubleZero

DoubleZero — вредоносное ПО для очистки .NET. Наш анализ показал, что выполнение немедленно останавливается, если машина является контроллером домена, в противном случае она перечисляет все диски, подключенные к машине, и перезаписывает файлы с нулевыми блоками, за исключением определенного жестко запрограммированного списка системных местоположений. Затем вайпер переходит к уничтожению системных файлов. В конце процесс «lsass», ответственный за применение политики безопасности в системе, завершается, а все подразделы в кустах реестра HKLM, HKCU и HKU уничтожаются. Как только все деструктивные действия будут завершены, стеклоочиститель выключит систему.

Затем вайпер переходит к уничтожению системных файлов. В конце процесс «lsass», ответственный за применение политики безопасности в системе, завершается, а все подразделы в кустах реестра HKLM, HKCU и HKU уничтожаются. Как только все деструктивные действия будут завершены, стеклоочиститель выключит систему.

Сообщено об атаках:

- 22 марта 2022: DoubleZero используется в кибератаках на украинские предприятия (Источник: CERT-UA)

IOC для DoubleZero:

- SHA256: d897f07ae6f42de8f35e2b05f5ef5733d7ec599d5e786d3225e66ca605a48f53

CaddyWiper

Как указано в рекомендациях Cisco Talos, CaddyWiper динамически разрешает большинство API-интерфейсов, используемых для усложнения обнаружения и анализа. Выполнение CaddyWiper немедленно останавливается, если машина является контроллером домена, в противном случае вредоносная программа попытается уничтожить файлы в папке «C:\Users» с последующей очисткой всех доступных дисков от D:\ до Z:\. Это означает, что любые сетевые диски, подключенные к системе, также могут быть стерты. Он стирает максимум 10 МБ фрагмента с начала файла, вероятно, как часть оптимизации производительности. Затем очиститель пытается обнулить каждый физический диск, повреждающий основную загрузочную запись (MBR) и расширенную информацию о разделах диска.

Это означает, что любые сетевые диски, подключенные к системе, также могут быть стерты. Он стирает максимум 10 МБ фрагмента с начала файла, вероятно, как часть оптимизации производительности. Затем очиститель пытается обнулить каждый физический диск, повреждающий основную загрузочную запись (MBR) и расширенную информацию о разделах диска.

Ответственный APT:

- Песчаный червь (Black Energy, UAC-0082)

Сообщено об атаках:

- 8 апреля 2022 г.: CaddyWiper использовался в целенаправленной кибератаке на украинского поставщика электроэнергии (Источник: CERT-UA)

- 14 марта 2022 г.: CaddyWiper использовался в кибератаках на украинские организации (Источник: ESET)

IOC для CaddyWiper:

- SHA256: a294620543334a721a2ae8eaaf9680a0786f4b9a216d75b55cfd28f39e9430ea

AwfulShred, SoloShred

AwfulShred и SoloShred — вредоносные сценарии оболочки, предназначенные для повреждения систем Linux. Наш анализ показал, что деструктивная активность обоих скриптов основана на команде уничтожения с одним проходом перезаписи, выбранным для увеличения повреждения данных. AwfulShred также запутан, и его функциональность несколько усложнена. Перед очисткой данных он отключает и повреждает службы Apache, HTTP и SSH, деактивирует файл подкачки и очищает историю bash. Наконец, происходит перезагрузка системы, в результате чего целевой хост становится неработоспособным.

Наш анализ показал, что деструктивная активность обоих скриптов основана на команде уничтожения с одним проходом перезаписи, выбранным для увеличения повреждения данных. AwfulShred также запутан, и его функциональность несколько усложнена. Перед очисткой данных он отключает и повреждает службы Apache, HTTP и SSH, деактивирует файл подкачки и очищает историю bash. Наконец, происходит перезагрузка системы, в результате чего целевой хост становится неработоспособным.

Рисунок 7. Деобфусцированные команды, раскрывающие функции AwfulShred Сообщено об атаках: IOC для AwfulShred: IOC для SoloShred: 8e634564b88028 Industroyer2 — это сложное вредоносное ПО, нацеленное на промышленные системы управления (ICS). После выполнения Industroyer2 пытается завершить законные процессы, ответственные за служебную связь IEC 104: PServiceControl.exe и PService_PPD.exe, затем переименовывает исходные исполняемые файлы, добавляя расширение файла «.MZ», и начинает взаимодействие IEC 104 с передающими подстанциями, прерывая работу автоматических выключателей. IP-адреса и порты подстанций были жестко закодированы, а это означает, что злоумышленники имели хотя бы ограниченные знания о своей цели. Ответственный APT: Сообщено об атаках: IOC для Industroyer2: CredoMap — это похититель учетных данных .NET, используемый злоумышленником APT28. CredoMap крадет файлы cookie и сохраненные пароли из браузеров Chrome, Edge и Firefox. В зависимости от версии украденные данные затем передаются через электронную почту или HTTP-запросы POST в веб-сервер. Ответственный APT: Сообщено об атаках: IOC для CredoMap: DarkCrystal RAT или DCRat — коммерческий российский бэкдор для . Dark Crystal RAT (DCRat) появился в начале 2019 года. За время своей работы у RAT появилось много последователей и клиентов. Зловред получил широкую известность благодаря множеству плагинов, включая Stealer, Hidden Remote Desktop, файловый менеджер и анонимную работу (через TOR-прокси). Программное обеспечение распространялось по подписке: два месяца за 600 рублей (~9,5 долларов США), один год за 2500 рублей (~39 долларов США), а пожизненная подписка будет стоить вам 4500 рублей (~70 долларов США). Industroyer2

Как показал анализ Nozomi Networks, он специально злоупотребляет протоколом IEC 60870-5-104 (IEC 104), используемым в системах управления электроэнергией. В отличие от своего предшественника Industroyer, Industroyer2 представляет собой автономный исполняемый файл, состоящий из бэкдора, загрузчика и нескольких модулей полезной нагрузки. Единственная его особенность — вызывать перебои в подаче электроэнергии, нарушая работу передающих подстанций.

Как показал анализ Nozomi Networks, он специально злоупотребляет протоколом IEC 60870-5-104 (IEC 104), используемым в системах управления электроэнергией. В отличие от своего предшественника Industroyer, Industroyer2 представляет собой автономный исполняемый файл, состоящий из бэкдора, загрузчика и нескольких модулей полезной нагрузки. Единственная его особенность — вызывать перебои в подаче электроэнергии, нарушая работу передающих подстанций. : Industroyer2 использовался в целенаправленной кибератаке на украинского поставщика электроэнергии (Источник: CERT-UA)

: Industroyer2 использовался в целенаправленной кибератаке на украинского поставщика электроэнергии (Источник: CERT-UA) CredoMap

DarkCrystal RAT

NET, который можно приобрести на подпольных форумах и предназначен в первую очередь для слежки за жертвами и кражи данных со взломанных хостов; DCRat поддерживает наблюдение с использованием снимков экрана и веб-камеры, клавиатурного журнала, а также кражи файлов и учетных данных. Другие интересные функции включают сохранение с использованием реестра, кражу содержимого буфера обмена, выполнение команд и функцию атаки DOS. DCRat связывается с сервером C2 через HTTP, используя запросы GET и POST.

NET, который можно приобрести на подпольных форумах и предназначен в первую очередь для слежки за жертвами и кражи данных со взломанных хостов; DCRat поддерживает наблюдение с использованием снимков экрана и веб-камеры, клавиатурного журнала, а также кражи файлов и учетных данных. Другие интересные функции включают сохранение с использованием реестра, кражу содержимого буфера обмена, выполнение команд и функцию атаки DOS. DCRat связывается с сервером C2 через HTTP, используя запросы GET и POST.

Рисунок 8. DarkCrystal RAT

Код DCRat доступен на GitHub как минимум с марта 2021 года. Универсальность RAT, ее возможности и низкая цена делают ее настолько популярной, что даже группы, связанные с правительством, выбирают ее для их операции.

Сообщено об атаках:

- 24 июня 2022: DCRat использовался в фишинговых атаках по электронной почте на операторов связи Украины (Источник: CERT-UA)

- 10 июня 2022 г.: CrescentImp и DCRat использовались в массовой фишинговой атаке по электронной почте на украинские СМИ (Источник: CERT-UA)

IOC для DarkCrystal RAT:

- SHA256: c84bbfce14fdc65c6e738ce1196d40066c87e58f443e23266d3b9e542b8a583e

Cobalt Strike

Cobalt Strike — это коммерческий инструмент для тестирования на проникновение, который позволяет злоумышленнику развернуть на целевой машине бэкдор-агент под названием «Маяк». Хотя в первую очередь он предназначен для красных команд, он активно используется широким кругом злоумышленников, от операторов программ-вымогателей до групп APT, для загрузки и выполнения вредоносных полезных нагрузок. Имплантат Beacon является безфайловым в том смысле, что он состоит из бесступенчатого или многоступенчатого шелл-кода, который загружается путем использования уязвимости или выполнения загрузчика шелл-кода. Связь с C&C-сервером поддерживается по нескольким протоколам, включая HTTP, HTTPS, DNS, SMB, именованные каналы, а также прямой и обратный TCP с широким спектром модификаций. Соединения также могут быть установлены путем объединения маяков в цепочку. Как только злоумышленник получает доступ к одной системе внутри скомпрометированной сети, его можно использовать для внутреннего доступа к другим системам.

Имплантат Beacon является безфайловым в том смысле, что он состоит из бесступенчатого или многоступенчатого шелл-кода, который загружается путем использования уязвимости или выполнения загрузчика шелл-кода. Связь с C&C-сервером поддерживается по нескольким протоколам, включая HTTP, HTTPS, DNS, SMB, именованные каналы, а также прямой и обратный TCP с широким спектром модификаций. Соединения также могут быть установлены путем объединения маяков в цепочку. Как только злоумышленник получает доступ к одной системе внутри скомпрометированной сети, его можно использовать для внутреннего доступа к другим системам.

Ответственный APT:

- UNC2589 (Ember Bear, Lorec53, UAC-0056)

- Другое

Сообщено об атаках:

- 7 июля 2022 г.: Cobalt Strike Beacon использовался в фишинговых атаках по электронной почте на правительственные организации Украины. Атака, связанная с UNC2589 APT (Источник: CERT-UA)

- 5 июля 2022 г.: Cobalt Strike Beacon использовался для фишинговых атак по электронной почте на правительственные организации Украины.

Атака, приписываемая UNC2589 APT (Источник: CERT-UA)

Атака, приписываемая UNC2589 APT (Источник: CERT-UA) - 2 июня 2022 г.: Cobalt Strike Beacon с эксплойтами CVE-2021-40444 и CVE-2022-30190 (Follina), используемыми в фишинговых атаках по электронной почте на правительственные организации Украины (Источник: CERT-UA)

- 18 апреля 2022 г.: Cobalt Strike Beacon использовался в фишинговых атаках по электронной почте на правительственные организации Украины (Источник: CERT-UA)

- 23 марта 2022 г.: Cobalt Strike Beacon использовался в кибератаках на правительственные организации Украины (Источник: CERT-UA)

- 11 марта 2022 г.: Cobalt Strike Beacon использовался в масштабной фишинговой кампании, нацеленной на украинские правительственные организации. Атака, связанная с UNC2589АПТ (Источник: CERT-UA)

Выводы

Несомненно, сложное кибероружие является ключевым инструментом в арсенале современных вооруженных сил, и масштабы глобальной кибервойны в будущем, вероятно, возрастут.

Во-первых, с постоянно растущим числом устройств, подключенных к сети, поверхность атаки становится все более масштабной, что увеличивает потенциальные варианты использования для кибервойны.

Во-вторых, кибервойна не ограничена территориальными ограничениями обычной войны, предлагая возможность проникнуть и нанести ущерб целям далеко за линией фронта.

Наконец, по сравнению с традиционными войнами, кибервойна невидима невооруженным глазом, не рискует жизнью на стороне агрессора и экономически эффективна.

Поскольку Украина подвергается различным кибератакам, мы видим, что даже законные инструменты тестирования на проникновение могут быть взломаны и использованы в качестве оружия. Cobalt Strike, изначально созданный для обучения сетевых защитников, активно используется злоумышленниками в этом конфликте.

Защита и обеспечение безопасности вашей сети

Критическая инфраструктура жизненно важна для функционирования современного общества и всегда будет прибыльной целью для злоумышленников, стремящихся к денежной выгоде, политическим или военным преимуществам. Понимание того, какие цифровые технологии и инструменты используются в конфликте, может помочь выявить и смягчить будущие угрозы до того, как будет нанесен ущерб.

Leave a Reply