Правила оформления справок

Разъяснено, когда нужно оформлять справку, а когда – письмо; какие реквизиты и где следует указывать на справке, когда адресат известен и когда нет. Даны рекомендации по составлению текста справки, отметке об исполнителе, подписи, печати и пр. Автор наглядно показывает примеры оформления различных справок, из которых вы сможете позаимствовать формулировки и способы указания реквизитов.

В статье рассказано о правилах оформления организационно-распорядительных документов применительно к справкам. С ее помощью любой поймет, в каких ситуациях уместно оформление этого вида документа, как не спутать его с письмом. Даны примеры оформления отдельных реквизитов и целых документов (справок о совместительстве, о занятости с указанием среднего заработка и др.). Статью можно использовать как готовый методический материал для себя, коллег и подчиненных.

Когда нужно оформить именно справку?

Справка относится к информационно-справочным документам, так же как, например, докладная и объяснительная записки или служебное письмо. Назначение справки – описать, подтвердить какие-то факты, сведения, события «из жизни» организации либо ее сотрудника. Она может быть информационной, аналитической или отчетной, а в зависимости от адресата:

Назначение справки – описать, подтвердить какие-то факты, сведения, события «из жизни» организации либо ее сотрудника. Она может быть информационной, аналитической или отчетной, а в зависимости от адресата:

- внутренней или

- внешней.

В первом случае справка оформляется подобно докладной записке, но, в отличие от нее, не побуждает к каким-либо действиям, а просто «предоставляет» информацию для размышления руководству организации или на рассмотрение коллегиального органа.

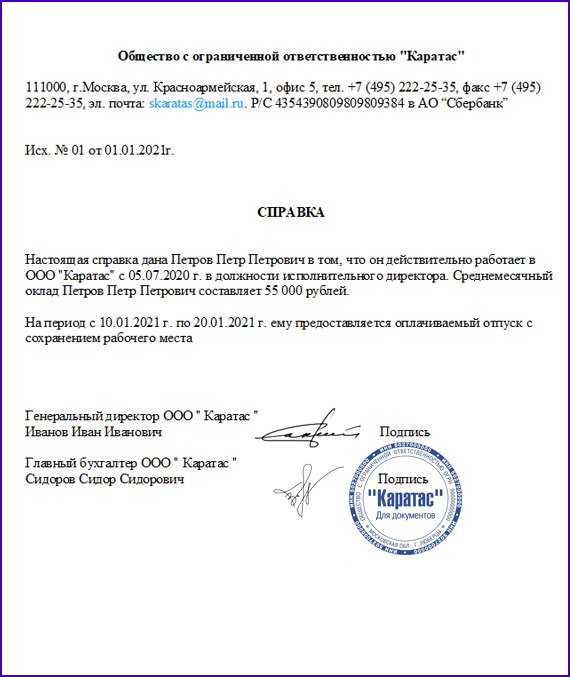

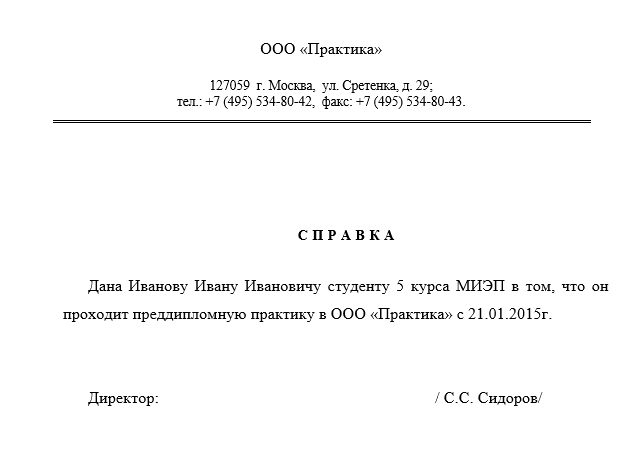

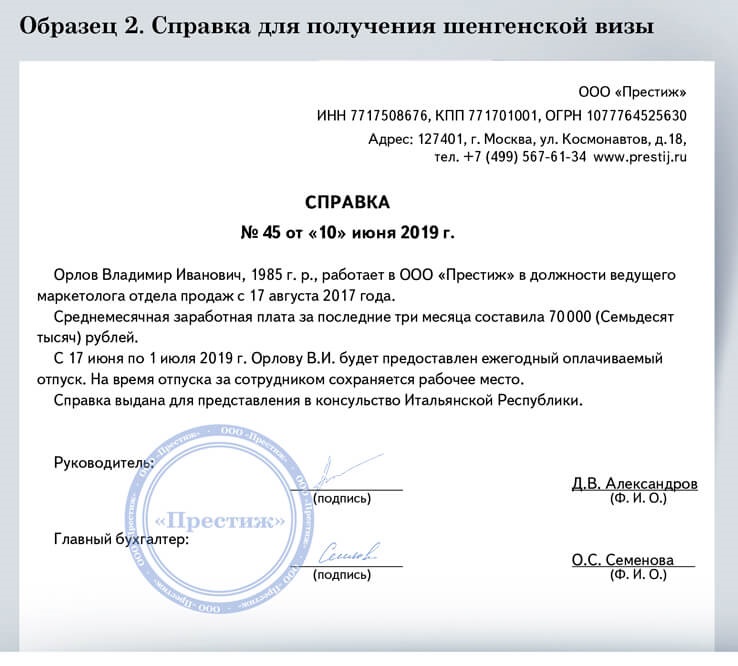

Во втором случае она оформляется на общем бланке организации (фирменном бланке), на котором должны быть справочные сведения о ней (ИНН, адрес, телефон и т.п.). Именно поэтому многие путают ее с письмом (сравните Примеры 6 и 7). Отличие справки заключается прежде всего в том, что при ее оформлении указывают вид документа «СПРАВКА», кроме того, на ней может отсутствовать адресат (в письме же не указывают вид документа, а его адресата прописывают если не конкретно, например, Генеральному директору ЗАО «Каравелла» И. И. Иванову, то хотя бы в общем, например, Директорам филиалов ЗАО «Каравелла»). Далее в оформлении справки и письма действительно много общего:

И. Иванову, то хотя бы в общем, например, Директорам филиалов ЗАО «Каравелла»). Далее в оформлении справки и письма действительно много общего:

- структура текста и стиль изложения;

- подпись руководителя организации (или лица, его замещающего), а при предоставлении сведений финансового характера – главного бухгалтера;

- обязательная регистрация.

Правильно оформляем реквизиты

Справка может направляться конкретной организации, но часто она выдается своему работнику для предоставления им этого документа в какую-то организацию. В обоих приведенных случаях адресатом является конечный получатель документа, а не ваш сотрудник.

Когда адресат справки известен точно, его указывают в положенном месте (правый верхний угол). Правила его оформления идентичны для всех организационно-распорядительных документов (см. пункт 3.15 ГОСТа Р 6.30-2003). Напомним, что в адресате инициалы в имени должностного лица указываются перед его фамилией, а у физического лица – после.

Пример 1. Адресатом является конкретное должностное лицо

Пример 2. Адресатом является организация

Пример 3. Адресатом является физическое лицо

Если адресат неизвестен или владелец будет предъявлять справку в нескольких местах, на месте реквизита «Адресат» пишется:

Пример 4. Если адресат справки неизвестен

…

Справка 086у на Дыбенко – быстрое оформление по низким ценам

Если вам нужна справка 086у в Санкт-Петербурге, то приглашаем посетить клинику Статус Грация +. У нас вы сможете пройти комплексное обследование у квалифицированных специалистов, которые поставят свои заключения, что позволит заполнить требуемый документ. Медицинские услуги предоставляются на законных основаниях, поэтому выданная нами справка 086 в Санкт-Петербурге и других городах России будет принята при поступлении в выбранное вами учебное заведение.

|

Когда потребуется справка 086у

Получить справку 086 у в Санкт-Петербурге вам необходимо для поступления в колледж, техникум, училище, институт, университет, любое другое учебное заведение после окончания школы. Она является обязательным документом, который предоставляется приемной комиссии. Наличие справки позволяет:

- оценить состояние здоровья абиториента, его последующую профпригодность по выбранной специальности;

- исключить риски для других учащихся в случае обнаружения серьезных психических отклонений, наркологических пристрастий;

- учесть рекомендации врачей, касающиеся возможных нагрузок и ограничений по видам деятельности.

Как оформляется справка 086у

Справка 086у для абитуриентов оформляется по единой форме, утвержденной Минздравом России. Она заполняется на бланке, в который вносятся личные данные учащегося, а также заключения врачей. Документ заверяется подписью главврача клиники и круглой печатью, указывается дата прохождения медкомиссии.

Она заполняется на бланке, в который вносятся личные данные учащегося, а также заключения врачей. Документ заверяется подписью главврача клиники и круглой печатью, указывается дата прохождения медкомиссии.

Для оформления справки вам необходимо:

- сделать флюорограмму;

- сдать анализы;

- предоставить информацию о прививках и вакцинации;

- пройти обследование у хирурга, лора, невролога, офтальмолога, иных специалистов с учетом выбранного направления обучения;

- получить заключение терапевта.

Важно: документ действителен в течение 6 месяцев после его выдачи.

С нами комфортно и выгодно

Если сделать справку 086у в Санкт-Петербурге вы решите в нашей клинике, то это даст вам ряд преимуществ:

- Без очередей. Вы будете направлены на медкомиссию в день обращения.

- Без посещения нескольких лечебных заведений. Все анализы и осмотр профильных специалистов осуществляются в нашей клинике.

- Без переплат. У нас доступные цены на предоставление медицинских услуг.

- Легально. Вы получаете официальный документ с мокрой печатью.

- Индивидуально. Медкомиссия назначается в удобное для вас время.

Для оформления справки 086у в Санкт-Петербурге обратитесь в нашу клинику, которая находится в Невском районе возле метро «улица Дыбенко». Предварительно можно записаться на прием к терапевту по телефону или получить направление непосредственно при обращении за стойкой регистратора.

SSL и SSL-сертификаты. Объяснение для начинающих

Уровень защищенных сокетов (SSL) и Безопасность транспортного уровня (TLS) — это протоколы, обеспечивающие безопасную связь по компьютерной сети или каналу.

Они обычно используются при просмотре веб-страниц и электронной почте.

В этом уроке мы рассмотрим:

- TLS и SSL

- Открытый и закрытый ключи

- Зачем нужны сертификаты и что они делают

- Как получить цифровой сертификат и разобраться в различных распространенных типах сертификатов.

Что такое TLS

TLS основан на SSL и был разработан в качестве замены в ответ на известные уязвимости в SSLv3.

SSL — это широко используемый термин, который сегодня обычно относится к TLS.

Обеспечение безопасности

SSL/TLS обеспечивает шифрование данных, целостность данных и аутентификацию.

Это означает, что при использовании SSL/TLS вы можете быть уверены, что

- Никто не прочитал ваше сообщение

- Никто не изменил ваше сообщение

- Вы общаетесь с указанным человеком (сервером)

При отправке сообщения между двумя сторонами возникают две проблемы, которые необходимо решить.

- Откуда вы знаете, что никто не прочитал сообщение?

- Откуда вы знаете, что никто не изменил сообщение?

Решение этих проблем:

- Зашифровать. — Это делает содержимое нечитаемым, так что для любого, кто просматривает сообщение, это просто тарабарщина.

- Подпишите — Это позволяет получателю быть уверенным, что это вы отправили сообщение и что оно не было изменено.

Оба эти процесса требуют использования ключей.

Эти ключи представляют собой просто числа (обычно 128 бит), которые затем объединяются с сообщением с использованием определенного метода, широко известного как алгоритм, например. RSA для шифрования или подписи сообщения.

Симметричные ключи, открытые и закрытые ключи

Почти все используемые сегодня методы шифрования используют открытых и закрытых ключей .

Они считаются гораздо более безопасными, чем старые симметричные ключи.

При использовании симметричного ключа ключ используется для шифрования или подписи сообщения, а тот же ключ используется для расшифровки сообщения.

Это то же самое, что и ключи (от двери, от машины), с которыми мы имеем дело в повседневной жизни.

Проблема с таким расположением ключей заключается в том, что если вы потеряете ключ, любой, кто найдет его, сможет открыть вашу дверь.

С открытыми и закрытыми ключами используются два ключа, которые математически связаны (они принадлежат как пара ключей ), но различны.

Это означает, что сообщение , зашифрованное открытым ключом , не может быть расшифровано тем же открытым ключом .

Для расшифровки сообщения вам потребуется секретный ключ .

Если этот тип устройства ключей использовался с вашим автомобилем. Тогда можно было бы запереть машину, а ключ оставить в замке как тот же ключ не может разблокировать машину.

Этот тип расположения ключей очень надежен и используется во всех современных системах шифрования/подписи.

Ключи и SSL-сертификаты

SSL/TLS используют систему открытых и закрытых ключей для шифрования и обеспечения целостности данных.

Публичные ключи могут быть доступны любому, отсюда и термин публичный.

В связи с этим возникает вопрос доверия, а именно:

Откуда вы знаете, что конкретный открытый ключ принадлежит лицу/сущности, за которое он себя выдает.

Например, вы получили ключ, якобы принадлежащий вашему банку.

Откуда вы знаете, что он принадлежит вашему банку?

Ответ на использовать цифровой сертификат.

Сертификат служит той же цели, что и паспорт в повседневной жизни.

Паспорт установил связь между фотографией и человеком, и эта связь была проверена доверенный орган (паспортный стол).

Цифровой сертификат обеспечивает связь между открытым ключом и объектом (бизнесом, доменным именем и т. д.), который был проверен ( подписанный ) доверенной третьей стороной (центр сертификации )

Цифровой сертификат обеспечивает удобный способ распространения доверенных открытых ключей шифрования .

Получение цифрового сертификата

Вы получаете цифровой сертификат от признанного Центр сертификации (ЦС). Так же, как вы получаете паспорт в паспортном столе.

На самом деле процедура очень похожа.

Вы заполняете соответствующие формы, добавляете свои открытые ключи (это просто числа) и отправляете их в центр сертификации. (это запрос сертификата )

Центр сертификации выполняет некоторые проверки (зависит от центра сертификации) и возвращает вам ключи, заключенные в сертификате .

Сертификат подписано центром сертификации , выдавшим сертификат , и это гарантирует ключи.

Теперь, когда кому-то нужны ваши открытые ключи, вы отправляете им сертификат, они проверяют подпись на сертификате, и если она подтвердится, то они могут доверять вашим ключам.

Пример использования

Для иллюстрации мы рассмотрим типичный веб-браузер и подключение к веб-серверу с использованием SSL . ( https ).

( https ).

Это соединение используется в Интернете для отправки электронной почты в Gmail и т. д., а также при онлайн-банкинге, совершении покупок и т. д.

- Браузер подключается к серверу с помощью SSL (https)

- Сервер отвечает сертификатом сервера, содержащим открытый ключ веб-сервера.

- Браузер проверяет сертификат, проверяя подпись ЦС. Для этого сертификат CA должен находиться в доверенном хранилище браузера (см. далее)

- Браузер использует этот открытый ключ для согласования сеансового ключа с сервером.

- Веб-браузер и сервер шифруют данные по соединению с помощью сеансовый ключ .

.

Вот видео, которое более подробно описывает вышеизложенное:

Типы цифровых сертификатов

Если вы пытаетесь приобрести сертификат для веб-сайта или использовать его для шифрования MQTT, вы столкнетесь с двумя основными типами:

- Сертификаты с проверкой домена (DVC)

- Сертификаты расширенной проверки (EVC)

Разница между этими двумя типами заключается в степени доверия к сертификату, который проходит более строгую проверку.

Уровень шифрования, который они обеспечивают, идентичен

Сертификат с проверкой домена ( DV ) представляет собой цифровой сертификат X.509 , обычно используемый для безопасности транспортного уровня (TLS), где личность заявителя была подтверждается подтверждением некоторого контроля над доменом DNS.- WikI

Процесс проверки обычно полностью автоматизирован, что делает их самой дешевой формой сертификата. Они идеально подходят для использования на таких веб-сайтах, как этот, который предоставляет контент и не используется для конфиденциальных данных.

Сертификат расширенной проверки (EV) — это сертификат, используемый для веб-сайтов HTTPS и программного обеспечения, который подтверждает юридическое лицо, контролирующее веб-сайт или пакет программного обеспечения. Для получения сертификата EV требуется проверка личности запрашивающего объекта центром сертификации (ЦС).

Как правило, они дороже, чем сертификаты с проверкой домена, поскольку требуют ручной проверки.

Ограничения на использование сертификатов — подстановочные знаки и SAN

Как правило, сертификат действителен для использования с одним полным доменным именем ( FQDN ).

Это сертификат, приобретенный для использования на www.mydomain.com , который нельзя использовать на mail.mydomain.com или www.otherdomain.com.

Однако, если вам необходимо защитить несколько поддоменов, а также основное доменное имя, вы можете приобрести групповой сертификат .

Подстановочный сертификат охватывает всех поддоменов под определенным доменным именем.

Например, групповой сертификат для *.mydomain.com можно использовать на:

- mail.mydomain.com

- www.mydomain.com

- ftp.mydomain.com

- и т.

д.

д.

Его нельзя использовать для защиты одновременно mydomain.com и myotherdomain.com .

Чтобы охватить несколько разных доменных имен одним сертификатом, необходимо приобрести сертификат с номером SAN (альтернативное имя субъекта).

Как правило, они позволяют защитить 4 дополнительных доменных имени в дополнение к основному доменному имени. Например, вы можете использовать один и тот же сертификат для:

- www.mydomain.com

- www.mydomain.org

- www.mydomain.net

- www.mydomain.co

- www.mydomain.co.uk

Вы также можете изменить действующее доменное имя, но для этого потребуется переиздание сертификата.

Зачем использовать коммерческие сертификаты?

Очень просто создайте собственные SSL-сертификаты и ключи шифрования с помощью бесплатных программных инструментов.

Эти ключи и сертификаты так же безопасны , как и коммерческие, и в большинстве случаев могут считаться даже более безопасными.

Коммерческие сертификаты необходимы, когда вам нужна широкая поддержка вашего сертификата.

Это связано с тем, что поддержка основных коммерческих центров сертификации встроена в большинство веб-браузеров и операционных систем.

Если бы я установил свой собственный сертификат на этот сайт, когда вы посетили его, вы бы увидели сообщение, подобное приведенному ниже, о том, что сайт не является доверенным.

===============

Кодировки сертификатов и расширения файлов

Сертификаты могут быть закодированы как:

- Двоичные файлы (.DER)

- Файлы ASCII (base64) (.PEM)

Распространенные расширения файлов:

- .DER

- .PEM (Электронная почта с повышенной конфиденциальностью)

- .ЭЛТ

- . СЕРТИФИКАТ

Примечание: Между расширением файла и кодировкой нет реальной связи. Это означает, что файл . crt может быть либо закодированным файлом .der , либо файлом .pem .

crt может быть либо закодированным файлом .der , либо файлом .pem .

Вопрос – Как узнать, закодирован ли ваш файл .der или .pem ?

Ответ- Вы можете использовать инструменты openssl , чтобы найти тип кодировки и конвертировать между кодировками. См. этот учебник — сертификаты DER, CRT, CER и PEM.

Вы также можете открыть файл, и если это текст ASCII, то это сертификат в кодировке .PEM

Примеры сертификатов

Поскольку сертификаты в кодировке .pem представляют собой файлы ASCII, их можно прочитать с помощью простого текстового редактора.

Важно отметить, что они начинаются и заканчиваются строками Begin Certificate и End Certificate .

Сертификаты могут храниться в отдельном файле или вместе в одном файле, называемом комплект .

Пакет корневых ЦС и хешированные сертификаты

Хотя корневые сертификаты существуют в виде отдельных файлов, их также можно объединить в пакет.

В системах Linux на основе Debian эти корневые сертификаты хранятся в папке /etc/ssl/certs вместе с файлом ca-certificates.crt .

Этот файл представляет собой набор всех корневых сертификатов в системе.

Создается системой и может обновляться при добавлении новых сертификатов с помощью 9Команда 0003 update-ca-certificates . См. здесь

Файл ca-certifcates.crt выглядит так

Папка certs также содержит каждый отдельный сертификат или символическую ссылку на сертификат вместе с хешем.

Хэш-файлы создаются командой c_rehash и используются, когда указан каталог, а не файл. Например, инструмент mosquitto_pub можно запустить как:

mosquitto_pub --cafile /etc/ssl/certs/ ca-certificates.crt или mosquitto_pub --capath /etc/ssl/certs/

Корневые сертификаты, промежуточные сертификаты, цепочки и пакеты сертификатов.

Центр сертификации может создавать подчиненные центры сертификации, отвечающие за выдачу сертификатов клиентам.

Чтобы клиент мог проверить подлинность сертификата, он должен иметь возможность проверить подписи всех ЦС в цепочке. Это означает, что клиенту необходим доступ к сертификатам всех ЦС в цепочке.

Возможно, у клиента уже установлен корневой сертификат, но, вероятно, нет сертификатов промежуточных ЦС.

Поэтому сертификаты часто предоставляются как часть пакета сертификатов .

Этот пакет будет состоять из всех сертификатов ЦС в цепочке в одном файле, обычно называемом CA-Bundle.crt .

Если ваши сертификаты отправляются по отдельности, вы можете создать свой собственный пакет, следуя инструкциям здесь.

Видео

- Вот мое видео, которое охватывает пункты выше.

- Вот найденное мной видео Майкрософт, объясняющее вышеизложенное.

Устранение неполадок

Если у вас возникли проблемы с цепочкой сертификатов, на этом сайте есть тестовый инструмент и подробная информация о том, как решить проблему

Общие вопросы и ответы

В.

Что такое надежное хранилище?

Что такое надежное хранилище?

A- Это список сертификатов ЦС, которым вы доверяете. Все веб-браузеры поставляются со списком доверенных ЦС.

В. Могу ли я добавить собственный ЦС в доверенное хранилище браузера?

A- Да в Windows, если щелкнуть сертификат правой кнопкой мыши, вы должны увидеть вариант установки

В- Что такое самоподписанный сертификат?

A- Самоподписанный сертификат — это сертификат, подписанный тем же лицом, которое проверяется сертификатом. Это похоже на то, как вы утверждаете свое собственное заявление на получение паспорта. см. вики

В Что такое отпечаток сертификата?

A- Это хэш фактического сертификата, который можно использовать для проверки сертификата без необходимости установки сертификата ЦС.

Это очень полезно для небольших устройств, у которых недостаточно памяти для хранения файлов CA.

Также используется при ручной проверке сертификата.

Подробнее см. здесь

В. Что произойдет, если сертификат сервера будет украден?

A- Может быть отозван. Существует несколько способов, с помощью которых клиент (браузер) может проверить, отозван ли сертификат, см. здесь

Было ли это полезно?

Ресурсы

- RFC 5280

- Руководство по OpenSSL

- Структура сертификата– Wiki

- Подстановочные сертификаты — Wiki

- Сертификаты и кодировка

- PEM, DER, pfxpkcs12 и т. д.

- Создание собственного ЦС и самоподписанных сертификатов

- Цифровые подписи и метки времени

Связанные руководства:

- Конфигурация Mosquitto SSL — Безопасность MQTT TLS

- Настройка Mosquitto Bridge с шифрованием SSL — примеры

- Механизмы безопасности MQTT

Пожалуйста, оцените? И используйте комментарии, чтобы сообщить мне больше

Стандарт только для HTTPS — сертификаты

Часто задаваемые вопросы и ответы о сертификатах HTTPS и центрах сертификации.

- Что такое сертификаты и центры сертификации?

- Какой сертификат я должен получить для своего домена?

- Каким правилам и надзору подлежат центры сертификации?

- Имеет ли правительство США общедоступный доверенный центр сертификации?

- Существуют ли федеральные ограничения на использование допустимых центров сертификации?

- Тогда как я могу ограничить, какие ЦС могут выдавать сертификаты для домена?

- Как узнать, когда выдан какой-либо сертификат для домена?

Что такое сертификаты и центры сертификации?

Веб-сайты используют сертификаты для создания соединения HTTPS. Подписанные доверенным центром сертификации (CA), сертификаты дают браузерам уверенность в том, что они посещают «настоящий» веб-сайт.

Технически сертификат представляет собой файл, который содержит:

- Домен(ы), которые он уполномочен представлять.

- Числовой «открытый ключ», который математически соответствует «закрытому ключу», принадлежащему владельцу веб-сайта.

- Криптографическая подпись центра сертификации (ЦС), подтверждающая связь между парой ключей и авторизованным доменом(ами).

- Другая техническая информация, например, когда истечет срок действия сертификата, какой алгоритм ЦС использовал для его подписи и насколько широко был проверен домен.

- Необязательно, информация о человеке или организации, владеющей доменом(ами).

Веб-браузеры обычно настроены так, чтобы доверять предварительно выбранному списку центров сертификации (ЦС), и браузер может проверить, что любая подпись, которую он видит, исходит от ЦС из этого списка. Список доверенных центров сертификации устанавливается либо базовой операционной системой, либо самим браузером.

Когда веб-сайт предоставляет браузеру сертификат во время соединения HTTPS, браузер использует информацию и подпись в сертификате, чтобы подтвердить, что ЦС, которому он доверяет, решил доверять информации в сертификате.

Какой сертификат я должен получить для своего домена?

В настоящее время в федеральном правительстве используется множество видов сертификатов, и правильный выбор может зависеть от технической архитектуры системы или бизнес-политики агентства.

В целом:

Сертификаты «проверки домена» (DV) обычно менее дороги и более поддаются автоматизации, чем сертификаты «расширенной проверки» (EV). Обычные сертификаты DV полностью приемлемы для государственного использования.

Сертификаты могут быть действительны от нескольких лет до нескольких дней. В целом, сертификаты с более коротким сроком действия обеспечивают более высокий уровень безопасности , так как влияние компрометации ключа менее серьезно. Автоматизация выпуска и продления сертификатов является общепринятой передовой практикой и может сделать более практичным принятие сертификатов с более коротким сроком действия.

Агентства должны немедленно заменить сертификаты, подписанные с помощью SHA-1 , поскольку браузеры быстро отказываются от поддержки алгоритма SHA-1. С 1 января 2016 г. коммерческим ЦС запрещается выпускать их полностью.

Как правило, сертификаты любого коммерческого ЦС будут соответствовать нескольким техническим требованиям NIST, относящимся к сертификатам.

Каким правилам и надзору подлежат центры сертификации?

С 2012 года все основные браузеры и центры сертификации участвуют в CA/Browser Forum . Несмотря на саморегулирование, CA/Browser Forum фактически является руководящим органом для общедоступных доверенных центров сертификации.

Форум CA/B производит Базовые требования (BRs), набор технических и процедурных политик, которых должны придерживаться все центры сертификации. Эти политики определяются посредством формального процесса голосования браузеров и ЦС. BR обеспечиваются с помощью сочетания технических мер, стандартных сторонних аудитов и внимания всего сообщества к общедоступным сертификатам.

Базовые требования ограничивают только центры сертификации, но не ограничивают поведение браузера. Поскольку поставщики браузеров в конечном итоге решают, каким сертификатам будет доверять их браузер, они являются правоприменителями и арбитрами нарушений BR. Если будет установлено, что ЦС нарушает Базовые требования, браузер может оштрафовать или ограничить способность этого ЦС выдавать сертификаты, которым этот браузер будет доверять, вплоть до исключения из хранилища доверенных сертификатов этого браузера.

CA / Ресурсы браузера

- Текущие базовые требования

- Запись голосования форума CA/B

- Mozilla отзывает промежуточный сертификат ANSSI после того, как было обнаружено, что ANSSI нарушил базовые требования, неправомерно выпустив промежуточный сертификат для использования в мониторинге сети.

- Google требует от Symantec использования прозрачности сертификатов после того, как было обнаружено, что Symantec нарушила базовые требования, выпустив сертификаты неправильно.

Имеет ли правительство США общедоступный доверенный центр сертификации?

Нет, не по состоянию на начало 2016 года, и вряд ли это изменится в ближайшем будущем.

Корень Federal PKI является доверенным для некоторых браузеров и операционных систем, но не входит в программу Mozilla Trusted Root. Программа Mozilla Trusted Root используется Firefox, многими устройствами Android и рядом других устройств и операционных систем. Это означает, что федеральная PKI не может выдавать сертификаты для использования в TLS/HTTPS, которым доверяют достаточно широко, чтобы защитить веб-службу, используемую широкой публикой.

Федеральная инфраструктура открытых ключей перекрестно сертифицирует другие коммерческие центры сертификации, что означает, что их сертификатам будут доверять клиенты, доверяющие федеральной инфраструктуре открытых ключей. Тем не менее, даже если общедоступный коммерческий центр сертификации проходит перекрестную сертификацию с федеральной PKI, ожидается, что они сохранят полное разделение между своими общедоступными доверенными сертификатами и перекрестно сертифицированными федеральными сертификатами PKI.

В результате в настоящее время не существует жизнеспособного способа получить сертификат для использования в TLS/HTTPS, который выдан или которому доверяет федеральная PKI, а также которому доверяет широкая публика.

Существуют ли федеральные ограничения на использование допустимых центров сертификации?

Общегосударственных правил, ограничивающих, какие центры сертификации могут использовать федеральные домены, не существует.

Важно понимать, что, несмотря на то, что у агентства могут быть технические или деловые причины для ограничения используемых ЦС, ограничение ЦС с помощью только внутренних политик не дает никаких преимуществ с точки зрения безопасности. Браузеры будут доверять сертификатам, полученным от любого общедоступного доверенного центра сертификации, поэтому внутреннее ограничение использования центра сертификации не приведет к ограничению числа центров сертификации, из которых злоумышленник может получить поддельный сертификат.

Браузеры будут доверять сертификатам, полученным от любого общедоступного доверенного центра сертификации, поэтому внутреннее ограничение использования центра сертификации не приведет к ограничению числа центров сертификации, из которых злоумышленник может получить поддельный сертификат.

На практике федеральные агентства используют широкий спектр общедоступных коммерческих ЦС и частных корпоративных ЦС для защиты своих веб-сервисов.

Тогда как я могу ограничить, какие ЦС могут выдавать сертификаты для домена?

Не существует простого и на 100% эффективного способа заставить все браузеры доверять только сертификатам для вашего домена, выпущенным определенным ЦС. В целом сила HTTPS в современном Интернете зависит от общих стандартов, компетентности и подотчетности всей системы CA.

Однако владельцы доменов могут использовать Авторизацию центра сертификации DNS для публикации списка утвержденных ЦС.

Кроме того, владельцы доменов могут использовать Прозрачность сертификатов (см. вопрос ниже) для отслеживания и обнаружения сертификатов, выпущенных любым ЦС.

вопрос ниже) для отслеживания и обнаружения сертификатов, выпущенных любым ЦС.

Авторизация центра сертификации DNS (CAA) позволяет владельцам доменов публиковать записи DNS, содержащие список центров сертификации, которым разрешено выдавать сертификаты для их домена.

Все основные центры сертификации участвуют в CAA и обещают проверять записи DNS CAA перед выдачей сертификатов. Каждый CA должен отказать в выдаче сертификатов для доменного имени, которое публикует запись CAA, исключающую CA.

Это только обещание, поэтому несоответствующий или скомпрометированный ЦС может по-прежнему выдавать сертификаты для любого доменного имени даже в нарушение CAA. Но такая неправильная выдача с большей вероятностью будет обнаружена при наличии CAA.

Стандартный DNS не является безопасным, поэтому записи CAA могут быть подавлены или подделаны злоумышленником, находящимся в привилегированной сети, за исключением случаев, когда DNSSEC используется владельцем домена и проверяется каждым издателем CA.

CAA можно объединить с мониторингом журнала прозрачности сертификатов для обнаружения случаев неправильной выдачи.

Ресурсы CAA

- Запись в Википедии для CAA

- RFC 6844, стандарт для CAA

- Генератор записей CAA

Как узнать, когда выдан какой-либо сертификат для домена?

Владельцы доменов могут использовать Прозрачность сертификатов для быстрого обнаружения любых сертификатов, выпущенных для домена, законных или мошеннических.

Прозрачность сертификатов (CT) позволяет владельцам доменов обнаруживать неправильную выдачу сертификатов постфактум .

CT позволяет центрам сертификации публиковать некоторые или все общедоступные доверенные сертификаты, которые они выдают, в один или несколько общедоступных журналов. Несколько организаций ведут журналы CT, и можно автоматически отслеживать журналы для любых сертификатов, выпущенных для любых интересующих доменов.

Leave a Reply