Паспорта РФ, ворованные иконы и флаг «Новороссии». СБУ показала результаты обысков в епархиях УПЦ МП

ОБЩЕСТВО

СБУ показала результаты проверки епархий УПЦ МП в трех областях

Фото: ssu.gov.ua

Служба безопасности завершила контрразведывательные мероприятия на объектах УПЦ МП, расположенных в Херсонской, Черкасской, Житомирской и Волынской областях. На территории епархий обнаружены российские паспорта, прокремлевская литература, «документы» оккупационных администраций и флаги террористических организаций «ЛДНР», сообщает СБУ.

Сотрудники СБУ установили, что когда захватывали Херсон, местный архимандрит, настоятель Успенского собора, присутствовал в Кремлевском зале во время объявления аннексии четырех украинских регионов.

За несколько дней до освобождения города священник в сопровождении российских захватчиков скрылся во временно оккупированных районах юга Украины, добавили в ведомстве.

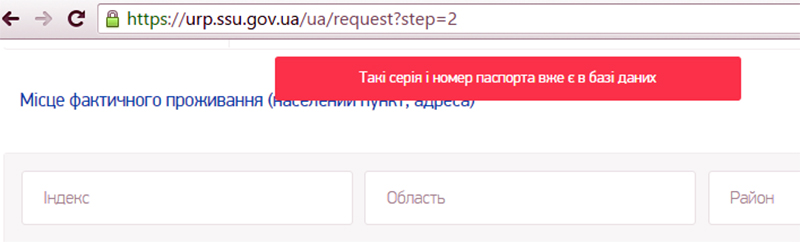

На территории собора сотрудники СБУ обнаружили коллекцию икон, похищенных россиянами из дома почетного консула Литовской Республики во время оккупации Херсона. Также найдены пропуска на имя «федерального советника военно-гражданской администрации РФ» и российские паспорта местных священников. Причем они получили их в этом году во время оккупации Херсона россиянами.

Также найдены пропуска на имя «федерального советника военно-гражданской администрации РФ» и российские паспорта местных священников. Причем они получили их в этом году во время оккупации Херсона россиянами.

Фото: ssu.gov.ua

Кроме этого, в Красногорском Свято-Покровском женском монастыре в Черкасской области обнаружен флаг так называемой «Новороссии» и библиотека с пропагандистской литературой российских авторов.

Фото: ssu.gov.ua

А на территории мужского монастыря Овручско-Коростенской епархии и скита в Житомирской области СБУ разоблачила бывших уголовников, поддерживающих связь с абонентами России. Эти контакты проверяет СБУ.

В еще одном монастыре Житомирской области обнаружили лицо, которое с 2020 года находится в общегосударственном розыске как без вести пропавшее.

При осмотре помещений Свято-Николаевского Нилецкого монастыря найдены тексты молитв за страну-агрессора и российские «учебники», в которых восхваляют кремлевский режим.

фотогалерея

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Фото: ssu.gov.ua

Контекст:

УПЦ МП – часть РПЦ, официально имеющая статус «самоуправляемой церкви с правами широкой автономии». На соборе 27 мая УПЦ МП заявила о своей независимости (внесла изменения в устав) и выразила несогласие с патриархом РПЦ Кириллом, который поддержал вторжение РФ в Украину, однако не осудила его. В Православной церкви Украины считают, что изменение устава – это «попытка скрыть то, что УПЦ остается в юрисдикции Московского патриархата».

12 ноября священнослужитель, преподаватель Киевской православной богословской академии Михаил Омельян опубликовал видео, на котором показано, как прихожане молились за Россию на территории Киево-Печерской лавры и пели о «пробуждении матушки Руси». СБУ открыла уголовное производство.

После этого инцидента СБУ провела ряд следственных мероприятий в Киево-Печерской лавре (там обнаружили граждан РФ с военными билетами СССР, «пророссийскую литературу, используемую при обучении в семинарии и приходских школах, в том числе для пропаганды «русского мира», и крупные суммы денег наличными) и ряде епархий УПЦ МП.

1 декабря президент Украины Владимир Зеленский ввел в действие решение СНБО о деятельности религиозных организаций в Украине и персональных санкциях. Были также введены персональные санкции против ряда священнослужителей УПЦ МП.

- Ольга БЕРЕЗЮК

журналистка

МАТЕРИАЛЫ ПО ТЕМЕ

- СБУ проводит проверку в трех монастырях УПЦ МП в Житомирской области

- Священник УПЦ МП из Лисичанска получил 12 лет за помощь оккупантам – СБУ

- СБУ проводит проверку в епархиях УПЦ МП в Черкасской и Волынской областях и в Херсоне

Теги:

Россия, СБУ, Украина, религия, Волынская область, УПЦ МП, Херсонская область, церковь, икона, Черкасская область, документы

Добавить комментарий

Выбор редакции

САМЫЕ ПОПУЛЯРНЫЕ МАТЕРИАЛЫ

Зеленский хочет предоставить английскому статус «языка международного общения»

Популярно в Бульваре

Порошенко проверит, есть ли у чиновников родственники с гражданством РФ / СНГ / Независимая газета

Тэги: украина, военное положение, контроль, чиновники, неблагонадежные родственники, рф

Иностранцев, въезжающих в Украину, будут строго проверять. Фото Reuters

Фото Reuters

26 декабря истекает срок действия военного положения в 10 областях Украины. В то же время закончится и введенный Госпогранслужбой особый режим пропуска россиян на украинскую территорию. На смену временным мерам правительство подало в Верховную раду законопроект об усилении контроля за въездом в страну иностранцев и лиц без гражданства. В то же время президент Петр Порошенко инициировал тотальную проверку украинских чиновников на наличие у них родственников с гражданством РФ.

Об этом он заявил в воскресенье вечером в ходе итоговой пресс-конференции: «У нас есть большое количество государственных служащих, в том числе и в правоохранительных органах, которые имеют родственников в Крыму (вопрос подразумевал также гражданство РФ. – «НГ»). Я обратился к главе СБУ Василию Грицаку для того, чтобы украинская контрразведка осуществила проверку сведений обо всех государственных служащих…»

О числе госслужащих в Украине можно судить по тому, что электронные декларации в 2017 году заполнили более 1,2 млн человек. Будет ли контрразведка проверять родственные связи всех, неизвестно. «Даже если, допустим, проверят, то ничего не изменится. У нас нет закона, запрещающего чиновникам иметь родственников в России.

Будет ли контрразведка проверять родственные связи всех, неизвестно. «Даже если, допустим, проверят, то ничего не изменится. У нас нет закона, запрещающего чиновникам иметь родственников в России.

И сам факт наличия таких родственников ничего не значит – не будут же всех подозревать в государственной измене?» – сказал «НГ» один из экспертов, попросивший не упоминать его имени.

Вообще вопрос украинскому президенту, прозвучавший в ходе пресс-конференции, касался конкретного лица – бывшего руководителя экономической разведки СБУ, назначенного осенью на должность первого замглавы Службы внешней разведки Украины Сергея Семочко. Еще в начале октября телепрограмма журналистских расследований «Наши деньги» обнародовала информацию о наличии у высокопоставленного чиновника элитной недвижимости и дорогого имущества. Кроме того, авторы программы утверждали, что жена и дочь Семочко являются гражданками РФ.

После выхода программы в эфир украинские СМИ сообщили о том, что Национальное антикоррупционное бюро начало расследование о доходах чиновника. А Главное следственное управление СБУ открыло уголовное производство по статье Уголовного кодекса о государственной измене.

А Главное следственное управление СБУ открыло уголовное производство по статье Уголовного кодекса о государственной измене.

Сергей Семочко в середине октября опроверг (в форме интервью телеканалу ZIK) все подозрения и обвинения. Он заверил, что вся семья, включая жену и дочь, имеет только украинские паспорта и никаких других. В ноябре высокопоставленный сотрудник СБУ подал в суд на журналистов, обнародовавших скандальную информацию. Он считает, что СМИ опорочили его честь и репутацию.

| Главе СБУ Василию Грицаку поручено выявлять служащих с

неблагонадежными родственниками. Фото с сайта www.ssu.gov.ua |

Удар рикошетом был нанесен и по политическим позициям президента Украины. После выхода программы в эфир депутат от оппозиционной фракции «Самопомощь» Егор Соболев заявил с трибуны Верховной рады: «Под назначением Семочко стоит ваша подпись, господин президент. Вы уже вторую неделю отмалчиваетесь и делаете вид, что это вас не касается. Хотя речь идет о незаконном обогащении (во время войны) второго по должности разведчика Украины и о его вероятных связях с РФ… Господин президент, вы должны четко ответить обществу: вы покрываете незаконное обогащение, вы покрываете госизмен, или нет?..»

Вы уже вторую неделю отмалчиваетесь и делаете вид, что это вас не касается. Хотя речь идет о незаконном обогащении (во время войны) второго по должности разведчика Украины и о его вероятных связях с РФ… Господин президент, вы должны четко ответить обществу: вы покрываете незаконное обогащение, вы покрываете госизмен, или нет?..»

В конце ноября агентство «Украинские новости» обнародовало справку департамента контрразведки СБУ (предоставленную Шевченковскому райсуду Киева), подтверждающую наличие российского гражданства у жены и дочери Сергея Семочко. Политический эксперт Юрий Бутусов написал в колонке для «Цензор. нет», что этот ответ СБУ стал «репутационной катастрофой» не только для Семочко. «Руководство страны, в том числе президент Порошенко, было либо обмануто Семочко, либо признает возможность получения российского гражданства руководителями спецслужб во время войны… Теперь президент, который назначал и который защищал всеми силами Семочко, обязан дать оценку этой лжи», – написал эксперт.

Бутусов обратил внимание на то, что паспорта РФ выдавались семье первого замглавы внешней разведки Украины уже в то время, когда украинское руководство заявляло о российской агрессии и войне. «А получение российских паспортов в Крыму означает посещение оккупированных территорий и сотрудничество с российскими властями, фактически признание оккупации Крыма», – отметил эксперт. Он задал риторический вопрос о том, возможно ли представить, чтобы «какой-нибудь руководитель РФ, например, внешней разведки, позволил оформлять своей семье паспорта Украины». И отметил, что «спецслужбы РФ дали согласие на выдачу паспортов семье одного из руководителей СБУ – на каких основаниях? Какой информацией руководствовались россияне?».

Порошенко хранил молчание до середины декабря. В ходе итоговой пресс-конференции, отвечая на вопрос о ситуации с Сергеем Семочко, украинский президент сообщил о грядущих проверках родственных связей чиновников. Он не сказал, как власть намерена распорядиться полученной информацией. И на сей раз не касался вопроса о введенных на время военного положения ограничениях на въезд в Украину россиян (мужчин) в возрасте от 16 до 60 лет. В декабре пограничники придирчиво проверяли цель приезда в Украину всех владельцев паспортов РФ, включая женщин. Решение о том, кого пропускать, а кого – нет, принималось на месте. На днях правительство внесло в Верховную раду законопроект, который предполагает ужесточение проверок на границе в постоянном режиме. По состоянию на понедельник текст законопроекта не был обнародован.

И на сей раз не касался вопроса о введенных на время военного положения ограничениях на въезд в Украину россиян (мужчин) в возрасте от 16 до 60 лет. В декабре пограничники придирчиво проверяли цель приезда в Украину всех владельцев паспортов РФ, включая женщин. Решение о том, кого пропускать, а кого – нет, принималось на месте. На днях правительство внесло в Верховную раду законопроект, который предполагает ужесточение проверок на границе в постоянном режиме. По состоянию на понедельник текст законопроекта не был обнародован.

Петр Порошенко заявил, что военное положение продлено не будет, если только Россия не начнет вторжение в Украину. В то же время глава МИД РФ Сергей Лавров в интервью «Комсомольской правде» заверил: «Воевать с Украиной мы не будем, это я вам обещаю…»

Главная :: Служба безопасности Украины

Защищаем Украину вместе

Читать далее

Информационная безопасность

Читать далее

Карьера

Читать далее

Защищаем Украину вместе

Защищаем Украину вместе!

Информационная безопасность

Защита кибербезопасности

Карьера

Мы приглашаем вас присоединиться к нам

28 июня 2023 г.

ПОЗДРАВЛЕНИЕ ГЛАВЫ СБУ С ДНЁМ КОНСТИТУЦИИ УКРАИНЫ

28 июня 2023 г.

ПОЗДРАВЛЕНИЕ ГЛАВЫ СБУ С ДНЁМ КОНСТИТУЦИИ УКРАИНЫ

28 июня 2023 г.

СБУ задержала корректировщика ракетного удара РФ по Краматорску

27 июня 2023 г.

По итогам расследования СБУ российский осведомитель, шпионивший за украинской артиллерией под Авдеевкой, приговорен к 10 годам колонии

27 июня 2023 г.

СБУ задержала администратора прокремлевского Telegram-канала, который «слил» противнику расположение ВСУ на восточном фронте

26 июня 2023 г.

По итогам расследования СБУ агент ФСБ, передавший противнику информацию об украинских позициях под Николаевом, приговорен к 8 годам колонии

26 июня 2023 г.

СБУ предъявила подозрение бизнесмену-коллаборационисту из Мариуполя, который помогал русистам сносить дома жителей

26 июня 2023 г.

СБУ задержала еще одного «сотрудника» российской пыточной камеры, действовавшей в Херсоне во время оккупации

8 марта 2023 г.

СБУ разоблачила сотрудников киевского банка в отмывании денег для подпольных онлайн-казино

6 марта 2023 г.

СБУ закрыла подпольную сеть казино, работавшую на администрацию Сальдо во время оккупации Херсона

1 марта 2023 г.

СБУ разоблачила мошенников, которые «собирали» деньги для ВСУ «по поручению» местного самоуправления

27 февраля 2023 г.

СБУ и ГБР задержали руководителей российской застенковой камеры, действовавшей во время оккупации Херсона

21 января 2023 г.

СБУ проводит меры безопасности в Деснянском районе Киева

7 марта 2023 г.

130 украинцев, в том числе 4 женщины, освобождены из плена — эксклюзивное видео СБУ

27 февраля 2023 г.

СБУ ликвидировала агентурную сеть ФСБ в Одессе: задержан помощник подсанкционного депутата из Крыма

16 февраля 2023 г.

Из плена освобожден еще 101 украинец – эксклюзивное видео СБУ

23 мая 2022 г.

Медведчук раскрыл детали передачи трубопровода от государства и закупки угля у «Л/ДНР»

16 февраля 2022 г.

СБУ задержала шпиона ВВС Восток на линии соприкосновения

Все новости

Результаты СБУ с начала полномасштабного вторжения в Россию:

5500

Обезврежено

критических киберинцидентов и кибератак на госучреждения

87100

уголовные дела, возбужденные следователями СБУ

3200

коллаборационистов и пособников врага разоблачено

Совет: как действовать

Пожалуйста, защитите себя от преступников в Интернете. Неосторожные пользователи становятся мишенью интернет-преступников в социальных сетях и цифровых сервисах. Ненадежные пароли и другие недостатки безопасности могут быть использованы преступниками для доступа к вашей личной или служебной информации.

Ненадежные пароли и другие недостатки безопасности могут быть использованы преступниками для доступа к вашей личной или служебной информации.

Больше советов

Во время гибридной войны на территории Украины может быть предпринята попытка вербовки российскими спецслужбами. Россияне заинтересованы в сборе разведывательной информации, организации провокаций и т. д. Их мишенями являются: военнослужащие, правоохранительные органы, бойцы АТО (ООС) и гражданские лица, направляющиеся в Россию или на временно оккупированные территории Украины.

Больше советов

Будь настороже! Любой подозрительный предмет, оставленный без присмотра, может оказаться взрывным устройством. Пожалуйста, немедленно сообщайте о таких предметах в местные правоохранительные органы.

Больше советов

СБУ — современная служба безопасности, готовая к ответу на самые сложные вызовы.

Наша главная задача — защитить Украину и граждан Украины.

«Ваша безопасность — наша забота» — девиз Службы безопасности Украины, который мы ежедневно воплощаем в жизнь. Мы работаем, чтобы каждый украинец чувствовал себя в безопасности.

Приоритетами СБУ являются:

- Контрразведка

- Защита национальной государственности

- Противодействие терроризму

- Защита информационной безопасности

- Защита государственной тайны

СБУ — современная служба безопасности, готовая ответить на самые сложные вызовы.

Наша главная задача — защитить Украину и граждан Украины.

«Ваша безопасность — наша забота» — девиз Службы безопасности Украины, который мы ежедневно воплощаем в жизнь. Мы работаем, чтобы каждый украинец чувствовал себя в безопасности.

Наши герои

Шпак Марк Валентинович

2.8.1988 – 24.6.2014

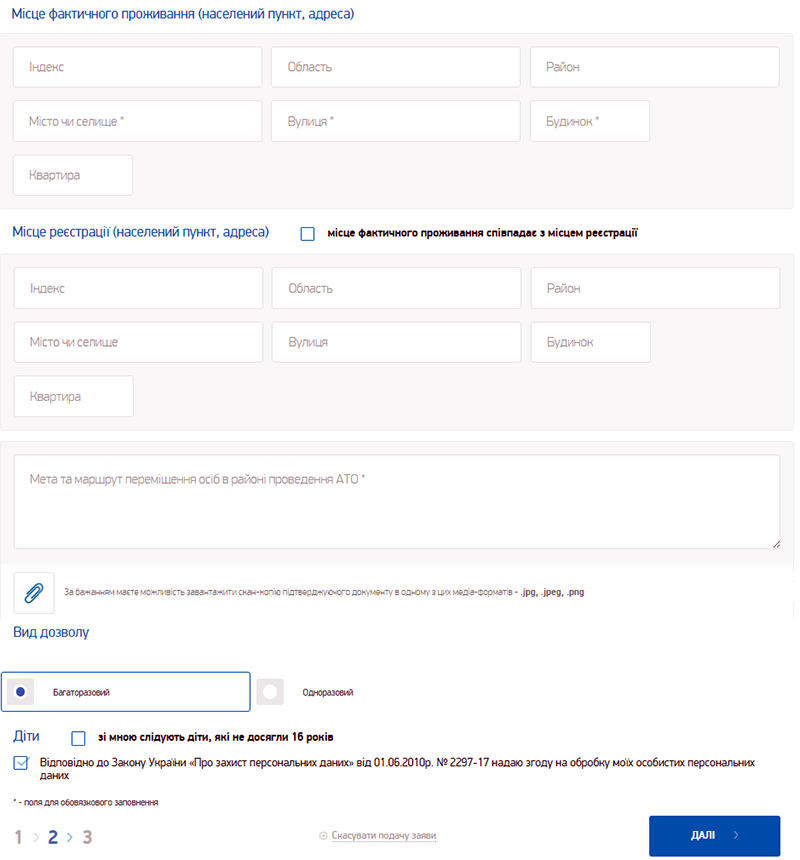

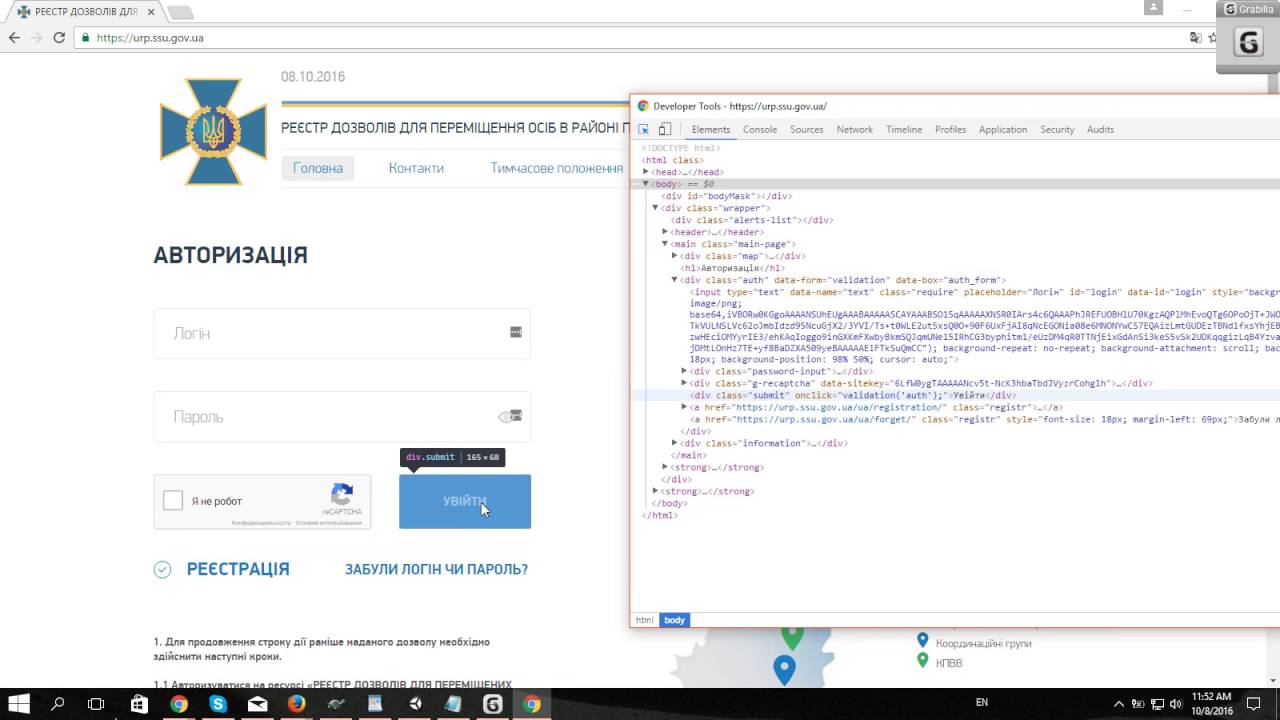

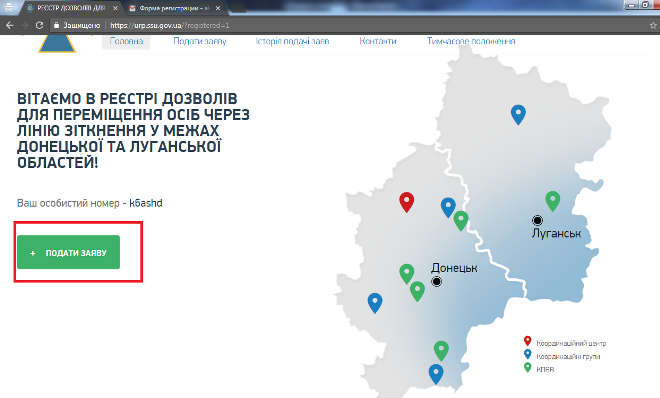

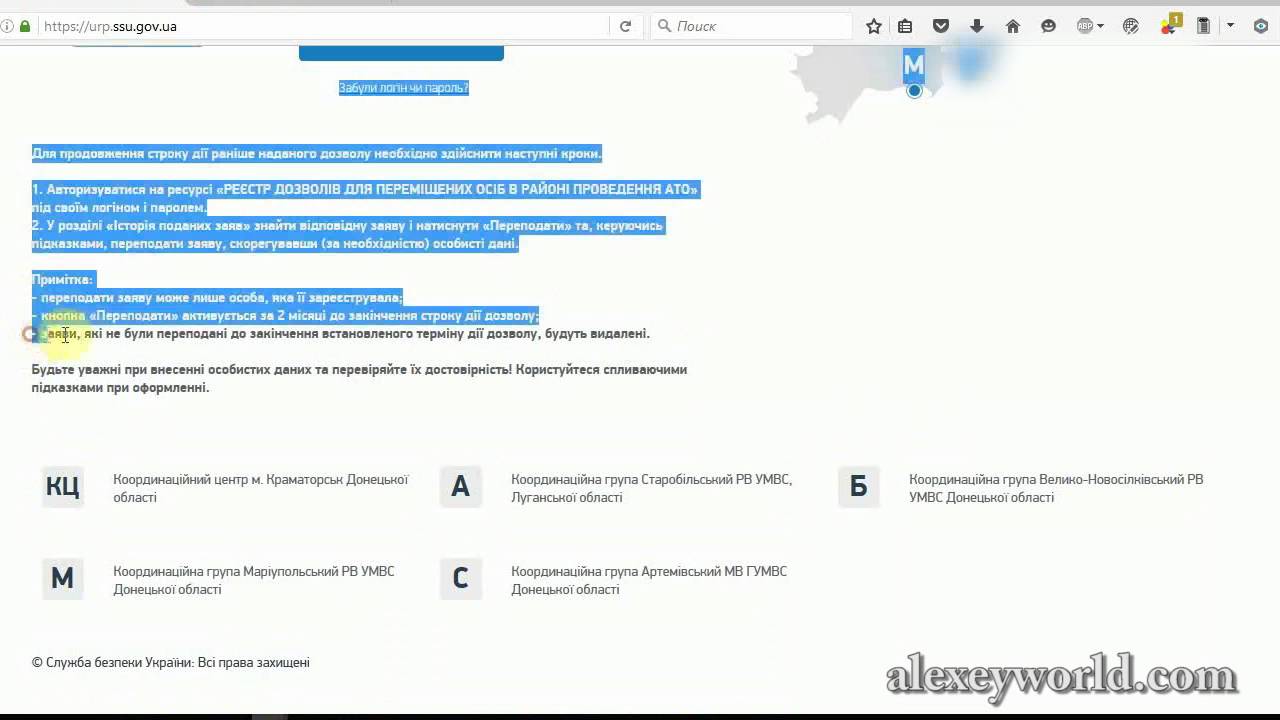

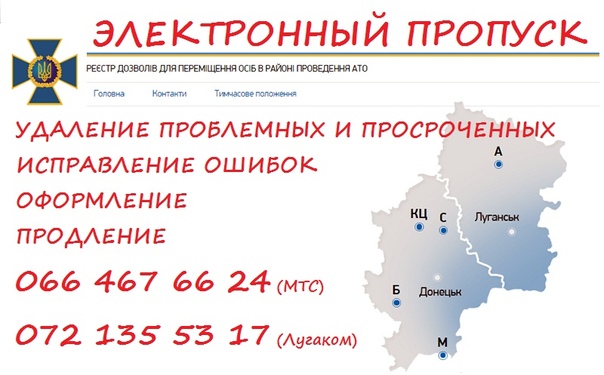

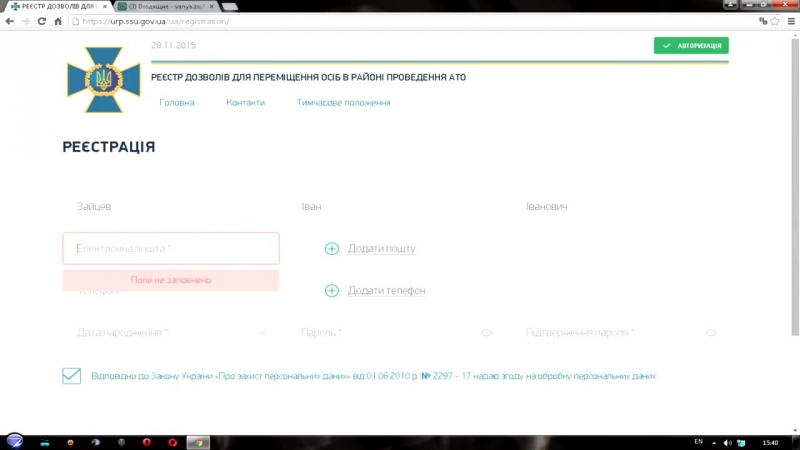

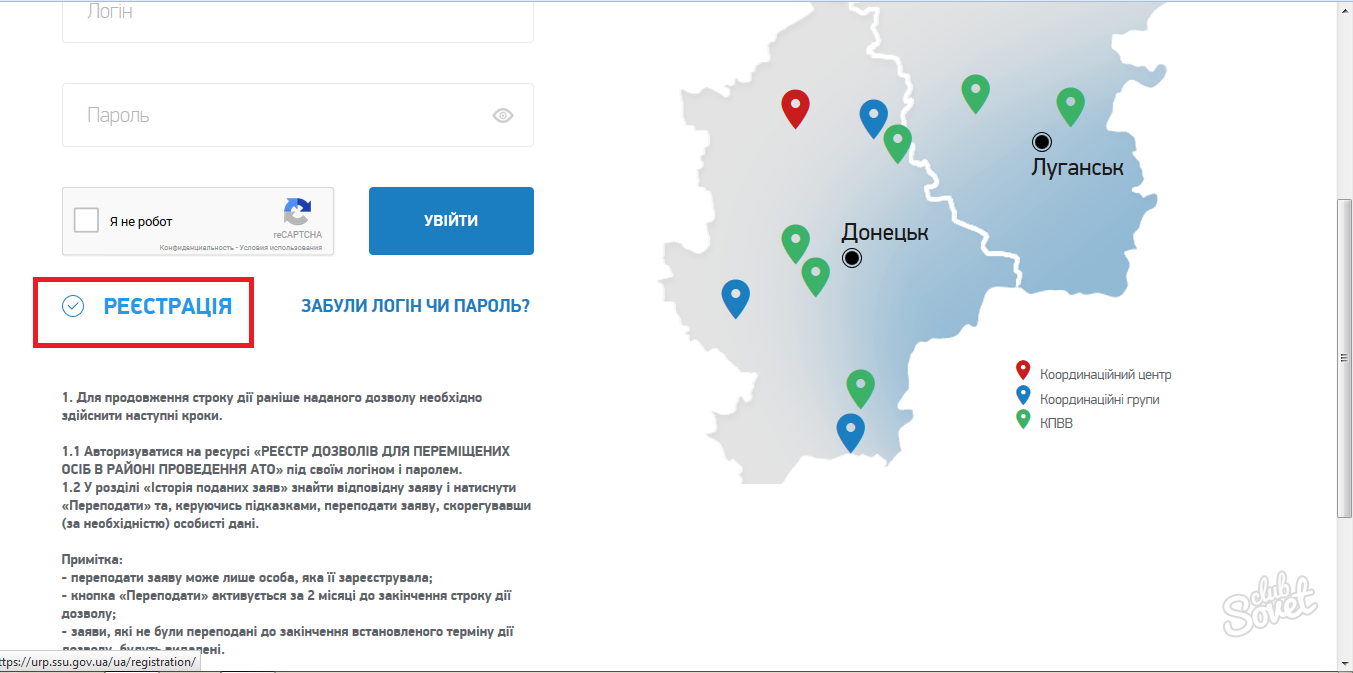

Зарегистрироваться для получения разрешения на передвижение через линию соприкосновения в пределах Донецкой и Луганской областей

Порядок въезда/выезда и перемещения товаров на/с временно оккупированных территорий Донецка и Луганска

Совместный координационный центр по розыску и освобождению незаконно похищенных лиц и заложников, а также по установлению местонахождения пропавших без вести в районе ООС

Порядок аккредитации в районе проведения Операции объединенных сил

Порядок организации гастрольных мероприятий с участием граждан страны-агрессора

Порядок проверки для получения специального разрешения на государственную тайну

Правовые акты, регулирующие деятельность Службы безопасности Украины

Разыскивается

Полный список

Келеберда Алексей Валентинович

Володин Владимир Владимирович

Захаров Артем Александрович

Вишновецкий Сергей Владимирович

Полный список

Президент Украины

Правительственный портал

Верховная Рада Украины

Совет национальной безопасности и обороны Украины

DATA.

GOV.UA

GOV.UA

Три случая кибератак на Службу безопасности Украины и союзников по НАТО, предположительно со стороны спонсируемого российским государством Gamaredon

Горячие темы

Сетевые уязвимости блоггеров безопасности вредоносных программ

группы EclecticIQ Threat Research Team от 16 февраля 2023 г. украинская авиационная компания. Многочисленные совпадения между этими инцидентами и предыдущими атаками APT-группы Gamaredon (4), такие как инфраструктуры управления и контроля и методы злоумышленников, помогли аналитикам с большой долей вероятности отнести эти последние атаки к группе Gamaredon.

В этом отчете описываются три отдельных случая, а также тактика, методы и процедуры противника (TTP). Аналитики изучили три различных метода доставки вредоносных программ, использованных в этой кампании, в том числе целевой фишинг с вложением TAR, содержащим вредоносный файл LNK, специально созданный документ Word, который может использовать CVE-2017-0199 для выполнения кода без макросов, и контрабанду HTML.

Исследователи EclecticIQ продолжают активно отслеживать активность, связанную с группой Gamaredon APT. В ходе наблюдения за этой деятельностью аналитики выявили несколько основных выводов:

- Фишинговые письма использовались для доставки вредоносного ПО в Службу безопасности Украины.

- В январе 2023 года исследователи EclecticIQ обнаружили фишинговые приманки на английском и латышском языках, вероятно, нацеленные на союзников по НАТО.

- Аналитики считают, что Culver Aviation (украинская авиационная компания), вероятно, стала мишенью нескольких фишинговых приманок, содержащих вредоносные документы Word, использующие уязвимость CVE-2017-0199, которая используется для запуска вредоносного ПО в системах-жертвах через специально созданные документы Word.

- Согласно сообщениям из открытых источников, Culver Aviation Company предоставила несколько беспилотных летательных аппаратов (БПЛА) для поддержки украинских войск в регионе. Эта поддержка, скорее всего, сделала компанию целью этой последней кибератаки.

- Living off the Land Двоичные файлы (LOLBAS), такие как MSHTA.exe, активно использовались спонсируемым российским государством злоумышленником для загрузки и запуска второго этапа вредоносного ПО.

Дело №1: Фишинговые электронные письма, направленные на Службу безопасности Украины (СБУ)

Malware Execution Flow

23 января 2023 года аналитики EclecticIQ идентифицировали фишинговое письмо, адресованное Службе безопасности Украины, с вложенным архивным файлом (TAR). Папка TAR содержала файл вредоносного ярлыка (LNK).

По щелчку пользователя файл LNK загружает и выполняет вредоносное HTML-приложение второго этапа (HTA) с удаленного адреса с помощью MSHTA.exe.

Злоумышленник, похоже, использует несколько методов, чтобы ограничить доступ к этому URL-адресу за пределами Украины. Например, злоумышленник использует геоблокировку, чтобы ограничить загрузку этого вредоносного файла из других мест, и блокирует узлы ExpressVPN и NordVPN на территории Украины. Похоже, злоумышленник потенциально проводит дополнительную фильтрацию для дальнейшего контроля доступа к полезной нагрузке.

Похоже, злоумышленник потенциально проводит дополнительную фильтрацию для дальнейшего контроля доступа к полезной нагрузке.

Рисунок 1. Схема выполнения вредоносного ПО.

Атака начинается с фишинговой кампании по электронной почте

На рис. 2 показано недавнее фишинговое электронное письмо с вредоносным вложением, вероятно нацеленным на Службу безопасности Украины (СБУ). В нижней части письма прикреплен файл TAR.

Рис. 2. Пример фишингового письма, вероятно, нацеленного на SSU.

Пользователь-жертва щелкает файл вредоносного ярлыка (LNK)

Когда пользователь-жертва извлекает файл TAR (как показано на рисунке 3), он содержит вредоносный файл LNK с приманкой для фишинга в Латвии.

Рисунок 3 – Содержимое вредоносного вложения переведено на английский язык с украинского языка.

LNK — это файлы ярлыков Windows, которые могут содержать вредоносный код для злоупотребления законными инструментами в системе, так называемыми бинарными файлами, живущими за пределами земли (LOLBAS или LOLBIN). На рис. 4 (ниже) показано, что актор использует MSHTA (процесс, используемый Windows в законных целях для выполнения HTML-приложений) для загрузки и выполнения файлов Microsoft HTML Application (HTA) с удаленного URL-адреса, определенного в разделе Target файла LNK.

На рис. 4 (ниже) показано, что актор использует MSHTA (процесс, используемый Windows в законных целях для выполнения HTML-приложений) для загрузки и выполнения файлов Microsoft HTML Application (HTA) с удаленного URL-адреса, определенного в разделе Target файла LNK.

Рисунок 4 – Файл вредоносного ярлыка (LNK).

Выполнение вредоносного файла HTA

Если жертва щелкнет вредоносный файл LNK, она начнет загрузку файла HTA с удаленного адреса (hxxp[://]194[.]180[.]174[. ]203/23[.]01/mo/baseball[.]DjVu) и запустить это вредоносное ПО второй стадии через MSHTA.exe. Аналитикам не удалось получить полезную нагрузку второго этапа из-за того, что удаленный сервер был отключен.

Дело № 2: Нацеливание на Culver Aviation с помощью фишинговой приманки для использования CVE-2017-0199

12 декабря 2022 года исследователи EclecticIQ обнаружили несколько вредоносных документов Word, в которых использовались фишинговые приманки Culver Aviation. Аналитики считают, что велика вероятность того, что злоумышленник нацелился даже на Culver Aviation Company или другие украинские организации, использующие имя этой компании. Аналитики подозревают, что интерес злоумышленника к Culver Aviation, вероятно, связан с тем, что эта компания поставляет беспилотные летательные аппараты (БПЛА) украинским войскам (11).

Аналитики подозревают, что интерес злоумышленника к Culver Aviation, вероятно, связан с тем, что эта компания поставляет беспилотные летательные аппараты (БПЛА) украинским войскам (11).

Один из таких документов Word показан на рис. 5. Этот документ Word на украинском языке содержит имя генерального директора Culver Aviation, корпоративный адрес электронной почты и название компании как часть приманки.

Рисунок 5. Вредоносный документ Word, содержащий фишинговую приманку Culver Aviation (6).

Документ Malicious Word использует эксплойт CVE-2017-0199 для загрузки и выполнения удаленных шаблонов в качестве второго этапа вредоносной программы. Этот эксплойт можно активировать, открыв документ Word без участия макроса.

На рис. 6 показан URL-адрес удаленного шаблона (council7[.]artupora[.]ru), на котором размещен вредоносный файл HTA, хранящийся в документе Word. Этот URL был приписан Гамаредону в предыдущих отчетах (8).

Рис. 6. URL удаленного шаблона внутри документа Word.

Дело № 3: МО Латвии (Министерство обороны) и, возможно, другие союзники по НАТО стали мишенью кампании по контрабанде HTML нацелены на МО Латвии и, возможно, на других англоязычных союзников по НАТО.

В этой новой кампании метод контрабанды HTML активно использовался для доставки вредоносного ПО, показанного на рис. 7. Контрабанда HTML позволяет злоумышленнику «контрабандно пронести» закодированный вредоносный сценарий внутри специально созданного HTML-вложения или веб-страницы. Когда целевой пользователь открывает HTML-код в своем веб-браузере, браузер декодирует вредоносный скрипт, который, в свою очередь, собирает вредоносную полезную нагрузку на хост-устройстве. Вместо того, чтобы вредоносный исполняемый файл проходил напрямую через сеть, злоумышленник создает вредоносное ПО локально за брандмауэром.

Рисунок 7. Контрабанда HTML, используемая для доставки вредоносного файла LNK, замаскированного в виде файла PDF.

Электронное письмо на рисунке 8 выдавало себя за Министерство обороны Украины и предназначалось для Министерства обороны Латвии, доменное имя (admou[. ]org) использовалось для отправки их фишингового электронного письма.

]org) использовалось для отправки их фишингового электронного письма.

Рисунок 8 – Фишинговое письмо, адресованное Министерству обороны Латвии, содержащее HTML-файл в качестве вредоносного вложения. (2)

Поток инфекции очень похож на случай 1 (СБУ). Злоумышленник использует MSHTA.exe для загрузки HTA-файла с удаленного URL-адреса (hxxp[://]19).4[.]180[.]174[.]158/18[.]01/released[.]rtf.) для получения полезной нагрузки второго этапа.

Рисунок 9. Контрабанда HTML, используемая для доставки вредоносного файла LNK (3).

На рис. 10 показано содержимое файла LNK. В нем используется та же инфраструктура (AS 39798 — MivoCloud SRL), что и в случае 1, но с другим IP-адресом для загрузки вредоносного ПО второй стадии.

Рисунок 10 – Вредоносный LNK-файл.

Когда система-жертва успешно заражена этой вредоносной программой, субъект угрозы может сохраниться в системе, а затем продолжить выполнение своих действий с целями. Исследователи EclecticIQ считают, что военные и связанные с ними организации в Украине и других союзниках по НАТО стали мишенью спонсируемой российским государством APT-группы специально для сбора разведывательных данных, которые, скорее всего, приносят пользу российским войскам в Украине.

Совпадения между этими случаями и предыдущими атаками Gamaredon

Тактика и методы злоумышленника, такие как механизмы доставки вредоносных программ, методы выполнения вредоносных программ и инфраструктуры, имеют большое сходство с действиями, приписываемыми Gamaredon, о которых первоначально сообщила Palo Alto Networks в декабре 2022 г. (4) . Palo Alto Networks связала кластер активности с Гамаредоном — злоумышленником, которого украинское правительство приписало Федеральной службе безопасности России (ФСБ). Каждый из этих трех перекрывающихся методов объясняется ниже.

Виктимология

По данным правительства Украины, эта группа угроз осуществляла кибератаки на украинские государственные учреждения с 2014 года (9). Также в 2022 году CERT-UA подтвердил, что фишинговые электронные письма использовались для отправки вредоносных файлов правительству Латвии и, вероятно, были нацелены на правительства других европейских стран (12).

Обновленный метод контрабанды HTML

Группа Gamaredon обычно использует технику контрабанды HTML для доставки вредоносных программ (9). В этой новой кампании злоумышленники улучшили процедуру обфускации в коде контрабанды HTML (рис. 11), чтобы избежать сканеров вредоносных программ и решений шлюзов электронной почты.

В этой новой кампании злоумышленники улучшили процедуру обфускации в коде контрабанды HTML (рис. 11), чтобы избежать сканеров вредоносных программ и решений шлюзов электронной почты.

Рисунок 11. Обновление обфускации для контрабанды HTML (2).

Метод выполнения и доставки вредоносного ПО второй стадии:

На рис. 12 образец вредоносного ПО, загруженный в VirusTotal (5) 01.12.2022 в 05:45:19 UTC, был отнесен группой исследования угроз Unit 42 к APT Gamaredon ( 4). Исследователи отметили, что вредоносное ПО использовало для атаки домен (admou[.]org). В последних кибератаках на Латвию злоумышленник использовал то же доменное имя в качестве отправителя электронной почты (10).

Рисунок 12. Вредоносный файл LNK, используемый для загрузки и выполнения файла формата HTA путем злоупотребления mshta.exe

Инфраструктура субъекта угрозы:

загрузите вредоносный файл HTA с https://admou[.]org/29.11_mou/presented[.]rtf. Синтаксис URL-адреса

, используемый для доставки вредоносного ПО и обмена данными с C2, идентичен предыдущим атакам, исследованным Unit 42 в Palo Alto Networks (4).

Рисунок 13 – Краткий пример командно-административной последовательности, та же система, которая использовалась в этой последней атаке

Большинство доменов злоумышленников по-прежнему зарегистрированы в Российском регистраторе доменов reg[.]ru. На сегодняшний день никаких действий по блокировке вредоносной инфраструктуры предпринято не было. Очень вероятно, что злоумышленник выбирает эту инфраструктуру на территории России, чтобы избежать порчи со стороны правоохранительных органов или срыва их наступательных операций поставщиком услуг VPS.

Инфраструктура за пределами России, вероятно, используется, чтобы избежать геоблокировки во время кибератак против западных стран, и в основном полагалась на провайдеров VPS, расположенных в одной из 3 автономных систем (AS), AS14061 (DigitalOcean, LLC), AS 207713 (ООО «Глобал Интернет Солюшнс») и AS 39798 (MivoCloud SRL).

Заключение

С 2014 года поддерживаемые российским правительством субъекты угроз проводят гибридную агрессию против Украины и союзников по НАТО для выполнения диверсионных или кибершпионажных атак (9). С этой целью были усилены возможности существующих киберподразделений, а субъекты угроз, такие как Гамаредон, активно участвуют в организации и проведении кибератак.

С этой целью были усилены возможности существующих киберподразделений, а субъекты угроз, такие как Гамаредон, активно участвуют в организации и проведении кибератак.

Исследователи EclecticIQ выявили три разных случая, которые, по оценке аналитиков, вероятно, относятся к группе Gamaredon. В этих случаях для отправки фишинговых писем, содержащих специально созданные сообщения с вредоносными вложениями, использовалась социальная инженерия. Даже если это остается основным вектором кибератак, аналитики отмечают увеличение количества методов уклонения, используемых в этих трех новых случаях, что может указывать на то, что субъект угрозы тратит больше времени, избегая обнаружения и оставаясь незамеченным.

Последняя военная поддержка украинской армии со стороны западных союзников по НАТО, такая как подтверждение отправки ракетных систем «Пэтриот» и призывы из Латвии к Германии отправить танки «Леопард» в Украину (1), скорее всего, увеличили волю к выполнению кибератаки, совершенные спонсируемой российским государством APT-группой Gamaredon. Хотя нет четких доказательств того, что западная поддержка спровоцировала кибератаки, представитель Министерства обороны Латвии подтвердил, что последняя атака «скорее всего» была связана с Gamaredon, хотя расследование все еще продолжается (7).

Хотя нет четких доказательств того, что западная поддержка спровоцировала кибератаки, представитель Министерства обороны Латвии подтвердил, что последняя атака «скорее всего» была связана с Gamaredon, хотя расследование все еще продолжается (7).

Большинство доменов Gamaredon по-прежнему зарегистрированы в DNS российской компании reg[.]ru, и до сих пор не было предпринято никаких действий для блокировки этой вредоносной инфраструктуры. Скорее всего, даже группа Gamaredon выбрала эту инфраструктуру на территории России, чтобы избежать порчи со стороны правоохранительных органов или срыва их наступательных операций поставщиком услуг VPS.

Инфраструктура за пределами России, вероятно, используется, чтобы избежать геоблокировки во время кибератак против западных стран, и в основном полагалась на провайдеров VPS, расположенных в одной из 3 автономных систем (AS), AS14061 (DigitalOcean, LLC), AS 207713 ( ООО «Глобал Интернет Солюшнс») и AS 39798 (MivoCloud SRL).

Исследователи EclecticIQ считают, что, вероятно, из-за растущей геополитической напряженности, такие постоянные кибератаки против Украины и ее союзников будут продолжать развиваться, становясь гораздо более уклончивыми, чем предыдущие атаки.

Средства защиты и смягчения последствий

Количество фишинговых сообщений электронной почты, содержащих контрабандные HTML-файлы во вложениях, растет. Чтобы предотвратить получение этих электронных писем, организациям необходимо использовать решения для обеспечения безопасности шлюза электронной почты, способные предотвратить получение подобных фишинговых сообщений.

- Злоумышленники используют исполняемые файлы Living Off the Land для маскировки своей вредоносной активности и повышения уклончивости от защиты от вредоносных программ. Аналитики предлагают внедрять решения SIEM (управление информацией о безопасности и событиями) в сети для обнаружения таких видов выполнения и использовать белые списки приложений, такие как Microsoft AppLocker, чтобы избежать выполнения LOLBIN, таких как MSHTA.exe.

- Сотрудники должны пройти обучение по вопросам фишинга, чтобы повысить устойчивость к социальной инженерии.

- Всегда применяйте самый высокий уровень защиты на брандмауэре и конечных точках.

В частности:

В частности:

– Убедитесь, что в брандмауэре есть проверка TLS 1.3, IPS нового поколения и потоковое DPI с машинным обучением и изолированной программной средой для защиты от новейших угроз.

– Убедитесь, что конечные точки оснащены современными средствами защиты нового поколения для защиты от загрузки вредоносных файлов из ненадежных источников.

MITRE ATT&CK

Тактика: Техника | Код ATT&CK |

Выполнение: выполнение пользователем вредоносного файла | Т1204 |

Выполнение: Эксплуатация для клиентского выполнения | Т1203 |

Уклонение от защиты: деобфускация/декодирование файлов или информации | Т1140 |

Защита от уклонения: маскировка двойного расширения файла | Т1036.007 |

Защита от уклонения: выполнение системного бинарного прокси Мшта | Т1218. |

Уклонение от обороны: Контрабанда HTML | Т1027.006 |

Управление и контроль: веб-протоколы | Т1071.001 |

Первоначальный доступ: фишинговое вложение | Т1566.001 |

Постоянство: Выполнение автозапуска при загрузке или входе в систему: Ключи запуска реестра / Папка запуска | Т1547.001 |

Постоянство: запланированная задача | Т1053.005 |

Охотничьи ресурсы: вопросы в реальном времени и правила Yara

Об EclecticIQ Intelligence & Research Team

EclecticIQ — глобальный поставщик технологий и услуг для анализа угроз, поиска и реагирования. Группа разведки и исследований EclecticIQ со штаб-квартирой в Амстердаме состоит из экспертов из Европы и США с многолетним опытом работы в области кибербезопасности и разведки в промышленности и правительстве.

Мы будем рады услышать от вас. Отправьте нам свой отзыв по электронной почте по адресу [email protected].

Вас также могут заинтересовать:

Вредоносная программа QakBot использовала неисправленную уязвимость для обхода функции безопасности ОС Windows

Служба безопасности Украины и союзников по НАТО потенциально стала мишенью спонсируемого российским государством злоумышленника

APT-группа Mustang Panda использует приманку на тему Европейской комиссии для доставки вредоносного ПО PlugX статус/1616699708969287680

c85a0baa6304e1ffef2c3ea5dab3b9d27099551eef60389a34a89b/detection

005

005

Leave a Reply