Отримати дозвіл на переміщення осіб в район АТО

Видача дозволів для переміщення осіб в районі проведення АТО

Опис послуги

Відповідно до Тимчасового порядку здійснення контролю за переміщенням осіб, транспортних засобів і вантажів вздовж лінії зіткнення у межах Донецької та Луганської областей, в’їзд на неконтрольовану територію та виїзд з неї громадян України та іноземців (осіб без громадянства) здійснюється за умови пред’явлення паспортних документів, що посвідчують особу, та дозволу.

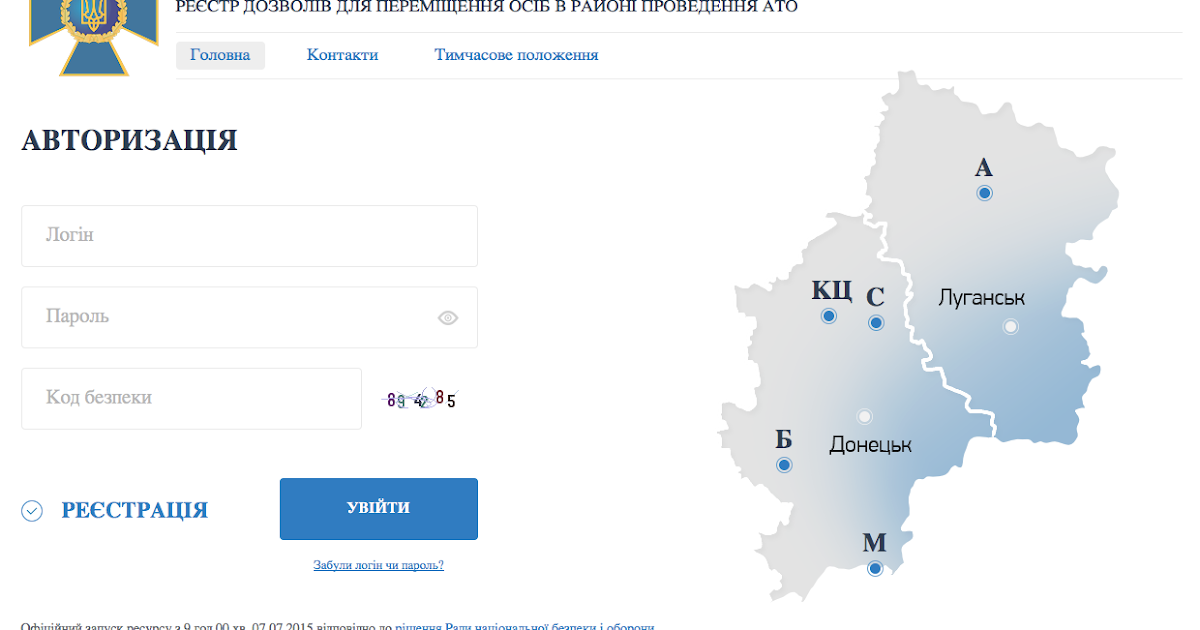

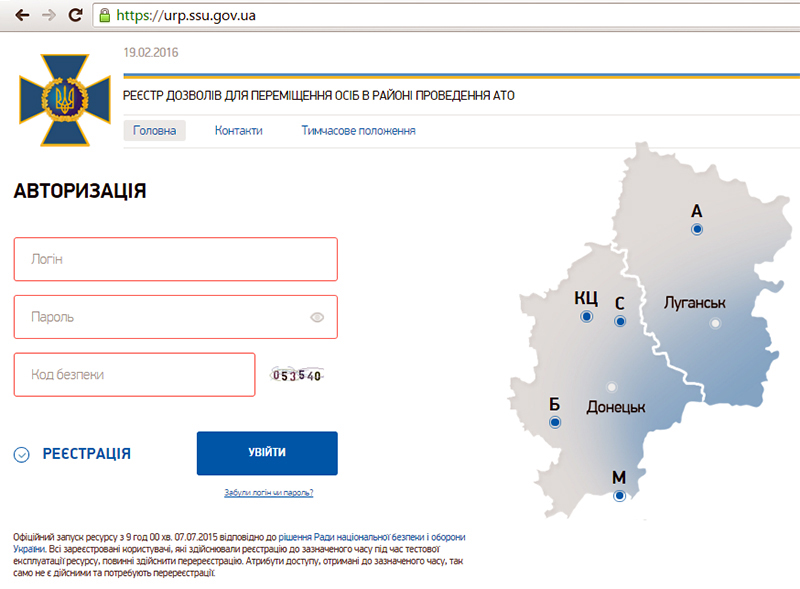

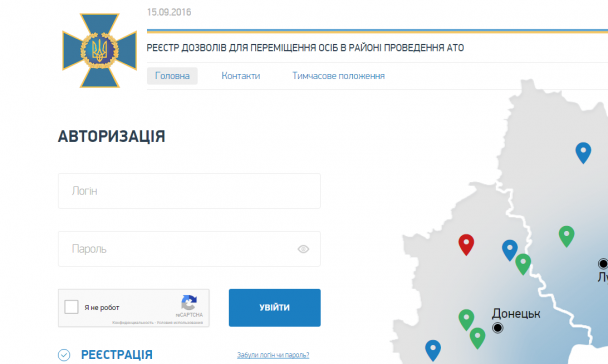

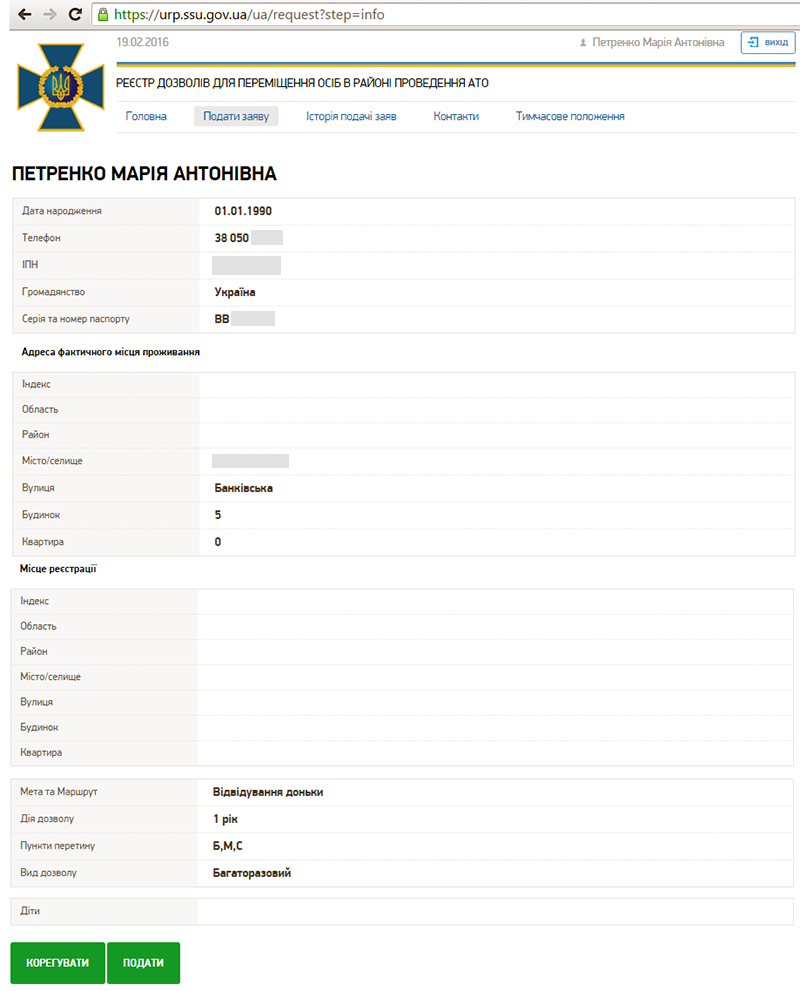

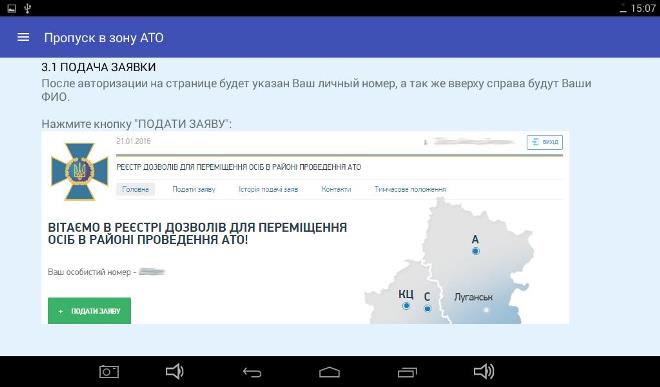

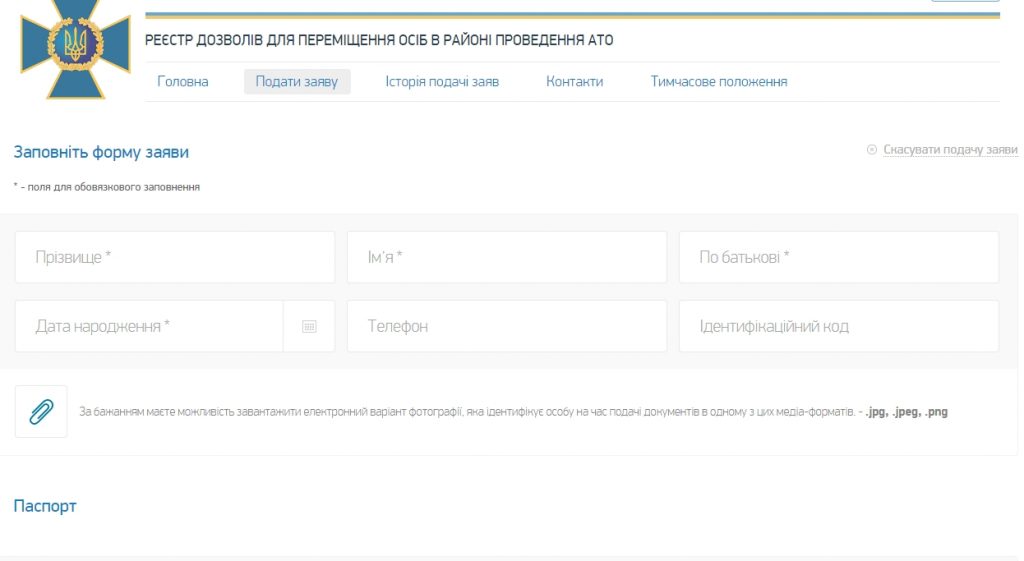

Для отримання дозволу фізичній особі необхідно зареєструватися на веб-порталі СБУ та заповнити формалізовану заяву.

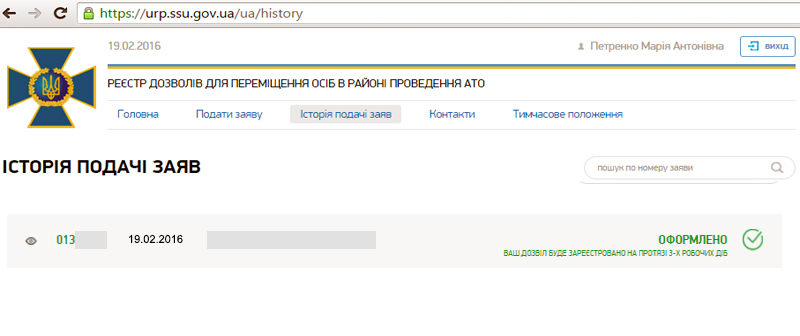

Інформація про надання дозволу автоматично відображається на власній сторінці заявника веб-порталу СБУ.

Перевірка громадян проводиться протягом 10 діб уповноваженими особами правоохоронних та контролюючих органів з прийняттям відповідного рішення.

Після надання дозволу фізичній особі або його припинення формується електронний реєстр та у термін не пізніше 3 робочих днів передають його до Державної прикордонної служби.

Дані про дітей, які не досягли 16-річного віку, заносяться разом із даними осіб, що їх супроводжують.

Переподати заяву може лише особа, яка її зареєструвала. Кнопка «Переподати» активується за 2 місяці до закінчення строку дії дозволу. Заяви, які не були переподані до закінчення встановленого терміну дії дозволу, будуть видалені.

Заяви, які ще не пройшли перевірки, можуть бути відредаговані тільки особою, яка їх вводила.

Використання недійсних атрибутів доступу більше 5 разів призведе до блокування IP-адреси користувача.

Отримати дозвіл онлайн

Спосіб електронної ідентифікації: Електронний цифровий підпис

Як отримати послугу?

Подати електронну заяву в особистому кабінеті.

Строки надання послуги

Отримання дозволу — протягом 10 діб

Відмови у наданні дозволу — не пізніше 20-ти днів з дати реєстрації відповідної заяви;

Припинення (скасування) дозволу — не пізніше 10-х робочих днів з дати прийняття рішення.

Вартість послуг

Безкоштовно

Результат послуги

Рішення про надання дозволу фізичній особі, на підставі якого дані про особу вносяться до електронного реєстру або відмова у наданні дозволу.

Відповідальний орган

Об’єднаний оперативний штаб Збройних сил України

Нормативна база

Тимчасовий порядок контролю контролю за переміщенням осіб через лінію зіткнення у межах Донецької та Луганської областей

Маєте запитання?

Як видалити перепустку в зону АТО з реєстру дозволів — Урядовий Кур’єр

Валерій ПШЕНИЧНИЙ, Харківська область:

«Чи можна з реєстру дозволів видалити електронну перепустку в зону АТО, термін якої закінчився, щоб оформити нову?»

Консультує юрист

Всеукраїнського благодійного фонду «Горєніє»

Яна ПІЯВСЬКА

— Ще торік декларували можливість автоматично видаляти особисті дані та прострочені перепустки в зону АТО з реєстру дозволів. Однак постійної такої змоги досі немає. Як відомо, неможливо оформити новий дозвіл, якщо особисті дані вже у базі електронного реєстру. Вирішити це питання можна двома шляхами.

Однак постійної такої змоги досі немає. Як відомо, неможливо оформити новий дозвіл, якщо особисті дані вже у базі електронного реєстру. Вирішити це питання можна двома шляхами.

Перший. Звернутися до однієї з координаційних груп, щоб її працівники видалили ваші особисті дані. Телефони цих груп вказано на сайті реєстру дозволів: https://urp.ssu.gov.ua/ua/contacts.

На жаль, не кожна координаційна група надає послугу видалення даних по телефону.

Другий. Надіслати заяву на видалення даних поштою до одного з пунктів прийому документів. Адреси тут: https://urp.ssu.gov.ua/ua/contacts.

До заяви слід додати копії документів, на підставі яких оформляли попередній дозвіл. Зазвичай це паспорт громадянина України та ІПН. Переселенці мають додати довідку ВПО.

Зразок заяви тут: https://goo.gl/FpjQcs

Зазвичай її обробляють 5—7 днів. Після видалення даних з бази реєстру дозволів можна зареєструвати нову перепустку.

Без електронного пенсійного — ідентифікація щотри місяці

«Я пенсіонерка, переселенка. Завжди отримувала пенсію без проблем. А нині мені радять оформити електронне пенсійне посвідчення і кажуть, що якщо цього не зроблю, то потрібно якісь документи поновлювати кілька разів на рік. Поясніть, будь ласка, що це таке і чи обов’язково мені отримувати те електронне посвідчення?»

Завжди отримувала пенсію без проблем. А нині мені радять оформити електронне пенсійне посвідчення і кажуть, що якщо цього не зроблю, то потрібно якісь документи поновлювати кілька разів на рік. Поясніть, будь ласка, що це таке і чи обов’язково мені отримувати те електронне посвідчення?»

Катерина БАРОВСЬКА, Полтавська область

— Якщо ви не отримаєте електронного пенсійного посвідчення, то вам доведеться щотри місяці проходити фізичну ідентифікацію у відділенні Ощадбанку, доки ви цього не зробите.

Це норма постанови Кабінету Міністрів України від 28 грудня №1028 «Про внесення змін до пункту 1 постанови Кабінету Міністрів України від 5 листопада 2014 р. № 637». Постанова набула чинності 4 січня 2017 року. У цьому документі йдеться: «Фізична ідентифікація клієнта, якому відкрито поточний рахунок в установах публічного акціонерного товариства «Державний ощадний банк України» для отримання пенсії, до отримання ним в установленому порядку платіжної картки, яка одночасно є пенсійним посвідченням, здійснюється кожні три місяці з дня відкриття рахунку».

Власники електронних карток проходять ідентифікацію перші 2 рази кожні 6 місяців, у подальшому — раз на рік.

Матеріал підготувала Інна КОСЯНЧУК,

«Урядовий кур’єр»

Скасувати систему дозволів для переміщення осіб в районі проведення АТО.

№22/023432-еп

Автор (ініціатор): Фунжій Костянтин Олександрович

Дата оприлюднення: 27 квітня 2016

Пропоную скасувати систему дозволів для переміщення осіб в районі проведення АТО. Оскільки система ні яким чином не сприяє покращенню відношенню громадян які проживають на окупованій території до нашої держави. Система є недосконалою. База даних часто не працює на КПП, або відсутнє світло, що повність паралізую роботу КПП. Це лише надає додаткову можливість для російської пропаганди поширювати ненависть до нашої країни. У зв’язку із чим люди простоюють у чергах по 8 годин. Люди сприймають систему пропусків, як у середньовічній Європі помічали людей як прокажених. Або і ще гірше, як в часи фашистської Германії усіх євреїв помічали зіркою Давида. Достатньо перевірити паспорт та наявність прописки на не підконтрольній території, а також перевірити багаж громадян. Цей крок на зустріч людям суттєво покращить відношення лодей до на шої держави.

Система є недосконалою. База даних часто не працює на КПП, або відсутнє світло, що повність паралізую роботу КПП. Це лише надає додаткову можливість для російської пропаганди поширювати ненависть до нашої країни. У зв’язку із чим люди простоюють у чергах по 8 годин. Люди сприймають систему пропусків, як у середньовічній Європі помічали людей як прокажених. Або і ще гірше, як в часи фашистської Германії усіх євреїв помічали зіркою Давида. Достатньо перевірити паспорт та наявність прописки на не підконтрольній території, а також перевірити багаж громадян. Цей крок на зустріч людям суттєво покращить відношення лодей до на шої держави.

1.

Ганич Валерій Леонідович

02 травня 2016

2.

Сергиенко Анатолий Данилович

01 травня 2016

3.

Сахарова Дар’я Олександрівна

29 квітня 2016

4.

Черниш Станіслав Анатолійович

29 квітня 2016

5.

Чернявський Вадим Федорович

28 квітня 2016

6.

Малишко Олександр Павлович

27 квітня 2016

7.

Фунжій Костянтин Олександрович

27 квітня 2016

5

голосів з 25000

необхідних

Не підтримано

Архівна

Збір підписів завершено

Суть звернення:

Скасувати систему дозволів для переміщення осіб в районі проведення АТО.

Поділіться петицією:

РЕЄСТР ДОЗВОЛІВ ДЛЯ ПЕРЕМІЩЕННЯ В ЗОНУ АТО

npu. gov.ua

gov.ua

Національна поліція України

https://www.npu.gov.ua/uk/publish/article/1998717

Вул Академіка Богомольця, 10, м. Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Raquo; Верхнє меню » Про НПУ » Структура » Апарат. Управління забезпечення прав людини. УПРАВЛІННЯ ЗАБЕЗПЕЧЕННЯ ПРАВ ЛЮДИНИ. Вул Інститутська, 29/3,. М Київ, 01021. Прізвище, ім’я, по-батькові. Особистого прийому громадян працівниками.

npu.gov.ua

Національна поліція України

https://www. npu.gov.ua/uk/control/main/uk/publish/article/2089556;jsessionid=B7843ED420233565B0EA2F2F46B197DC

npu.gov.ua/uk/control/main/uk/publish/article/2089556;jsessionid=B7843ED420233565B0EA2F2F46B197DC

Вул Академіка Богомольця, 10, м. Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Закарпатська поліція розкрила угон джипа «Акура» в Мукачеві (ФОТО). Розшуком зниклої престижної іномарки зайнялись поліцейські, було введено план Перехват. Викрадачами джипа виявилися 35-річний житель Львівської області та 31-річний зак…

npu.gov.ua

Національна поліція України

https://www. npu.gov.ua/uk/control/main/uk/index;jsessionid=B7843ED420233565B0EA2F2F46B197DC

npu.gov.ua/uk/control/main/uk/index;jsessionid=B7843ED420233565B0EA2F2F46B197DC

Вул Академіка Богомольця, 10, м. Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». На Закарпатті поліція попередила розбійний напад, підставивши нападникам пастку (ФОТО). Милі та чарівні наші жінки! На Харківщині поліція вилучила партію наркотиків на близько 200 тисяч гривень (ФОТО). Вона запропонувала 5 тисяч гривень…

npu.gov.ua

Національна поліція України

https://www. npu.gov.ua/uk/control/main/uk/publish/article/2086221;jsessionid=B7843ED420233565B0EA2F2F46B197DC

npu.gov.ua/uk/control/main/uk/publish/article/2086221;jsessionid=B7843ED420233565B0EA2F2F46B197DC

Вул Академіка Богомольця, 10, м. Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Наприкінці січня буде оголошений додатковий набір у підрозділи Нацполіції — Костянтин Бушуєв. За словами Костянтина Бушуєва. Додавши, що набір на посади до поліції буде проведено абсолютно прозоро. Кожне повідомлення та звернення громад…

npu.gov.ua

Національна поліція України

https://www. npu.gov.ua/uk/publish/article/2013934

npu.gov.ua/uk/publish/article/2013934

Вул Академіка Богомольця, 10, м. Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Розпочав роботу call-центр Національної поліції України. Запуск всеукраїнського саll-центру став наступним кроком реформування правоохоронного відомства. Віднині за єдиним номером 0-800-50-02-02. На Херсонщині поліцейські розшукали 6-рі…

gazeta.06237.info

августа 2015 | Сайт газеты «Інформатор» (Селидово)

http://gazeta.06237.info/2015_08_01_archive. html

html

26 авг. 2015 г. В Горняке прошли празднования Дня Независимости Украины. У цьому році Україна відзначила 24-ту річницю своєї незалежності. По всій країні пройшли урочисті заходи, присвячені цьому святу. Місто Гірник не стало винятком. Святкування почалося 23 серпня з агітбригади «Моя країна – кохана Україна, яка відбулася на площі біля міської ради. З самого ранку над містом лунали вітання та українські пісні у виконанні творчого колективу БК м.Гірник. 24 серпня у День Незалежності України творчі колекти…

npu.gov.ua

Національна поліція України

https://www.npu.gov.ua/uk/publish/article/2078662

Вул Академіка Богомольця, 10, м. Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Raquo; Конкурс на посаду Голови Національної поліції України. Арсен Аваков: У конкурсі на Главу Нацполіції може взяти участь кожен, хто відповідає законним вимогам (УМОВИ КОНКУРСУ). Мікаел Люнгбо незалежний експерт з верховенства права,…

Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Raquo; Конкурс на посаду Голови Національної поліції України. Арсен Аваков: У конкурсі на Главу Нацполіції може взяти участь кожен, хто відповідає законним вимогам (УМОВИ КОНКУРСУ). Мікаел Люнгбо незалежний експерт з верховенства права,…

npu.gov.ua

Національна поліція України

https://www.npu.gov.ua/uk/control/main/uk/publish/article/2085366;jsessionid=B7843ED420233565B0EA2F2F46B197DC

Вул Академіка Богомольця, 10, м. Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Поліція затримала працівника екологічної інспекції. За минулу добу — це вже четвертий посадовець, який «погорів» на хабарі (ФОТО). Посадовець вимагав гроші від приватного підприємця за не притягнення до відповідальності за порушення пра…

Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Поліція затримала працівника екологічної інспекції. За минулу добу — це вже четвертий посадовець, який «погорів» на хабарі (ФОТО). Посадовець вимагав гроші від приватного підприємця за не притягнення до відповідальності за порушення пра…

npu.gov.ua

Національна поліція України

https://www.npu.gov.ua/uk/publish/article/2085615

Вул Академіка Богомольця, 10, м. Київ, 01601, Україна. Тел: 380 44 254 93 33, факс: 380 44 253 64 04. Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Raquo; «Моя нова поліція». Оголошується тестування поліцейських для служби у підрозділах «КОРД». Оголошується тестування поліцейських на заміщення вакантних посад у підрозділах поліції особливого призначення КОРД. Двомісячний курс навча…

Для запитів ЗМІ: [email protected]. Запити на отримання публічної інформації: [email protected]. Для електронних звернень громадян: [email protected]. Розширений пошук ». Raquo; «Моя нова поліція». Оголошується тестування поліцейських для служби у підрозділах «КОРД». Оголошується тестування поліцейських на заміщення вакантних посад у підрозділах поліції особливого призначення КОРД. Двомісячний курс навча…

Вопросы и ответы по переселению

Что такое переселение?

Переселение — это перемещение лиц, ищущих убежища, которые явно нуждаются в международной защите, из одного государства-члена ЕС в другое европейское государство. Их ходатайство о предоставлении убежища будет рассмотрено только после переселения. В настоящее время возможен переезд из Италии и Греции.

Относится ли это ко мне?

Схема переселения в ЕС закончилась 26 сентября 2017 года.Однако, если вы прибыли и у вас сняли отпечатки пальцев к этой дате, вы все равно можете зарегистрироваться для переселения по этой схеме, если вы имеете на это право. На 1 июля 2017 года правомочными странами являются Эритрея, Багамы, Бахрейн, Бутан, Катар, Сирия, Объединенные Арабские Эмираты и Йемен или лица без гражданства, ранее проживавшие в одной из этих стран.

На 1 июля 2017 года правомочными странами являются Эритрея, Багамы, Бахрейн, Бутан, Катар, Сирия, Объединенные Арабские Эмираты и Йемен или лица без гражданства, ранее проживавшие в одной из этих стран.

Кроме того, для получения выгоды от переезда:

- вам необходимо сначала подать заявление о предоставлении международной защиты в Греции или Италии;

- вы должны пройти процедуру идентификации, регистрации и снятия отпечатков пальцев, проводимую итальянскими и греческими властями;

- вы также должны показать, что прибыли в Италию или Грецию в период с 24 марта 2015 года по 26 сентября 2017 года.

Почему у меня снимут отпечатки пальцев? ‘

У всех заявителей снимут отпечатки пальцев. Независимо от того, подаете ли вы заявку на международную защиту или нет, и если вам 14 лет или больше, ваши отпечатки пальцев будут сняты и сохранены в базе данных Евродак в масштабах всего ЕС. Вы должны сотрудничать с этой процедурой; по закону вы обязаны сдать отпечатки пальцев. Вы не будете иметь права на переселение, если у вас не снимут отпечатки пальцев.

Вы не будете иметь права на переселение, если у вас не снимут отпечатки пальцев.

У меня особые потребности. Будет ли мне отдан приоритет?

Да, уязвимые люди имеют приоритет в процессе переселения, и интересы ребенка будут в первую очередь для властей.

К уязвимым лицам относятся, в частности: несовершеннолетние, несовершеннолетние без сопровождения взрослых, инвалиды, пожилые люди, беременные женщины, родители-одиночки с несовершеннолетними детьми, жертвы торговли людьми, лица с тяжелыми заболеваниями, лица с психическими расстройствами и лица, подвергшиеся пыткам. , изнасилование или другие серьезные формы психологического, физического или сексуального насилия, например жертвы калечащих операций на женских половых органах.

Куда я могу переехать?

В одну из следующих европейских стран: Австрия, Бельгия, Болгария, Хорватия, Кипр, Чешская Республика, Эстония, Финляндия, Франция, Германия, Венгрия, Ирландия, Латвия, Литва, Люксембург, Мальта, Нидерланды, Польша, Португалия, Румыния, Словакия, Словения, Испания, Швеция.

Могу ли я выбрать страну, в которую я буду переезжать?

Нет, выбрать страну, в которую вы переезжаете, невозможно. Однако при принятии решения о стране переселения компетентные органы будут максимально учитывать ваши семейные связи, языковые навыки, а также любые культурные или социальные связи, которые у вас есть со страной, которая участвует в схеме переселения. Также принимаются во внимание другие факторы, такие как количество мест в разных странах и профили других кандидатов на переезд.

Как я узнаю, куда меня переедут?

Решение о переезде будет передано вам в письменной форме.

Сколько времени занимает процесс?

Если будет решено, что вы имеете право на переезд, перевод должен быть выполнен как можно быстрее.

Что произойдет после того, как я получу решение о переезде?

Вам будет предоставлена информация о переводе. По прибытии в страну переезда ваше заявление о предоставлении международной защиты будет рассмотрено. Вы не можете переехать в другую страну без разрешения в течение первых лет вашего пребывания. Если вы решите переехать в этот начальный период, вы вернетесь в страну переезда.

Вы не можете переехать в другую страну без разрешения в течение первых лет вашего пребывания. Если вы решите переехать в этот начальный период, вы вернетесь в страну переезда.

Будьте в курсе. Связаться с EASO в социальных сетях

Разрешения и ограничения | Центр обработки данных и сервер Confluence 7.9

Как инструмент для общения и сотрудничества, мы считаем, что Confluence показывает свои лучшие качества, когда каждый может участвовать в полной мере.Confluence хранит историю всех изменений страниц и другого контента, поэтому легко увидеть, кто что изменил, и отменить любые изменения, если это необходимо.

Confluence, однако, дает вам выбор сделать ваш сайт, пространства и страницы настолько открытыми или закрытыми, насколько вы хотите.

Уровни разрешений

В Confluence есть три уровня разрешений:

На этой странице:

Связанные страницы:

Глобальные разрешения

Глобальные разрешения — это разрешения для всего сайта, которые назначаются администратором Confluence или системным администратором.

Глобальные разрешения охватывают такие вещи, как, может ли пользователь войти в систему или создать пространство. На самом деле они не взаимодействуют с разрешениями на пространство или ограничениями страниц.

Для получения полной информации ознакомьтесь с Глобальным обзором разрешений.

Разрешения на пространство

Каждое пространство имеет свой собственный независимый набор разрешений, управляемых администраторами пространства, которые определяют параметры доступа для разных пользователей и групп.

Их можно использовать для предоставления или отмены разрешений на просмотр, добавление, редактирование и удаление содержимого в этом пространстве, а также их можно применять к группам, пользователям и даже анонимным пользователям (людям, которые не вошли в систему), если это необходимо. быть.

Для получения полной информации ознакомьтесь с обзором разрешений на пространство.

tip / restingCreated with Sketch.

Одна вещь, на которую следует обратить внимание, — это когда пользователь является членом нескольких групп. Возможно, вы отозвали разрешение для этого отдельного пользователя на добавление страниц, например, но если они являются членами группы, которой разрешено добавлять страницы, они все равно смогут создавать новые страницы в пространстве.

Если вы не можете получить желаемый результат от прав доступа к пространству, или вы не уверены, обратитесь к одному из администраторов Confluence, чтобы определить, какие разрешения вы должны применить к отдельным лицам и группам.

Ограничения страниц

Ограничения страниц работают немного иначе, чем глобальные и пространственные разрешения. Страницы открыты для просмотра и редактирования по умолчанию , но при необходимости вы можете ограничить просмотр или редактирование определенными пользователями или группами. Ограничения на страницы могут применяться к опубликованным или неопубликованным страницам и сообщениям в блогах (черновикам).

Не забывайте, каждая страница в Confluence находится в пространстве, и разрешения на пространство позволяют администратору пространства отозвать разрешение на просмотр контента для всего пространства.Даже возможность применять ограничения к страницам контролируется разрешением «ограничить пространство».

Для получения полной информации см. Ограничения на использование страниц.

Как взаимодействуют разрешения и ограничения?

Вы можете ограничить просмотр страницы или сообщения в блоге определенными пользователями или группами, так что даже если у кого-то есть разрешение на «просмотр» для пространства, он не сможет просматривать содержимое страницы или сообщения в блоге.

Если кто-то является администратором пространства и вы использовали ограничения страницы, чтобы запретить им просмотр страницы, они не смогут увидеть страницу, когда перейдут на нее.Однако, как администратор пространства, он может видеть список закрытых страниц в пространстве и снимать ограничения.

Проверить, кто может просматривать страницу

Чтобы узнать, кто может просматривать страницу, перейдите в> Люди, которые могут просматривать . Это покажет список людей, включая администраторов, у которых есть разрешение на просмотр пространства, и которым не мешают ограничения доступа к странице. См. Раздел Проверка, кто может просматривать страницу для получения дополнительной информации.

На схеме ниже показаны точки, в которых кто-то может быть заблокирован от просмотра страницы.

- Сайт — у них нет разрешения на вход в Confluence.

- Пространство — у них нет разрешения на просмотр пространства.

- Родительская страница — текущая страница имеет ограничение на просмотр, запрещающее просмотр.

- Дочерняя страница — текущая страница наследует ограничение просмотра от другой страницы выше в иерархии страниц, предотвращая их просмотр.

А как насчет ссылок?

Разрешения на пространство и ограничения страниц влияют на то, как отображаются ссылки между страницами Confluence.

- Если у кого-то нет разрешения «Просмотр» пространства, ссылки на страницы в этом пространстве будут видны, но он получит сообщение «страница не найдена». Пробел не отображается в URL-адресе ссылки.

- Если у кого-то есть разрешение на «Просмотр», но на странице есть ограничения на просмотр, ссылка будет видна, но при нажатии на нее он получит сообщение «Доступ запрещен».

Ссылки на вложения также затронуты. Если у посетителя нет разрешения на просмотр страницы, на которой находится вложение, ссылка не будет отображаться.

Объемы, разрешения и согласие платформы Microsoft Identity

- 21 минут для чтения

В этой статье

Приложения, которые интегрируются с платформой Microsoft Identity, следуют модели авторизации, которая дает пользователям и администраторам контроль над доступом к данным.Реализация модели авторизации была обновлена в конечной точке платформы Microsoft Identity и изменила способ взаимодействия приложения с платформой Microsoft Identity. В этой статье рассматриваются основные концепции этой модели авторизации, включая области, разрешения и согласие.

Области действия и разрешения

Платформа идентификации Microsoft реализует протокол авторизации OAuth 2.0. OAuth 2.0 — это метод, с помощью которого стороннее приложение может получать доступ к ресурсам, размещенным в Интернете, от имени пользователя.Любой размещенный в Интернете ресурс, который интегрируется с платформой идентификации Microsoft, имеет идентификатор ресурса или Application ID URI . Например, некоторые из веб-ресурсов Microsoft включают:

- Microsoft Graph:

https://graph.microsoft.com - Microsoft 365 Mail API:

https://outlook.office.com - Хранилище ключей Azure:

https://vault.azure.net

Примечание

Мы настоятельно рекомендуем использовать Microsoft Graph вместо Microsoft 365 Mail API и т. Д.

То же самое верно для любых сторонних ресурсов, интегрированных с платформой идентификации Microsoft. Любой из этих ресурсов также может определять набор разрешений, которые можно использовать для разделения функций этого ресурса на более мелкие части. Например, Microsoft Graph определил разрешения для выполнения, среди прочего, следующих задач:

- Чтение календаря пользователя

- Запись в календарь пользователя

- Отправить почту как пользователь

Определяя эти типы разрешений, ресурс получает детальный контроль над своими данными и тем, как предоставляется функциональность API.Стороннее приложение может запрашивать эти разрешения у пользователей и администраторов, которые должны утвердить запрос, прежде чем приложение сможет получить доступ к данным или действовать от имени пользователя. Разделив функциональность ресурса на более мелкие наборы разрешений, можно создавать сторонние приложения, запрашивающие только определенные разрешения, необходимые им для выполнения своей функции. Пользователи и администраторы могут точно знать, к каким данным у приложения есть доступ, и могут быть более уверены в том, что оно не ведет себя со злым умыслом.Разработчики всегда должны придерживаться концепции минимальных привилегий, запрашивая только те разрешения, которые им необходимы для работы их приложений.

В OAuth 2.0 эти типы разрешений называются областями . Их также часто называют разрешениями . Разрешение представлено в платформе идентификации Microsoft в виде строкового значения. Продолжая пример Microsoft Graph, строковое значение для каждого разрешения:

- Чтение календаря пользователя с помощью календарей

.Читать - Запись в календарь пользователя с помощью

календарей. Читать Записать - Отправлять почту от имени пользователя, используя по

Mail.Send

Приложение чаще всего запрашивает эти разрешения, указывая области в запросах к конечной точке авторизации платформы идентификации Microsoft. Однако определенные разрешения с высокими привилегиями могут быть предоставлены только с согласия администратора и запрошены / предоставлены с помощью конечной точки согласия администратора. Читайте дальше, чтобы узнать больше.

Типы разрешений

Платформа идентификации Microsoft поддерживает два типа разрешений: делегированных разрешений и разрешений приложений .

Делегированные разрешения используются приложениями, в которых присутствует вошедший в систему пользователь. Для этих приложений либо пользователь, либо администратор соглашается на разрешения, запрашиваемые приложением, и приложению делегируется разрешение действовать в качестве зарегистрированного пользователя при выполнении вызовов к целевому ресурсу.Некоторые делегированные разрешения могут быть одобрены пользователями без прав администратора, но некоторые разрешения с более высокими привилегиями требуют согласия администратора. Чтобы узнать, какие роли администратора могут давать согласие на делегированные разрешения, см. Раздел Разрешения роли администратора в Azure AD.

Разрешения приложений используются приложениями, которые работают без вошедшего в систему пользователя; например, приложения, которые работают как фоновые службы или демоны. Разрешения приложения могут быть одобрены только администратором.

Действующие разрешения — это разрешения, которые ваше приложение будет иметь при выполнении запросов к целевому ресурсу. Важно понимать разницу между делегированными разрешениями и разрешениями приложения, которые предоставляются вашему приложению, и его действующими разрешениями при обращении к целевому ресурсу.

Для делегированных разрешений действующие разрешения вашего приложения будут наименее привилегированным пересечением делегированных разрешений, предоставленных приложению (посредством согласия), и привилегий текущего пользователя, вошедшего в систему.У вашего приложения никогда не может быть больше привилегий, чем у вошедшего в систему пользователя. Внутри организаций привилегии вошедшего в систему пользователя могут определяться политикой или членством в одной или нескольких административных ролях. Чтобы узнать, какие роли администратора могут давать согласие на делегированные разрешения, см. Раздел Разрешения роли администратора в Azure AD.

Например, предположим, что вашему приложению предоставлено делегированное разрешение User.ReadWrite.All . Это разрешение номинально предоставляет вашему приложению разрешение на чтение и обновление профиля каждого пользователя в организации.Если вошедший в систему пользователь является глобальным администратором, ваше приложение сможет обновлять профиль каждого пользователя в организации. Однако, если вошедший в систему пользователь не имеет роли администратора, ваше приложение сможет обновлять только профиль вошедшего пользователя. Он не сможет обновлять профили других пользователей в организации, поскольку пользователь, которому он имеет разрешение действовать от имени, не имеет этих привилегий.

Для разрешений приложения действующие разрешения вашего приложения будут полным уровнем привилегий, подразумеваемых разрешением.Например, приложение с разрешением User.ReadWrite.All может обновлять профиль каждого пользователя в организации.

Области действия OpenID Connect

Реализация OpenID Connect платформы идентификации Microsoft имеет несколько четко определенных областей, которые также размещены в Microsoft Graph: openid , email , profile и offline_access . Области OpenID Connect с адресом и по телефону не поддерживаются.

Запрос областей OIDC и токена даст вам токен для вызова конечной точки UserInfo.

openid

Если приложение выполняет вход с помощью OpenID Connect, оно должно запросить область openid . Область openid отображается на странице согласия рабочей учетной записи как разрешение «Вход в систему», а на странице согласия личной учетной записи Microsoft как разрешение «Просматривать свой профиль и подключаться к приложениям и службам с помощью своей учетной записи Microsoft». С этим разрешением приложение может получить уникальный идентификатор пользователя в виде заявки sub .Он также дает приложению доступ к конечной точке UserInfo. Область openid может использоваться в конечной точке токена платформы идентификации Microsoft для получения токенов идентификатора, которые могут использоваться приложением для аутентификации.

электронная почта

Область email может использоваться с областью openid и любыми другими. Он дает приложению доступ к основному адресу электронной почты пользователя в форме заявки электронной почты . Заявление по электронной почте включается в токен, только если адрес электронной почты связан с учетной записью пользователя, что не всегда так.Если он использует область электронной почты , ваше приложение должно быть готово обработать случай, когда утверждение электронной почты не существует в токене.

профиль

Прицел profile может использоваться с прицелом openid и любыми другими. Это дает приложению доступ к значительному объему информации о пользователе. Информация, к которой он может получить доступ, включает, помимо прочего, имя, фамилию, предпочтительное имя пользователя и идентификатор объекта. Полный список утверждений профиля, доступных в параметре id_tokens для конкретного пользователя, см. В справочнике id_tokens .

offline_access

Область offline_access предоставляет вашему приложению доступ к ресурсам от имени пользователя в течение продолжительного времени. На странице согласия эта область отображается как разрешение «Сохранять доступ к данным, к которым вы предоставили доступ». Когда пользователь утверждает область offline_access , ваше приложение может получать токены обновления от конечной точки токена платформы Microsoft Identity. Жетоны обновления долговечны. Ваше приложение может получать новые токены доступа по мере истечения срока действия старых.

Примечание

Это разрешение отображается сегодня на всех экранах согласия, даже для потоков, которые не предоставляют токен обновления (неявный поток). Это должно охватывать сценарии, когда клиент может начать в неявном потоке, а затем перейти к потоку кода, где ожидается токен обновления.

На платформе идентификации Microsoft (запросы к конечной точке v2.0) ваше приложение должно явно запрашивать область offline_access для получения токенов обновления. Это означает, что когда вы активируете код авторизации в OAuth 2.0, вы получите только токен доступа от конечной точки / token . Токен доступа действует непродолжительное время. Срок действия токена доступа обычно истекает через час. На этом этапе ваше приложение должно перенаправить пользователя обратно на конечную точку / авторизовать , чтобы получить новый код авторизации. Во время этого перенаправления, в зависимости от типа приложения, пользователю может потребоваться повторно ввести свои учетные данные или еще раз подтвердить разрешения.

Дополнительные сведения о том, как получить и использовать токены обновления, см. В справочнике по протоколу платформы идентификации Microsoft.

Запрос согласия отдельного пользователя

В запросе авторизации OpenID Connect или OAuth 2.0 приложение может запросить необходимые разрешения с помощью параметра запроса scope . Например, когда пользователь входит в приложение, приложение отправляет запрос, как в следующем примере (с добавлением разрывов строк для удобства чтения):

ПОЛУЧИТЬ https://login.microsoftonline.com/common/oauth3/v2.0/authorize?

client_id = 6731de76-14a6-49ae-97bc-6eba6914391e

& response_type = код

& redirect_uri = http% 3A% 2F% 2Flocalhost% 2Fmyapp% 2F

& response_mode = запрос

& scope =

https% 3A% 2F% 2Fgraph.microsoft.com% 2Fcalendars.read% 20

https% 3A% 2F% 2Fgraph.microsoft.com% 2Fmail.send

& state = 12345

Область Параметр - это разделенный пробелами список делегированных разрешений, запрашиваемых приложением. Каждое разрешение указывается добавлением значения разрешения к идентификатору ресурса (URI идентификатора приложения). В примере запроса приложению требуется разрешение на чтение календаря пользователя и отправку почты от имени пользователя.

После того, как пользователь вводит свои учетные данные, конечная точка платформы идентификации Майкрософт проверяет соответствие записи согласия пользователя .Если пользователь не давал согласия ни на одно из запрошенных разрешений в прошлом, а администратор не давал согласия на эти разрешения от имени всей организации, конечная точка платформы идентификации Microsoft запрашивает у пользователя запрошенные разрешения.

Примечание

В настоящее время разрешения offline_access («Поддерживать доступ к данным, к которым вы предоставили доступ») и user.read («Войдите в систему и прочтите свой профиль») автоматически включаются в первоначальное согласие на применение.Эти разрешения обычно требуются для правильной работы приложения - offline_access дает приложению доступ к токенам обновления, критически важным для нативных и веб-приложений, а user.read предоставляет доступ к утверждению sub , позволяя клиенту или приложению правильно идентифицировать пользователя с течением времени и получить доступ к элементарной пользовательской информации.

Когда пользователь утверждает запрос на разрешение, согласие записывается, и пользователю не нужно повторно давать согласие на последующие входы в приложение.

Запрос согласия для всего арендатора

Часто, когда организация приобретает лицензию или подписку на приложение, организация хочет заранее настроить приложение для использования всеми членами организации. В рамках этого процесса администратор может дать согласие приложению действовать от имени любого пользователя в клиенте. Если администратор предоставит согласие для всего клиента, пользователи организации не увидят страницу согласия для приложения.

Чтобы запросить согласие на делегированные разрешения для всех пользователей в клиенте, ваше приложение может использовать конечную точку согласия администратора.

Кроме того, приложения должны использовать конечную точку согласия администратора для запроса разрешений приложения.

Разрешения, ограниченные администратором

Для некоторых разрешений с высокими привилегиями в экосистеме Microsoft можно установить значение , ограниченное администратором . Примеры таких разрешений включают следующее:

- Прочтите полные профили всех пользователей с помощью

User.Читать.Все - Записывать данные в каталог организации с помощью

Directory.ReadWrite.All - Прочитать все группы в каталоге организации с помощью

Groups.Read.All

Несмотря на то, что пользователь-потребитель может предоставить приложению доступ к данным такого рода, пользователям организации запрещено предоставлять доступ к тому же набору конфиденциальных данных компании. Если ваше приложение запрашивает доступ к одному из этих разрешений у пользователя организации, пользователь получает сообщение об ошибке, в котором говорится, что он не уполномочен давать согласие на разрешения вашего приложения.

Если вашему приложению требуется доступ к областям, ограниченным администратором для организаций, вы должны запросить их непосредственно у администратора компании, также используя конечную точку согласия администратора, описанную ниже.

Если приложение запрашивает делегированные разрешения с высокими привилегиями и администратор предоставляет эти разрешения через конечную точку согласия администратора, согласие предоставляется всем пользователям в клиенте.

Если приложение запрашивает разрешения приложения и администратор предоставляет эти разрешения через конечную точку согласия администратора, это предоставление не выполняется от имени какого-либо конкретного пользователя.Вместо этого клиентскому приложению предоставляются разрешения непосредственно . Эти типы разрешений используются только службами демонов и другими неинтерактивными приложениями, работающими в фоновом режиме.

Использование конечной точки согласия администратора

Примечание

Обратите внимание, что после предоставления согласия администратора с помощью конечной точки согласия администратора вы закончили предоставление согласия администратора, и пользователям не нужно выполнять никаких дополнительных действий. После предоставления согласия администратора пользователи могут получить токен доступа через типичный поток аутентификации, и полученный токен доступа будет иметь согласованные разрешения.

Когда администратор компании использует ваше приложение и направляется к конечной точке авторизации, платформа идентификации Майкрософт обнаружит роль пользователя и спросит его, хотят ли они дать согласие от имени всего клиента на запрошенные вами разрешения. Однако существует также выделенная конечная точка согласия администратора, которую вы можете использовать, если хотите заранее запросить, чтобы администратор предоставил разрешение от имени всего клиента. Использование этой конечной точки также необходимо для запроса разрешений приложения (которые нельзя запросить с помощью конечной точки авторизации).

Если вы выполните следующие действия, ваше приложение сможет запрашивать разрешения для всех пользователей в клиенте, включая области, ограниченные администратором. Это операция с высокими привилегиями, и ее следует выполнять только в том случае, если это необходимо для вашего сценария.

Чтобы увидеть образец кода, который реализует шаги, см. Пример областей, ограниченных администратором.

Запросить разрешения на портале регистрации приложений

Приложения могут отмечать, какие разрешения им требуются (как делегированные, так и приложения) на портале регистрации приложений.Это позволяет использовать область /.default и параметр портала Azure «Предоставить согласие администратора». В общем, рекомендуется гарантировать, что разрешения, статически определенные для данного приложения, являются надмножеством разрешений, которые оно будет запрашивать динамически / постепенно.

Примечание

Разрешения приложения можно запросить только с помощью /.default - поэтому, если вашему приложению требуются разрешения приложения, убедитесь, что они указаны на портале регистрации приложений.

Чтобы настроить список статически запрашиваемых разрешений для приложения

- Перейдите к своему приложению на портале Azure - опыт регистрации приложений или создайте приложение, если вы еще этого не сделали.

- Найдите раздел Разрешения API и в разделе разрешений API щелкните Добавить разрешение.

- Выберите Microsoft Graph из списка доступных API, а затем добавьте разрешения, необходимые для вашего приложения.

- Сохранить при регистрации приложения.

Рекомендуется: подписать пользователя в свое приложение

Как правило, при создании приложения, использующего конечную точку согласия администратора, приложению требуется страница или представление, в которых администратор может утверждать разрешения приложения. Эта страница может быть частью процесса регистрации приложения, частью настроек приложения или может быть выделенным потоком «подключения». Во многих случаях для приложения имеет смысл отображать это «подключение» только после того, как пользователь вошел в систему с рабочей или учебной учетной записью Microsoft.

Когда вы подписываете пользователя в свое приложение, вы можете определить организацию, к которой принадлежит администратор, прежде чем попросить их утвердить необходимые разрешения.Хотя это и не является строго необходимым, это может помочь вам создать более интуитивный интерфейс для пользователей вашей организации. Чтобы войти в систему, следуйте нашим руководствам по протоколу платформы идентификации Microsoft.

Запросить разрешения у администратора каталога

Когда вы будете готовы запросить разрешения у администратора вашей организации, вы можете перенаправить пользователя на конечную точку согласия администратора платформы Microsoft Identity .

// Разрывы строк предназначены только для удобства чтения.ПОЛУЧИТЬ https://login.microsoftonline.com/{tenant}/v2.0/adminconsent?

client_id = 6731de76-14a6-49ae-97bc-6eba6914391e

& state = 12345

& redirect_uri = http: // localhost / myapp / разрешения

& scope =

https://graph.microsoft.com/calendars.read

https://graph.microsoft.com/mail.send

| Параметр | Состояние | Описание |

|---|---|---|

арендатор | Обязательно | Клиент каталога, у которого вы хотите запросить разрешение.Может быть предоставлен в формате GUID или понятном имени ИЛИ в общем случае указан в организациях, как показано в примере. Не используйте «общие», поскольку личные учетные записи не могут предоставлять согласие администратора, кроме как в контексте клиента. Чтобы обеспечить наилучшую совместимость с личными учетными записями, которые управляют арендаторами, по возможности используйте идентификатор арендатора. |

client_id | Обязательно | Приложение (клиент) с идентификатором , который портал Azure - опыт регистрации приложений назначен вашему приложению. |

redirect_uri | Обязательно | URI перенаправления, на который должен быть отправлен ответ для обработки приложением. Он должен точно соответствовать одному из URI перенаправления, который вы зарегистрировали на портале регистрации приложений. |

состояние | рекомендуется | Значение, включенное в запрос, которое также будет возвращено в ответе токена. Это может быть строка с любым содержимым. Используйте состояние для кодирования информации о состоянии пользователя в приложении до выполнения запроса аутентификации, например о странице или представлении, на котором он находился. |

объем | Обязательно | Определяет набор разрешений, запрашиваемых приложением. Это может быть статическая (с использованием /.default ) или динамическая область действия. Это может включать области OIDC ( openid , профиль , электронная почта ). Если вам нужны разрешения приложения, вы должны использовать /.default для запроса статически настроенного списка разрешений. |

На этом этапе Azure AD требует, чтобы администратор клиента выполнил вход для выполнения запроса.Администратора попросят утвердить все разрешения, которые вы запросили в параметре scope . Если вы использовали статическое значение ( /.default ), оно будет работать как конечная точка согласия администратора v1.0 и запрашивать согласие для всех областей, найденных в необходимых разрешениях для приложения.

Успешный ответ

Если администратор утверждает разрешения для вашего приложения, успешный ответ будет выглядеть так:

ПОЛУЧИТЬ http: // localhost / myapp / permissions? Tenant = a8990e1f-ff32-408a-9f8e-78d3b9139b95 & state = state = 12345 & admin_consent = True

| Параметр | Описание |

|---|---|

арендатор | Клиент каталога, предоставивший вашему приложению запрошенные разрешения, в формате GUID. |

состояние | Значение, включенное в запрос, которое также будет возвращено в ответе токена. Это может быть строка с любым содержимым. Состояние используется для кодирования информации о состоянии пользователя в приложении до выполнения запроса проверки подлинности, например о странице или представлении, на котором он находился. |

admin_consent | Будет установлено значение Истинно . |

Ответ об ошибке

Если администратор не утверждает разрешения для вашего приложения, неудачный ответ будет выглядеть так:

GET http: // localhost / myapp / permissions? Error = permission_denied & error_description = + admin + отменено + + запрос

| Параметр | Описание |

|---|---|

ошибка | Строка кода ошибки, которая может использоваться для классификации типов возникающих ошибок и может использоваться для реагирования на ошибки. |

error_description | Конкретное сообщение об ошибке, которое может помочь разработчику определить основную причину ошибки. |

После того, как вы получили успешный ответ от конечной точки согласия администратора, ваше приложение получило запрошенные разрешения. Затем вы можете запросить токен для нужного вам ресурса.

Использование разрешений

После того, как пользователь согласится с разрешениями для вашего приложения, ваше приложение может получить маркеры доступа, которые представляют разрешение вашего приложения на доступ к ресурсу в определенной емкости.Маркер доступа может использоваться только для одного ресурса, но внутри маркера доступа закодированы все разрешения, предоставленные вашему приложению для этого ресурса. Чтобы получить маркер доступа, ваше приложение может сделать запрос к конечной точке маркера платформы идентификации Microsoft, например:

POST common / oauth3 / v2.0 / token HTTP / 1.1

Хост: https://login.microsoftonline.com

Тип содержимого: приложение / json

{

"grant_type": "код_ авторизации",

"client_id": "6731de76-14a6-49ae-97bc-6eba6914391e",

"scope": "https: // outlook.office.com/mail.read https://outlook.office.com/mail.send ",

"code": "AwABAAAAvPM1KaPlrEqdFSBzjqfTGBCmLdgfSTLEMPGYuNHSUYBrq ..."

"redirect_uri": "https: // localhost / myapp",

"client_secret": "zc53fwe80980293klaj9823" // ПРИМЕЧАНИЕ. Требуется только для веб-приложений.

}

Полученный токен доступа можно использовать в HTTP-запросах к ресурсу. Он надежно указывает ресурсу, что ваше приложение имеет надлежащие разрешения для выполнения определенной задачи.

Для получения дополнительных сведений об OAuth 2.0 и информацию о том, как получить токены доступа, см. В справочнике по протоколу конечной точки платформы идентификации Microsoft.

Область действия /.default

Вы можете использовать область /.default , чтобы облегчить миграцию приложений с конечной точки версии 1.0 на конечную точку платформы идентификации Microsoft. Это встроенная область для каждого приложения, которая ссылается на статический список разрешений, настроенных при регистрации приложения. Значение для области из https://graph.microsoft.com/.default функционально совпадает с v1.0 конечных точек resource = https: //graph.microsoft.com - а именно, он запрашивает токен с областями в Microsoft Graph, для которых приложение зарегистрировано на портале Azure. Он создается с использованием URI ресурса + /.default (например, если URI ресурса - https://contosoApp.com , то запрошенная область будет https://contosoApp.com/.default ). См. Раздел о конечных косых чертах для случаев, когда вы должны включить вторую косую черту, чтобы правильно запросить токен.

Область /.default можно использовать в любом потоке OAuth 2.0, но она необходима в потоке от имени и в потоке учетных данных клиента, а также при использовании конечной точки согласия администратора v2 для запроса разрешений приложения.

Примечание

Клиенты не могут комбинировать статическое ( /.default ) и динамическое согласие в одном запросе. Таким образом, scope = https: //graph.microsoft.com/.default+mail.read приведет к ошибке из-за комбинации типов областей.

/.по умолчанию и согласие

Область /.default также запускает поведение конечной точки v1.0 для запроса = согласие . Он запрашивает согласие на все разрешения, зарегистрированные приложением, независимо от ресурса. Если включен как часть запроса, область /.default возвращает маркер, содержащий области для запрошенного ресурса.

/.default, если пользователь уже дал согласие

Поскольку /.default функционально идентичен ресурсу -centric v1.0, это также дает согласие на поведение конечной точки v1.0. А именно, /.default запускает запрос согласия только в том случае, если пользователь не предоставил разрешения между клиентом и ресурсом. Если такое согласие существует, то будет возвращен токен, содержащий все области, предоставленные пользователем для этого ресурса. Однако, если разрешение не было предоставлено или был указан параметр prompt = согласие , запрос согласия будет отображаться для всех областей, зарегистрированных клиентским приложением.

Пример 1: Пользователь или администратор арендатора предоставил разрешения

В этом примере пользователь (или администратор клиента) предоставил клиенту разрешения Microsoft Graph mail.read и user.read . Если клиент делает запрос для scope = https: //graph.microsoft.com/.default , то запрос согласия не будет отображаться независимо от содержимого зарегистрированных разрешений клиентских приложений для Microsoft Graph. Будет возвращен токен, содержащий почту с областями действия .читал и пользователь. читал .

Пример 2: Пользователь не предоставил разрешения между клиентом и ресурсом

В этом примере согласие пользователя между клиентом и Microsoft Graph отсутствует. Клиент зарегистрировался для пользователя . Читать контакты и . Читать разрешения , а также область хранилища ключей Azure https://vault.azure.net/user_impersonation . Когда клиент запрашивает токен для scope = https: // graph.microsoft.com/.default , пользователь увидит экран согласия для областей user.read , contacts.read и Key Vault user_impersonation . Возвращенный токен будет содержать только пользователей. Читать и контактов. Читать в нем области , и его можно будет использовать только с Microsoft Graph.

Пример 3: пользователь дал согласие, и клиент запрашивает дополнительные области

В этом примере пользователь уже дал согласие на отправку почты .читал для клиента. Клиент зарегистрировался на контактов. В его регистрации прочтите область . Когда клиент делает запрос на токен с использованием scope = https: //graph.microsoft.com/.default и запрашивает согласие через prompt = accept , тогда пользователь увидит экран согласия для всех (и только) разрешения, зарегистрированные приложением. contacts.read будет отображаться на экране согласия, а mail.read - нет. Возвращенный токен будет для Microsoft Graph и будет содержать писем.читать контакты и . читать .

Использование области /.default с клиентом

Особый случай области /.default существует, когда клиент запрашивает собственную область действия /.default . Следующий пример демонстрирует этот сценарий.

// Разрывы строк предназначены только для удобства чтения.

ПОЛУЧИТЬ https://login.microsoftonline.com/{tenant}/oauth3/v2.0/authorize?

response_type = token // здесь также возможен код или гибридный поток

& client_id = 9ada6f8a-6d83-41bc-b169-a306c21527a5

& scope = 9ada6f8a-6d83-41bc-b169-a306c21527a5 /.по умолчанию

& redirect_uri = https% 3A% 2F% 2Flocalhost

& state = 1234

Это создает экран согласия для всех зарегистрированных разрешений (если применимо на основе приведенных выше описаний согласия и /.default ), затем возвращает id_token, а не токен доступа. Такое поведение существует для некоторых устаревших клиентов, переходящих с ADAL на MSAL, и не следует использовать новыми клиентами, нацеленными на конечную точку платформы идентификации Microsoft.

Поток предоставления учетных данных клиента и /.по умолчанию

Другое использование ./default - это запрос разрешений приложения (или ролей ) в неинтерактивном приложении, таком как приложение-демон, которое использует поток предоставления учетных данных клиента для вызова веб-API.

Чтобы создать разрешения (роли) приложения для веб-API, см. Как добавить роли приложения в свое приложение.

Запросы учетных данных клиента в вашем клиентском приложении должны включать scope = {resource} /. Default , где {resource} - это веб-API, который ваше приложение намеревается вызывать.Выдача запроса учетных данных клиента с отдельными разрешениями (ролями) приложений - это , а не . Все разрешения (роли) приложения, предоставленные этому веб-API, будут включены в возвращаемый токен доступа.

Чтобы предоставить доступ к определенным вами разрешениям приложения, включая предоставление согласия администратора для приложения, см. Быстрый старт: настройка клиентского приложения для доступа к веб-API.

Завершающая косая черта и /.default

Некоторые URI ресурсов имеют в конце косую черту ( https: // contoso.com / в отличие от https://contoso.com ), что может вызвать проблемы с проверкой токена. Это может происходить в первую очередь при запросе токена для управления ресурсами Azure ( https://management.azure.com/ ), который имеет завершающую косую черту в URI ресурса и требует, чтобы он присутствовал при запросе токена. Таким образом, при запросе токена для https://management.azure.com/ и использовании /.default вы должны запросить https: // management.azure.com//.default - обратите внимание на двойную косую черту!

В общем - если вы подтвердили, что токен выдается, и токен отклоняется API, который должен его принять, рассмотрите возможность добавления второй косой черты и повторной попытки. Это происходит потому, что сервер входа в систему излучает токен с аудиторией, соответствующей URI в параметре области - с удалением /.default из конца. Если это удаляет завершающую косую черту, сервер входа в систему по-прежнему обрабатывает запрос и проверяет его на соответствие URI ресурса, даже если они больше не совпадают - это нестандартно, и ваше приложение не должно на него полагаться.

Разрешения и согласие на устранение неполадок

Если вы или пользователи вашего приложения наблюдаете непредвиденные ошибки в процессе получения согласия, см. Эту статью, в которой описаны действия по устранению неполадок: Неожиданная ошибка при выполнении согласия для приложения.

Следующие шаги

Учебное пособие по перемещению

SRNS в сети 3G UMTS с примерами

Перемещение SRNS - это процедура, используемая во время сценариев мобильности, когда управление обслуживающей подсистемой радиосети (SRNS) изменено на другую подсистему радиосети (RNS)

Подсистема радиосети (RNS): RNS управляет распределением и высвобождением радиоресурсов для установления соединения между UE и UTRAN.

Одно UE может быть связано с одним или несколькими однонаправленными каналами радиодоступа (RAB). Например, UE может одновременно использовать один RAB для голоса и один RAB для пакетного вызова.

Канал радиодоступа (RAB) : RAB - это логическое соединение между UE и UMSC / SGSN.

Канал-носитель Iu : Соединение между RNC и базовой сетью называется каналом-носителем Iu.

Радиоканал (RB): Соединение между RNC и UE называется радиоканалом (RB).

Во время жесткой передачи обслуживания, когда UE перемещается из области, покрытой одним RNS, к новому RNS, существует требование выполнить передачу обслуживания между RNC между обслуживающим RNC (S-RNC) и целевым RNC (RNC ). T ) нового RNS.

Есть два способа изменить обслуживающий RNC:

- Одна из возможностей заключается в том, что целевой RNC может немедленно стать обслуживающим RNC, называемым Комбинированной процедурой аппаратной передачи обслуживания и перемещения SRNS

- В другом случае, известном как процедура перемещения обслуживающего RNS, плоскость пользователя от S-RNC распространяется на целевой RNC, в этой ситуации целевой RNC называется RNC Drift .Интерфейс между обслуживающим и дрейфовым RNC - это интерфейс Iur, описанный в 3GPP TS 25.420.

ПРИМЕЧАНИЕ: В любом случае обслуживающий RNC инициирует процедуру перемещения SRNS.

Процедура переселения

| ТРЕБУЕТСЯ ПЕРЕМЕЩЕНИЕ | ЗАПРОС НА ПЕРЕМЕЩЕНИЕ |

| Информационный элемент | Информационный элемент |

|

|

| RAB для настройки | |

|

Процедура переселения службы RNS

Эта процедура выполняется только для UE в состоянии CONNECTED, где интерфейс Iur несет как управляющую сигнализацию, так и пользовательские данные.

Процедура перемещения обслуживающего SRNS используется для перемещения соединения между RAN и CN для исходного SRNC в RAN для целевого RNC из "неподвижного положения". В этой процедуре ссылки Iu перемещаются.

Если целевой RNC подключен к тому же SGSN, что и исходный SRNC, выполняется процедура перемещения SRNS внутри SGSN.

Если область маршрутизации изменена, за этой процедурой следует процедура обновления области маршрутизации Intra-SGSN.SGSN обнаруживает обновление области маршрутизации Intra-SGSN, отмечая, что он также обрабатывает старый RA. В этом случае SGSN имеет необходимую информацию об UE, и нет необходимости сообщать HLR о новом местоположении UE.

Перед процедурой перемещения SRNS и обновлением RA UE регистрируется в старом SGSN. Исходный RNC действует как обслуживающий RNC (SRNC).

Обслуживание SRNS Процедура перемещения Сигнализация

ПРИМЕЧАНИЕ: Последовательность действительна как для перемещения SRNS внутри SGSN, так и для перемещения SRNS между SGSN.

После процедуры перемещения SRNS и обновления RA UE регистрируется в новом SGSN. UE находится в состоянии CONNECTED Mode по отношению к новому SGSN, а целевой RNC действует как обслуживающий RNC.

Комбинированная процедура жесткой передачи и перемещения SRNS

Эта процедура выполняется только для UE в состоянии CONNECTED в случае, если интерфейс Iur недоступен.

Комбинированная процедура жесткой передачи обслуживания и перемещения SRNS используется для перемещения соединения между RAN и CN для исходного SRNC в RAN для целевого RNC, при этом выполняется жесткая передача обслуживания, определенная RAN.

В процедуре перемещаются ссылки Iu.

Если целевой RNC подключен к тому же SGSN, что и исходный SRNC, выполняется процедура перемещения SRNS внутри SGSN.

Если область маршрутизации изменена, за этой процедурой следует процедура обновления области маршрутизации Intra-SGSN. SGSN обнаруживает, что это обновление области маршрутизации внутри SGSN, отмечая, что он также обрабатывает старый RA. В этом случае SGSN имеет необходимую информацию о UE, и нет необходимости информировать HLR о новом местоположении UE.

Если целевой RNC подключен к SGSN, отличному от исходного SRNC, выполняется процедура перемещения SRNS между SGSN. За этой процедурой следует процедура обновления зоны маршрутизации между SGSN.

Перед обновлением области перемещения и маршрутизации SRNS UE регистрируется в старом SGSN и в старом MSC / VLR. Исходный RNC действует как обслуживающий RNC.

Комбинированная сигнализация процедуры жесткого переключения и перемещения SRNS

Последовательность действительна как для перемещения SRNS внутри SGSN, так и для перемещения SRNS между SGSN.Кроме того, этот поток сигнализации также применим для перемещения BSS в RNS и наоборот, а также для перемещения BSS в BSS.

После перемещения SRNS и обновления RA UE регистрируется в новом SGSN и в новом MSC / VLR. UE находится в режиме CONNECTED по отношению к новому SGSN и в состоянии MM IDLE по отношению к новому MSC / VLR. Целевой RNC действует как обслуживающий RNC.

Артикулы:

Разрешение на планирование

Введение

Если вы собираетесь построить дом, вам понадобится планировка

разрешение.Если вы собираетесь построить пристройку или сделать другое

изменения в вашем существующем доме, вам может потребоваться планирование

разрешение. Некоторые небольшие пристройки и зимние сады не нуждаются в планировке.

разрешение, но вы должны убедиться в этом, прежде чем начинать строительство. Вы

может также потребоваться разрешение на строительство, если вы собираетесь использовать свою собственность для

краткосрочная аренда. Местные власти сообщат вам об этом.

и расскажут, как подать заявку, а также дадут общие советы по

применение. Местные власти также смогут сообщить вам,

предложения, скорее всего, будут соответствовать плану развития вашего района.

Есть 3 типа разрешения на застройку: разрешение, план.

разрешение и разрешение, вытекающие из разрешения схемы. Большинство

общий тип - это разрешение, иногда называемое полным разрешением. Однако если вы

хотите узнать, согласен ли орган планирования в принципе с тем, чтобы вы построили

дом на определенном участке или строительство большой пристройки, вы можете подать заявку на

наметить разрешение, которое потребует от вас создания только планов и

сведения, необходимые для того, чтобы орган планирования мог

решение относительно размещения, планировки или других предложений по развитию.Если вы получите разрешение на наброски, вам нужно будет предоставить подробные чертежи и

получите соответствующее разрешение перед началом строительных работ. В общем-то,

наброски разрешений имеют срок действия 3 года.

Выполнение любых работ, требующих разрешения на строительство, является правонарушением,

без разрешения на строительство, и преступление может повлечь за собой очень большие штрафы и

тюремное заключение. Однако, если была допущена настоящая ошибка, можно

обратиться за разрешением на строительство, чтобы сохранить неразрешенную застройку.Этот

в разрешении может быть отказано, и в этом случае неавторизованная разработка будет

должны быть снесены.

Как правило, решение о планировании должен принимать местный орган планирования.

заявление в течение 8 недель после получения заявления, но если местный

властям требуется дополнительная информация, или решение обжаловано, это может занять много времени.

дольше.

Любой желающий может увидеть копию вашего заявления и после уплаты пошлины в размере 20 евро,

может сделать

письменное представление или наблюдение по нему. Решение о вашем планировании

разрешение будет уведомлено вам и всем, кто прокомментировал это в письменной форме.

Если местный орган власти решит дать вам разрешение на строительство, вы получите

уведомление о намерении предоставить разрешение на строительство. Если никто

обжалует решение в An Bord

Pleanála в течение 4 недель с даты принятия этого решения вы получите

получение разрешения от местных властей.

Правила

Вы должны публично уведомить о своих предложениях, прежде чем делать

приложение. Это должно быть сделано путем размещения уведомления в распространяемом на местном уровне

газету (список будет у местных властей) и размещение

уведомление на сайте, которое можно четко прочитать.Вы найдете подробную информацию, которая

должны содержаться в уведомлениях в форме заявки на планирование.

Заявление должно быть получено местными властями в течение 2 недель после

объявление в местной газете и возведение участка

уведомление. Уведомление на сайте должно оставаться в силе не менее 5 недель с даты

о получении заявки на планирование. (Обратите внимание, девять дней после Рождества,

с 24 декабря по 1 января не учитываются при

расчет 5-недельного периода).

Вы не должны начинать строительство, пока не получите грант в

разрешение.

Обычно разрешение на строительство зависит от условий, некоторые из которых могут

требовать внесения изменений в ваши предложения.

Срок действия разрешения на строительство обычно составляет 5 лет. Вам может потребоваться сделать

финансовый вклад в строительство любой дороги, водопровода или

канализация, которая может понадобиться.

Если местный орган власти отклонит ваше заявление, он предоставит вам

причины для этого.У вас есть 4 недели с даты принятия этого решения, чтобы подать апелляцию в

An Bord Pleanála.

Цены

Вы должны оплатить пошлину вместе с заявлением. Для

разные типы развития. Текущая плата за приложение для создания

дом 65 €. Плата за пристройку дома или переоборудование гаража под

использование в составе дома - 34 евро.

Как подать заявку

Вы подаете заявку на разрешение на строительство, заполнив форму заявки на планирование

и подать его вместе с необходимыми документами в местные органы власти.

Местные власти посоветуют вам, как подать заявку,

будут ли ваши предложения соответствовать плану развития, что

другие документы, которые вам понадобятся, размер комиссии и другие требования.

Информацию, форму заявки и контрольный список можно получить в вашем

местная власть.

Чтобы подать заявку на разрешение на строительство, обратитесь в отдел планирования вашего

местная власть.

разрешений - Django REST framework

GitHub

Следующий

Предыдущая

Поиск

Фреймворк Django REST

- Дом

- Учебник

- Быстрый старт

- 1 - Сериализация

- 2 - Запросы и ответы

- 3 - Просмотры на основе классов

- 4 - Аутентификация и разрешения

- 5 - Отношения и гиперссылки API

- 6 - Viewsets и маршрутизаторы

- Руководство по API

- Запросы

- Ответы

- Просмотры

- Общие представления

- Наборы просмотров

- Маршрутизаторы

- Парсеры

- Рендереры

- Сериализаторы

- Поля сериализатора

- Отношения сериализатора

- Валидаторы

- Аутентификация

- Разрешения

- Кеширование

- Дросселирование

- Фильтрация

- Пагинация

- Управление версиями

- Согласование содержания

- Метаданные

- Схемы

- Суффиксы формата

- Возврат URL-адресов

- Исключения

- Коды состояния

- Тестирование

- Настройки

- Темы

- Документирование вашего API

- Клиенты API

- Интернационализация

- AJAX, CSRF и CORS

- HTML и формы

- Улучшения браузера

- Доступный для просмотра API

- ОТДЫХ, гипермедиа и ненависть

- Сообщество

- Учебники и ресурсы

- Сторонние пакеты

- Участие в REST framework

- Управление проектом

- Примечания к выпуску

- 3.

Leave a Reply